Moteur de menaces adaptatif Fastly

Fastly DDoS Protection utilise notre moteur de menaces adaptatif pour détecter, identifier et atténuer automatiquement les attaques DDoS sur les applications.

On this page

Les attaques DDoS peuvent rapidement submerger les applications et les API, entraînant des problèmes de performance, des coûts opérationnels élevés ou des temps d’arrêt. Le moteur de menace adaptatif alimentant Fastly DDoS Protection détecte, identifie et atténue automatiquement les attaques DDoS avant qu’elles n’affectent vos clients et vos résultats. Le moteur est créé sur trois principes fondamentaux qui lui permettent d’atténuer les attaques avec précision en quelques secondes :

Tout commence par la détection rapide et précise du trafic malveillant

La priorité est d’éviter les faux positifs afin d’exécuter les mesures d’atténuation en toute sécurité

Les tactiques de défense doivent être en trompe-l’œil afin de réduire la quantité de données à la disposition des hackers

Détection rapide et précise du trafic malveillant

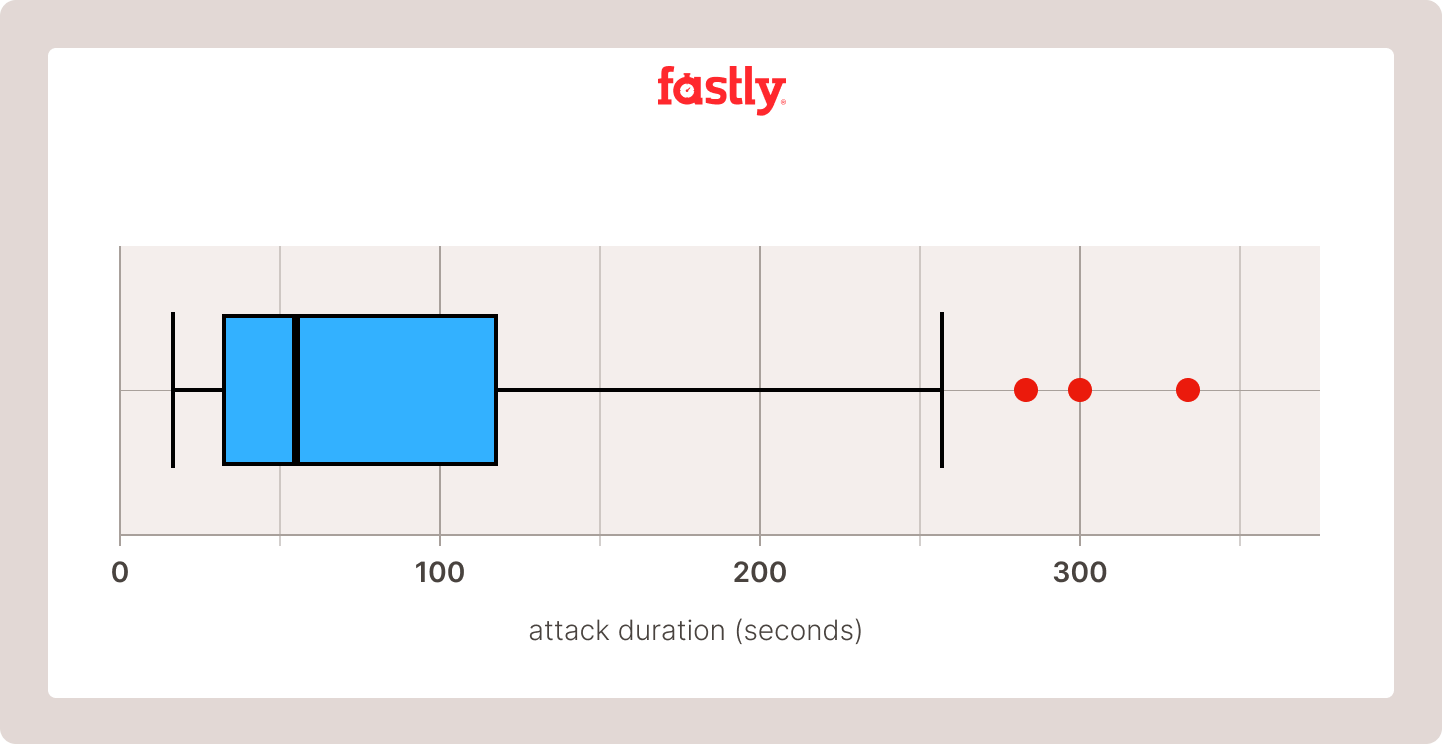

Une détection rapide est essentielle pour atténuer l’impact des attaques. La plupart évoluent rapidement de zéro requête par seconde (RPS) à plusieurs millions ou centaines de millions de RPS et s’achèvent moins d’une minute plus tard. En étudiant les attaques que Fastly a observées pendant plus de 90 jours de données, on constate que l’attaque est souvent déjà terminée au moment où un humain en prend connaissance et est équipé pour réagir. (Image 1) :

Image 1: Durée des attaques observées en secondes*

90 % des attaques durent 150 secondes ou moins

50 % des attaques durent moins de 52 secondes

Pour atténuer les attaques aussi rapidement que possible, Fastly DDoS Protection exploite le traitement et la prise de décision du moteur adaptatif de menaces au niveau de la périphérie mondiale, plutôt qu’au travers d’une fonction centralisée qui dispose de moins de capacités et se transformera inévitablement en goulot d’étranglement. Notre réseau défini par logiciel élimine les dépendances aux matériels spécialisés et aux autres composants comme les routeurs. Il confère à notre moteur de menaces adaptatif la puissance et la flexibilité nécessaire pour traiter, analyser, diagnostiquer et réagir rapidement et efficacement sans affecter le trafic légitime.

Une détection précise

Il peut être difficile d’identifier et de distinguer les attaques du trafic organique, car les attaques sophistiquées sont souvent intégrées au trafic légitime. En supposant que les équipes puissent identifier l’attaque manuellement, cela entraîne des frais plus importants pour l’atténuer (temps, ressources, calculs, impact sur l’entreprise, etc.). Le moteur de menaces adaptatif adopte une approche en deux étapes pour détecter avec précision les attaques. Il crée des lignes de base personnalisées et continuellement mises à jour pour le débit total du trafic ET plus de 10 caractéristiques comportementales et basées sur le client pour chaque service sur lequel il opère.

En tenant compte à la fois de la nature du pic de trafic et de ses caractéristiques lorsqu’il s’agit de détecter si votre service est confronté à un afflux de trafic légitime ou à une attaque, le moteur peut minimiser les faux positifs. Cette approche permet au trafic légitime d'augmenter rapidement en raison d'une vente, d'une haute saison, d'une période virale, etc., mais si les attributs restent normalement distribués, aucune mesure n'est prise.

Lorsque le taux de trafic et les attributs s’écartent significativement de leurs valeurs de base, le moteur de menace adaptatif extrait les identités précises des hackers à partir d’une liste complète de caractéristiques présentes dans les en-têtes des couches 3 et 4, les informations sur la sécurité de la couche de transport (TLS), les détails de la couche 7, etc. Ces caractéristiques comprennent l’adresse IP, l’agent utilisateur, les propriétés TLS, l’emplacement géographique, et plus encore. Il extrait les métadonnées des requêtes entrantes et détecte les éléments associés à l’attaque. Ce processus est le moyen le plus précis et le plus sûr de détecter les hackers pour pouvoir atténuer les attaques, car celles-ci présentent pratiquement toutes des caractéristiques uniques. Pour garantir une meilleure précision, le moteur de menace adaptatif répète ce processus pour chaque attaque, sans se baser sur des règles statiques à long terme comme certaines autres solutions susceptibles de produire des faux positifs.

Le moteur de menace adaptatif repose également sur un système modulaire qui permet à Fastly d’améliorer rapidement ses capacités de détection et d’atténuation au fur et à mesure de la découverte de nouvelles attaques, sans avoir besoin de développer un mécanisme entièrement nouveau pour pouvoir réagir. Lorsque de nouvelles attaques comme l’attaque Rapid Reset surviennent, Fastly intègre de nouvelles fonctions aux modules de détection et de réponse, ce qui permet de conserver des temps de réponse incroyablement courts, même en cas d’attaques inédites.

Mieux encore, vous n’avez jamais à vous inquiéter, car les attaques de déni de service distribué sont détectées rapidement et précisément, puis atténuées automatiquement.

Une atténuation sûre

Chaque système automatisé court le risque de générer de faux positifs et de bloquer le trafic légitime. L’histoire regorge de systèmes automatisés qui, seuls ou combinés avec une erreur humaine, ont créé des pannes. Cependant, si les politiques sont trop clémentes, les véritables attaques ne seront pas stoppées.

Grâce à une détection rapide et une extraction précise des signatures, le moteur de menaces adaptatif permet de mettre en œuvre des mesures d’atténuation sûres sans affecter le trafic légitime. Les mesures d’atténuation sont toujours activées et considérées comme sûres, sans conséquence, car elles ont été soumises à des processus approfondis de validation et d’examen du code. Par exemple, il existe des contrôles intégrés pour empêcher la création de règles sur des attributs uniques qui sont sujets aux faux positifs, comme le code de pays. De plus, le moteur ne peut pas être submergé en cas de plusieurs attaques synchronisées. Il peut en effet atténuer plusieurs attaques simultanément et ainsi préserver les performances et la disponibilité de vos services, quel que soit l’adversaire. Enfin, le moteur de menaces adaptatif conserve plusieurs échantillons actualisés en permanence de votre trafic habituel et confronte ensuite chaque nouvelle règle de sécurité envisagée à ces échantillons de trafic. Si une règle couvre ou bloque accidentellement une trop grande partie de votre trafic habituel, elle n’est pas mise en application.

Des tactiques trompeuses

Quand on parle d’attaques de DDoS (déni de service distribué), savoir c’est pouvoir. Lorsque des hackers apprennent quelque chose sur un réseau ou ont obtenu des informations grâce à leurs précédentes attaques, cela vous renseigne sur la façon dont ils vont exécuter leur prochaine attaque. C’est un jeu du chat et de la souris qui change constamment. En dissimulant certaines informations aux hackers, vous les obligez à fournir plus d’efforts pour déterminer s’ils doivent changer de tactique ou s’adapter. Lorsque la plupart des plateformes détectent une attaque, elles réagissent rapidement pour fermer la connexion au hacker ou lui refuser l’accès d’une autre façon. Cela indique au hacker qu’il a été détecté et également que s’il utilise à nouveau la même approche, il sera probablement identifié et bloqué plus facilement. Le moteur de menace adaptatif vise à réduire intentionnellement la quantité d’informations (sous toutes les formes) qui est renvoyée aux hackers.

Le moteur de menace adaptatif à l’œuvre

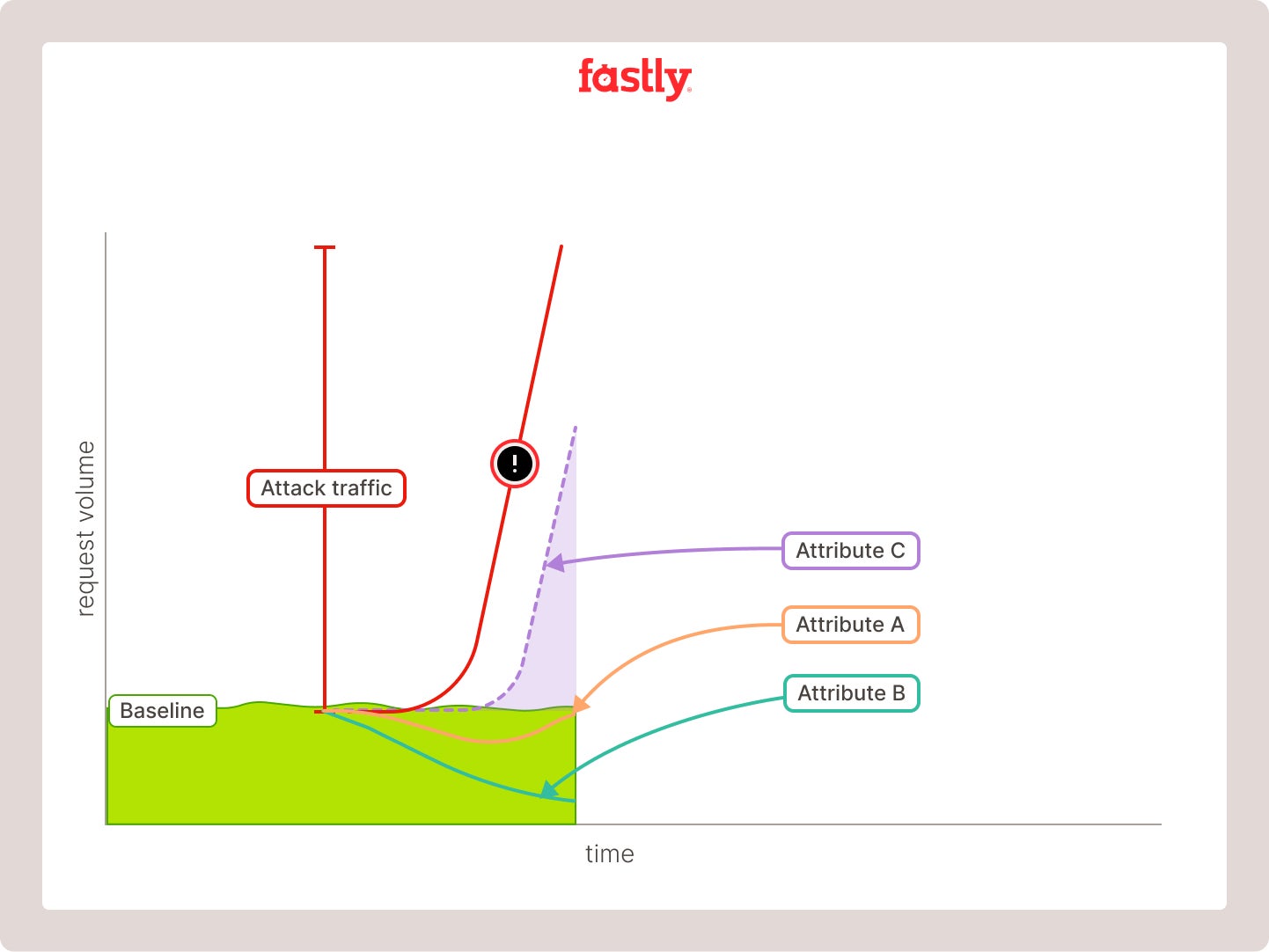

Voici un exemple simplifié du moteur qui détecte, identifie et atténue une attaque de DDoS (déni de service distribué) ciblant l’un de nos clients. Le moteur de menaces adaptatif surveille en permanence le trafic pour détecter les pics anormaux dans les schémas de trafic et leurs caractéristiques (image 2).

Image 2 : Détection d’une attaque type

En cas de détection d’une attaque, le moteur de menace adaptatif s’exécute en quelques millisecondes pour tester chaque attribut individuellement, jusqu’à trouver celui qui correspond le mieux à la courbe d’attaque (image 2).

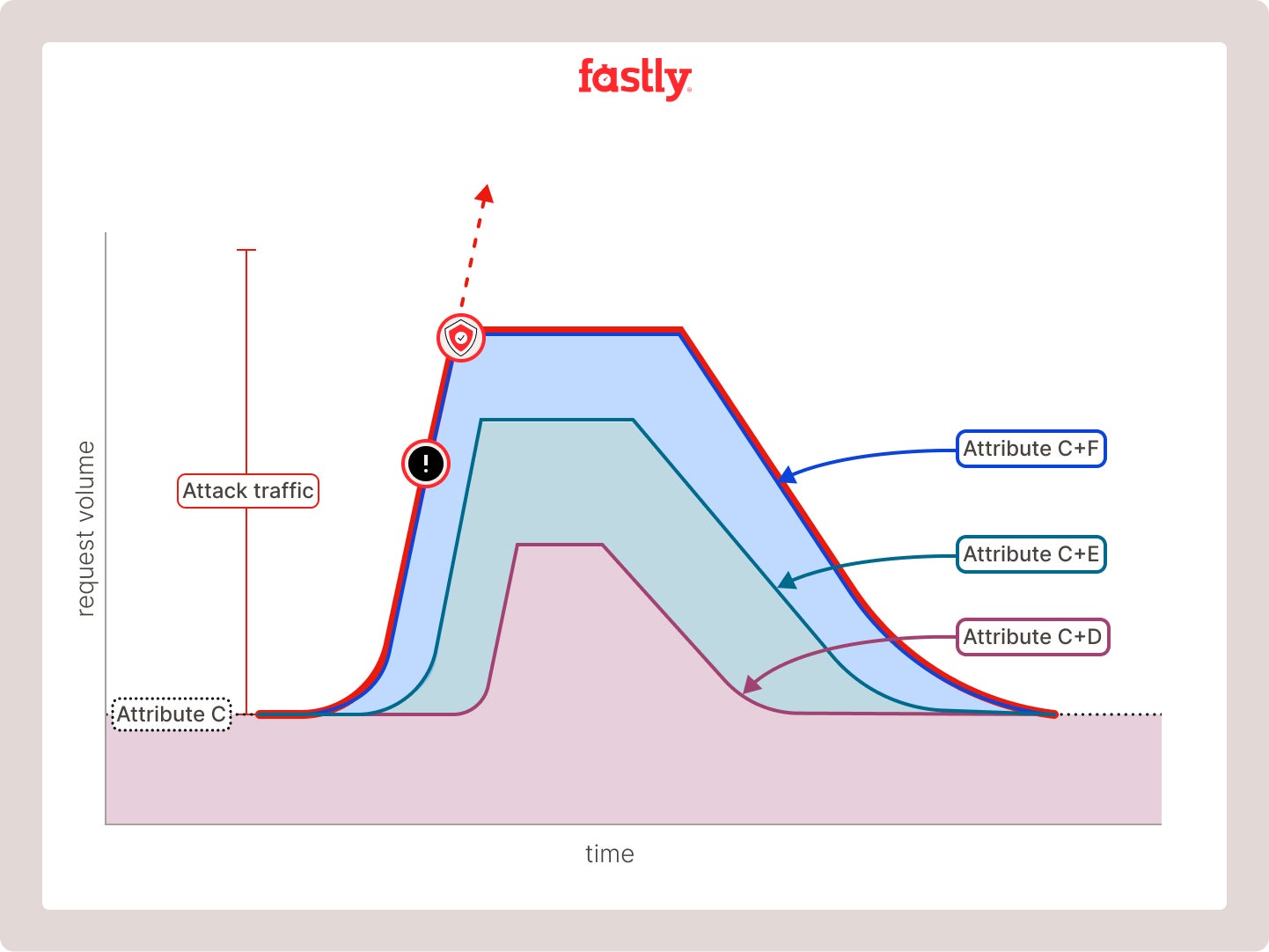

Image 3 : Test des attributs individuels

Quand le moteur de menace adaptatif a trouvé une première correspondance d’attribut, il s’exécute à nouveau rapidement en combinant des caractéristiques supplémentaires pour élaborer une équation qui représente au plus près l’excédent de trafic généré par l’attaque. Chaque caractéristique supplémentaire ajoutée à l’équation permet de réduire le nombre de degrés de liberté nécessaires pour continuer à améliorer le modèle. Ce processus se poursuit jusqu’à ce que le moteur de menace adaptatif crée une équation unique qui correspond exactement à l’excédent de trafic généré par l’attaque et bloque en toute confiance l’identité spécifique du hacker (image 4).

Image 4 : Test des jeux d’attributs

Cela peut sembler être un processus nécessitant beaucoup de capacités de calcul, mais la détection, l’identification et l’atténuation se font en quelques secondes, grâce à la puissance et la rapidité de la périphérie mondiale de Fastly. Cet exemple décrivait une attaque unique, mais la technique peut également contrer plusieurs attaques ciblées en même temps, provenant de différents acteurs malveillants.

Exploration des règles du moteur de menaces adaptatif

Fastly DDoS Protection donne de la visibilité à chaque règle que le moteur crée automatiquement pour atténuer une attaque ; chacune contient un résumé des caractéristiques qu’il bloque et le trafic impacté (image 5).

Image 5 : Exemple des règles du moteur de menace adaptatif

Avec ces informations, les entreprises peuvent rapidement valider l’efficacité des règles. Prenons l’exemple ci-dessus : la règle a été créer en quelques secondes pour atténuer une attaque contre une grande entreprise de vente au détail. Vous pouvez avoir confiance en l’efficacité des mesures d’atténuation :

Une adresse IP unique a généré une augmentation du volume et de la diversité des requêtes, ce qui a amené Fastly DDoS Protection à signaler le comportement comme une attaque de déni de service distribué.

La règle envisagée ne coïncidait avec aucun échantillon de trafic.

Après examen, l’agent utilisateur est un outil de dénombrement connu utilisé par les hackers.

Après examen, le chemin qu’ils ciblaient n’existe pas pour ce client.

Après examen, il s’est avéré que la totalité du surplus d’attaque trafic provenait d’un seul pays dont l’entreprise ne reçoit généralement pas d’utilisateur final.

Chaque règle a également un statut modifiable, ce qui permet aux équipes d’adapter leur défense. Si cette règle a été jugée acceptable en fonction du contexte propre à vos opérateurs, vous pouvez facilement adapter le comportement à vos besoins. Cette flexibilité est également précieuse dans d’autres situations, par exemple lorsqu’un utilisateur vient d’acheter le produit et le laisse temporairement en mode logging, lorsqu’il souhaite passer des règles spécifiques en mode blocage, ou encore pour ceux qui doivent autoriser d’importants pics de trafic à des fins de test.

Alors que d’autres solutions concurrentes mettent en avant leur capacité à bloquer en quelques millisecondes à l’aide de règles statiques qui peuvent devenir sujettes à l’erreur avec le temps (surtout avec la montée de l’utilisation de l’IA par les hackers), la Fastly DDoS Protection élabore sur mesure chaque règle avec ce niveau de précision personnalisée, de visibilité et de configurabilité pour que vous ayez l’esprit tranquille et sachiez que vous êtes protégé.

Atténuez automatiquement les attaques avec Fastly DDoS Protection

Les attaques de DDoS (déni de service distribué) deviennent de plus en plus sophistiquées et fréquentes, ce qui rend les solutions complexes ou manuelles inefficaces. Le moteur de menace adaptatif de Fastly DDoS Protection détecte, identifie et atténue avec précision les attaques DDoS ciblant vos applications et API. En quelques secondes, il atténue les attaques sans nécessiter de réglages, garantissant que votre équipe n’utilise pas ses ressources pour disposer d’une sécurité efficace et que les utilisateurs finaux ne ressentent pas l’impact des attaques sur la performance et la disponibilité. Si vous aimeriez en savoir plus sur la façon dont Fastly DDoS Protection peut vous aider à atténuer automatiquement l’impact des attaques de déni de service distribué sur vos applications, contactez-nous.

**Les données sur la durée des attaques ont été collectées en examinant les requêtes d’entrée vers le réseau Fastly du 01-07-2023 au 12-10-2023. Le début de l’attaque est enregistré lorsqu’une augmentation de 30 % par rapport au niveau de référence anticipé est détectée, et elle se termine lorsque le trafic revient aux niveaux attendus. Nous avons exclu de cet ensemble de données les pics de trafic organique connus et les tests de charge.