Zusammenfassung

Am Montag, dem 18. Juli 2016, veröffentlichten Sicherheitsexperten Informationen über eine Schwachstelle im Umgang mit der Umgebungsvariable HTTP_PROXY durch bestimmte CGI-Skripte (Common Gateway Interface). Obwohl Fastly nicht von dieser Schwachstelle betroffen ist, können Webserver, die als Origin-Server verwendet werden, eine Vielzahl von Skripten ausführen, von denen einige anfällig sein können. In diesem Sicherheitshinweis erfahren Sie, wie Sie Ihre Origin-Server vor Angriffen schützen können.

Auswirkungen

Schwache CGI-Skripte können ausgehende HTTP-Anfragen vom Origin-Server eines Kunden anfällig für einen Man-in-the-Middle-Angriff machen. Diese Art des Angriffs kann, je nach Skript und dessen Funktion, eine Website zur Offenlegung sensibler Daten bringen.

Fix/Behelfslösung

Am Montag, dem 18. Juli, veröffentlichten mehrere Drittanbieter Sicherheitsupdates, um diese Schwachstelle zu beheben. Während diese Updates getestet und bereitgestellt werden, können Fastly Kunden den Proxy-Header auf CDN-Ebene entfernen, um ihre Origin-Server vor Übergriffen zu schützen.

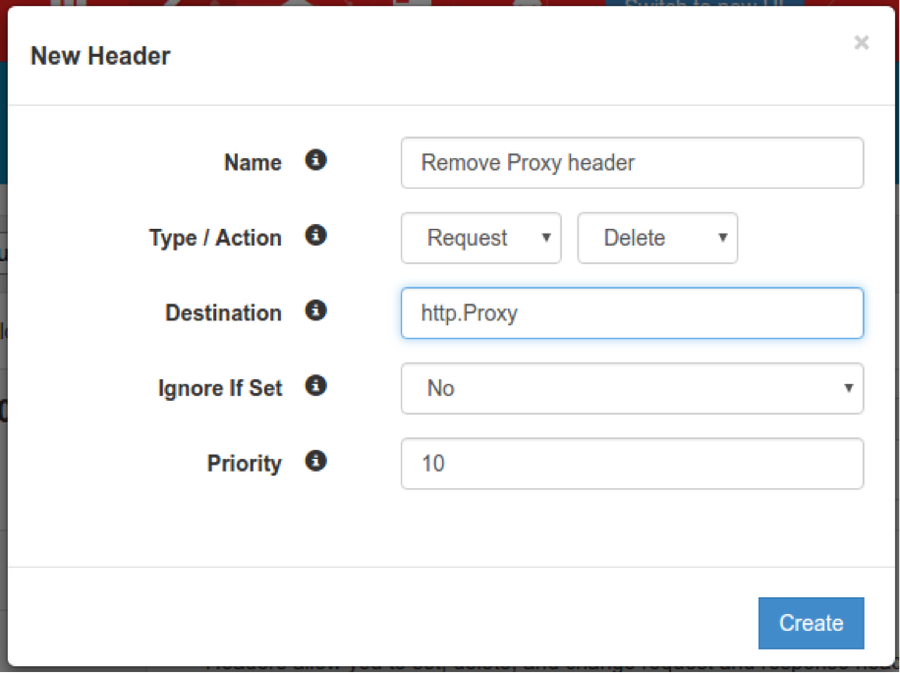

Fastly Kunden können den Proxy-Header aus eingehenden Anfragen entfernen, indem sie ihrer Konfiguration das folgende Header-Objekt hinzufügen:

Weitere Informationen über das Hinzufügen von Header-Objekten finden Sie unter https://docs.fastly.com/en/guides/adding-or-modifying-headers-on-http-requests-and-responses.

Alternativ können Fastly Kunden den Proxy-Header aus eingehenden Anfragen mit nutzerdefiniertem VCL entfernen, indem sie die folgende Zeile in die vcl_recvsub einfügen:

unset req.http.Proxy;Hinweis: In einigen weniger verbreiteten Implementierungen können auch zusätzliche Header, die mitProxy,wie beispielsweise Proxy_Host, Proxy_Port, Proxy_Password, Proxy_User, Proxy_Pass usw., anfangen, falsch gehandhabt werden. Auch diese Header können von Fastly mit einer der oben beschriebenen Methoden entfernt werden.

Einzelheiten

Sicherheitsexperten haben festgestellt, dass ein Namensraumkonflikt zwischen der Umgebungsvariablen HTTP_PROXY und dem Proxy:-Header von der CGI-Implementierung (Common Gateway Interface) geparst wird. Dieser Namensraumkonflikt ermöglicht es Angreifern, die Umgebungsvariable HTTP_PROXY auf einem Webserver aus der Ferne zu konfigurieren, indem ein bösartiger Proxy: HTTP-Header übermittelt wird.

Dies kann dazu führen, dass ein Webserver, der einen HTTP-Client verwendet, der der HTTP_PROXY-Umgebungsvariablen vertraut, ein böswillig konfiguriertes Zwischenelement für ausgehende Webanfragen verwendet, wodurch potenziell vertrauliche Daten offengelegt werden.

Obwohl Fastly nicht von dieser Schwachstelle betroffen ist, können Webserver, die als Origin-Server verwendet werden, eine Vielzahl von Skripten ausführen, von denen einige anfällig sein können. Fastly Kunden können diese Schwachstelle entschärfen, indem sie den HTTP Proxy: Header auf der CDN-Ebene durch VCL filtern.

Weitere Informationen

Außerdem erfahren Sie dort mehr über diese Sicherheitslücke und finden eine Liste der CVE Identifier hier.