React2Shell continue d'influencer les entreprises à l'échelle mondiale. Voici ce que nous observons et quelles mesures les entreprises devraient prendre, notamment identifier et corriger immédiatement les applications vulnérables.

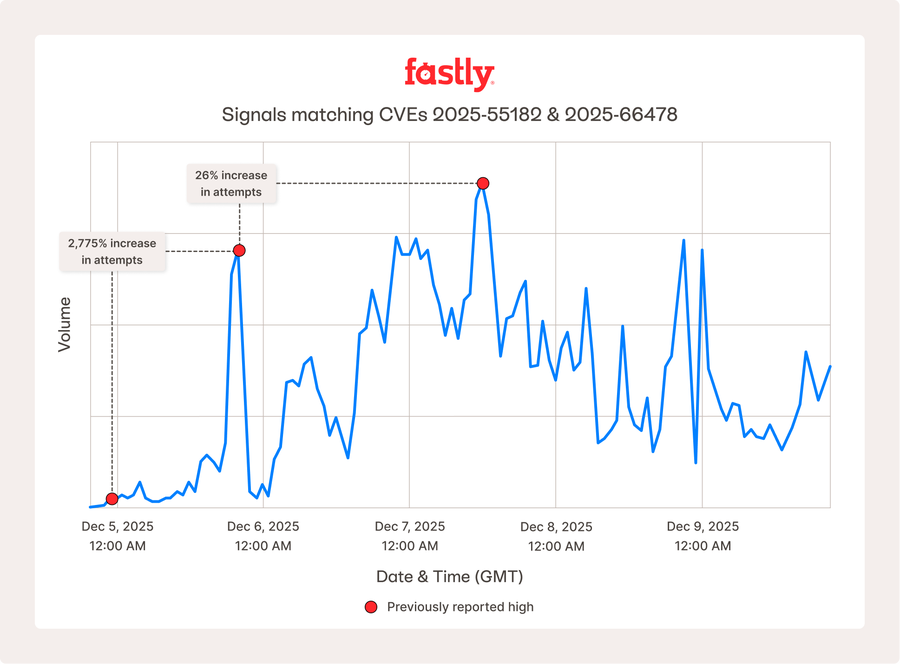

Depuis notre dernière mise à jour du vendredi 5 décembre, Fastly a continué à observer un volume élevé et soutenu d'activité React2Shell sur son réseau mondial tout au long du week-end. Afin d'aider nos clients et la communauté au sens large à traverser cette situation précaire en toute confiance, nous partageons des informations supplémentaires basées sur les tendances sectorielles et géographiques que nous observons actuellement.

Encore une fois, à l'heure actuelle, la correction la plus importante est d'identifier et de mettre à jour vos applications React ou Next.js qui sont vulnérables à la CVE-2025-55182. La suite de produits de sécurité de Fastly, notamment nos produits NGWAF et Bot Management, peut vous aider à gagner du temps pour appliquer les correctifs, mais ne remplace pas ces derniers. Si Fastly peut vous aider à naviguer dans le processus d'application des correctifs, n’hésitez pas à contacter CVE-Alert@fastly.com.

Pourquoi React2Shell est-il important pour les entreprises ?

React2Shell illustre un scénario exceptionnel de « correctif immédiat », car il est à la fois facile à mettre en œuvre à grande échelle pour les hackers et leur permet d'atteindre facilement leur objectif. Comme je l’ai déjà dit, les organisations devraient déterminer si elles doivent se soucier d’une vulnérabilité en évaluant :

Dans quelle mesure l'attaque est-elle facile à automatiser et à mettre à l'échelle ?

À combien de coups l'attaque est-elle du résultat souhaité par le hacker ?

Dans le cas de React2Shell, les hackers peuvent désormais exploiter l’une des nombreuses preuves de concept publiques disponibles pour exploiter la vulnérabilité à l'échelle, automatisant facilement la sonde et l’exploitation qui en découle sans trop d’efforts.

En tant que vulnérabilité d'exécution de code à distance avant authentification, React2Shell offre également aux hackers un moyen « en une seule étape » d'obtenir un contrôle arbitraire sur un serveur d'application vulnérable. Si votre serveur d'application est vulnérable, les hackers peuvent exploiter React2Shell et provoquer immédiatement une série de conséquences néfastes, telles que l'exfiltration de données sensibles, la fuite de clés d'authentification critiques, la modification de fichiers de configuration à des fins personnelles ou l'exécution de cryptomineurs coûteux.

Pour le dire simplement : il s'agit d'une vulnérabilité extraordinaire ; les hackers peuvent facilement utiliser React2Shell pour perturber les flux de revenus, compromettre les données des clients et nuire à l'efficacité opérationnelle (OpEx). Compte tenu de sa facilité d'utilisation comme arme et de l'impact potentiel sur l'entreprise, les entreprises devraient immédiatement prioriser les correctifs.

Secteurs ciblés par React2Shell

Fastly continue à observer un large éventail de secteurs ciblés dans l'activité React2Shell, à la fois des sondages et des scans ainsi que des tentatives d'exploitation. À ce jour, nous pensons qu’aucun secteur n’est épargnée ; les cybercriminels semblent adopter une approche « économie d’échelle », expérimentant l’exploitation de manière large pour mettre en œuvre leurs plans néfastes. Par exemple, nous observons que certains hackers intègrent des injections SQL (SQLi) dans l'en-tête « next-action », diffusant des charges utiles d'attaque variées afin d'évaluer leur efficacité.

Fastly a documenté l'activité de React2Shell ayant un impact sur les industries, y compris, mais sans s'y limiter, celles énumérées dans l'infographie suivante.

Nous observons également une certaine corrélation entre les secteurs les plus ciblés et ceux les plus susceptibles de posséder des données financières sensibles, ou des données confidentielles et lucratives, dans leurs applications.

D'après nos données, les organisations qui servent de plateformes figurent parmi les cibles les plus visées, et ces plateformes sont souvent spécifiques à un secteur vertical. Notre hypothèse est que les hackers considèrent les plateformes comme une cible particulièrement lucrative, car un contrôle arbitraire des serveurs d'application des plateformes peut faciliter :

Le vol des clés qui facilitent l'accès aux systèmes d'autres organisations (puisque les plateformes servent, dans de nombreux cas, des dizaines de milliers d'organisations)

L'exfiltration des données clients des plateformes (étant donné que les serveurs d'applications sont le canal par lequel les données des clients circulent vers et depuis la base de données)

La gestion des mineurs de cryptomonnaie (comme XMRig), car de nombreuses plateformes achètent des serveurs « plus robustes » compte tenu de leur échelle

La modification des fichiers de configuration pour autoriser les services contrôlés par les hackers et maintenir l'accès

Et toute autre action que le hacker peut monétiser ou utiliser pour mener à bien sa mission, étant donné qu'il a désormais le contrôle total du serveur d'application.

Pour être clair, ces actions s'appliquent également à d'autres secteurs et types d'organisations, avec un impact de degré variable sur les clients de l'organisation.

Cibles géographiques de React2Shell

Fastly constate également une activité React2Shell dans toutes les sous-régions desservies par notre réseau mondial.

Différentes sous-régions semblent connaître différents types de sondages et d'attaques ; par exemple, certaines régions sont plus fréquemment confrontées à des tentatives de contournement des WAF que d'autres. Notre hypothèse est que les hackers peuvent considérer que certaines sous-régions sont moins susceptibles de maintenir un NGWAF ou d'autres protections proactives devant leurs serveurs d'applications, alors que, par exemple, il semble que les hackers supposent que la plupart des organisations basées aux États-Unis disposent d'un WAF.

Nous observons également ce qui semble être les mêmes hackers ciblant plusieurs régions géographiques. Cela renforce notre hypothèse selon laquelle les cybercriminels exploitent React2Shell à grande échelle, recherchant toutes les organisations susceptibles d'avoir des serveurs d'applications vulnérables, quelle que soit leur localisation géographique.

À l'heure actuelle, il semble que les hackers ne tentent pas de contourner les WAF à la même échelle que les tentatives d'exploitation plus génériques ; certaines sous-régions affichent une activité de contournement représentant moins de 10 % de l'ensemble des activités malveillantes.

Notre hypothèse est que les hackers pourraient vouloir préserver le retour sur investissement de leurs contournements de WAF et, par conséquent, ne recourir à ces tentatives que lorsqu'ils ciblent des organisations spécifiques afin d'éviter d'alerter les défenseurs et de rendre ainsi les contournements inefficaces. En effet, Fastly observe différentes signatures JA4 de hackers qui poursuivent une approche à grande échelle de « recherche d'or » par opposition aux hackers qui exploitent les contournements de WAF.

Bien entendu, Fastly détecte ces tentatives de contournement afin de générer ces informations ; nous pensons que nos mesures d'atténuation ont également contribué à la forte baisse des tentatives de contournement que nous avons observée après que les hackers aient tenté de les exploiter pour la première fois.

Conclusion

Nos recommandations restent les mêmes : identifiez et mettez à niveau vos applications React et Next.js dès que possible, et appliquez des mesures de protection proactives pour prévenir toute tentative d'attaque. La suite de produits de sécurité Fastly, notamment nos produits NGWAF et Bot Management, peut vous aider à gagner du temps pour appliquer les correctifs.

Fastly constate que les hackers continuent de perfectionner leurs sondes, leurs analyses et leurs exploits à mesure que la dynamique du marché évolue. Toute organisation disposant d'applications vulnérables, quel que soit son secteur d'activité ou sa région, doit partir du principe que les hackers les sondent déjà, au minimum, et tentent probablement de les exploiter. Après avoir appliqué les correctifs, assurez-vous de rester à jour, car ce type d'attaques à fort retour sur investissement a tendance à donner naissance à de nouvelles variantes et à inciter les chercheurs en vulnérabilité à rechercher d'autres bogues exploitables dans des domaines similaires.

Comme toujours, notre objectif, et celui de toutes les organisations, devrait être d'augmenter le coût des attaques pour tromper le retour sur investissement des cybercriminels et des États-nations. Contactez Fastly à l'adresse CVE-Alert@fastly.com si nous pouvons vous aider à naviguer dans le processus de correction ou de protection de vos applications.