Si vous êtes à Las Vegas pour la conférence Black Hat 2025, ne manquez pas l’occasion de découvrir en avant-première l’une de nos dernières innovations en matière de sécurité. L’idée : que les hackers s’arrachent les cheveux.

Nous enrichissons la boîte à outils de sécurité de nos clients avec des techniques défensives plus sophistiquées, tout en préservant la simplicité d’utilisation. Le WAF de nouvelle génération Fastly va au-delà des pare-feu d’applications web traditionnels qui se contentent de bloquer ou d’autoriser.

Le WAF de nouvelle génération est désormais doté d’un nouveau type d’action, la tromperie, qui permettra à nos clients de tromper les hackers et les opérateurs de bots. Cela permet à nos clients de lutter contre un vecteur d’attaque courant, le piratage de compte, d’une manière nouvelle et unique : sans aucune configuration ni maintenance requise de leur part, hormis l’utilisation de l’action !

Grâce à cette nouvelle action, le hacker pense que les identifiants compromis en sa possession sont invalides, et non qu’ils ont été détectés et tracés. Il perd ainsi du temps et des ressources, remet en question ses propres outils, puis se fait prendre sans s’en rendre compte. L’objectif est de frustrer le hacker au point qu’il abandonne pour aller voir ailleurs, mais non sans avoir d’abord été capturé.

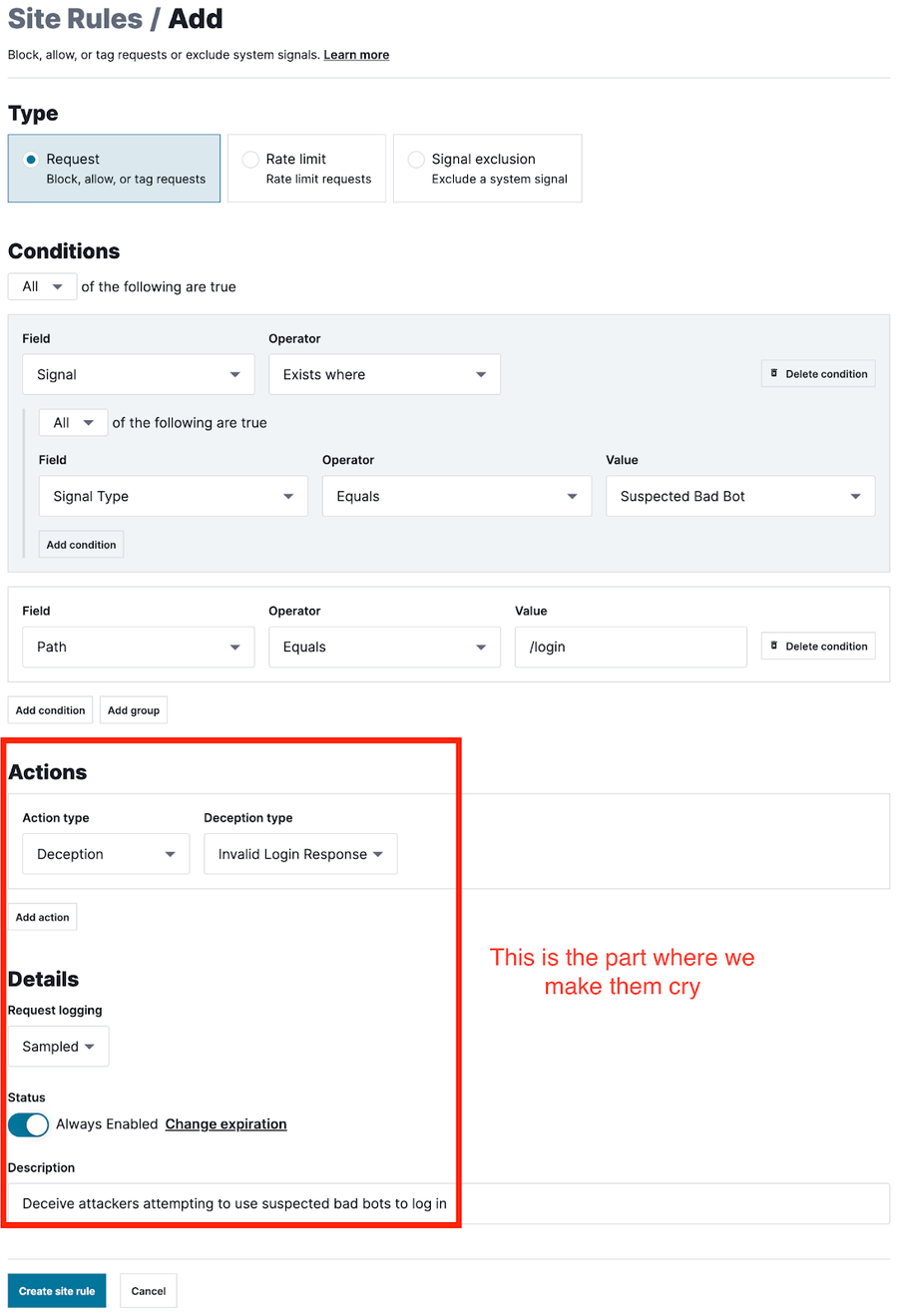

(Figure 1 : Configuration)

Chaque fois qu’une règle utilisant cette action est déclenchée, le WAF de nouvelle génération génère un signal indiquant une réponse trompeuse.

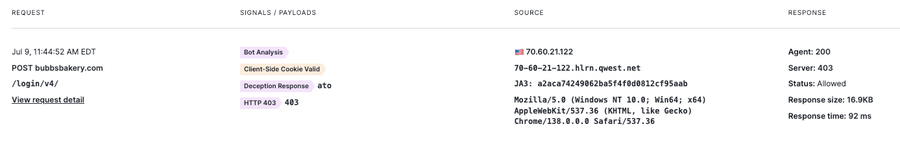

(Figure 2 : requête et signaux)

Cette nouvelle action permet de renverser la situation face aux hackers en exploitant leur curiosité et leur persévérance contre eux. Cela renforce considérablement la posture de protection de nos clients WAF et fournit une boucle de rétroaction continue qui alimente des mesures de sécurité plus intelligentes et adaptatives.

Tout d'abord : qu'est-ce que la tromperie ?

La tromperie dans le domaine de la cybersécurité n’est pas un concept nouveau. Elle a été utilisée avec succès dans de nombreux contextes et cas d’utilisation au cours de l’histoire, notamment dans la guerre. Elle s’inspire également de traits communs au monde naturel, tels que le camouflage et le mimétisme : imaginez un phasme ou un serpent inoffensif présentant un motif rayé similaire à celui d’un serpent venimeux.

Un exemple classique, tant dans l’histoire que dans le domaine de la sécurité, est le cheval de Troie, qui a donné son nom à un vecteur de cyberattaque courant. La tromperie peut être très simple, comme l’exécution d’un serveur d’applications en double présentant des vulnérabilités afin de détourner l’attention d’un hacker, ou elle peut être complexe et manipuler un hacker au point qu’il ne sache plus distinguer le vrai du faux.

Au lieu de simplement refuser l’accès à une ressource, la tromperie consiste à rediriger de manière subtile et stratégique les hackers potentiels à l’aide de fausses informations soigneusement élaborées ou de comportements simulés. La tromperie crée de la confusion, des frictions et de la frustration chez les hackers, ce qui les conduit souvent à abandonner leurs attaques et à se tourner vers des cibles plus faciles. Cela peut également induire les hackers en erreur et leur donner un faux sentiment de sécurité, ce qui les incite à révéler des informations exploitables par le biais de leurs comportements observés au sein d’un système de tromperie.

Si certains peuvent considérer les pratiques « trompeuses » comme moralement discutables, voire contraires aux valeurs de leur entreprise, les recherches ont constamment prouvé que ces techniques sont efficaces et peuvent être utilisées de manière responsable comme une couche de « bruit » destinée à empêcher les hackers d’atteindre leurs objectifs contraires à l’éthique. En d’autres termes : il n’y a jamais eu de meilleur moment pour combattre le feu par le feu.

Le problème : les hackers ne sont pas stupides

Beaucoup associent la tromperie à l’infrastructure honeypot, qui consiste à créer une version dupliquée d’un système afin que les hackers la ciblent à la place du système réel. Cela peut impliquer de lancer des instances supplémentaires de serveurs d’applications, voire d’exécuter une infrastructure réseau parallèle complète. Ces techniques sont utilisées depuis des décennies et peuvent être très efficaces, mais elles nécessitent beaucoup de ressources, sont complexes à gérer et présentent également des risques.

Une autre forme de tromperie consiste à « prétendre que votre application est plus sécurisée qu’elle ne l’est réellement ». Imaginez que vous installiez une fausse caméra de sécurité à l’extérieur de votre porte ou que des oiseaux gonflent leurs plumes pour paraître plus grands face à une menace. Ces méthodes sont bien établies et ont été testées sur le terrain (en particulier par les oiseaux !).

Mais quel est le problème avec cette méthode éprouvée ? Exactement ce que vous pensez. Les hackers sont intelligents : ils connaissent tout des honeypots et autres formes traditionnelles de tromperie et ils sont attentifs à ce type de tactiques. Ils savent que la caméra de sécurité au-dessus de votre porte est probablement fausse.

La solution : faire que les hackers s’arrachent les cheveux

Pour suivre l’évolution des méthodes d’attaque, la tromperie doit évoluer elle aussi. Comprendre le comportement des hackers commence par comprendre comment les humains apprennent, se comportent et prennent des décisions. Étant donné que les hackers sont des êtres humains et que les attaques automatisées sont conçues et lancées par des êtres humains, nous pouvons appliquer les principes tirés du comportement humain pour riposter.

Revenons à l’exemple du pare-feu d’application web. Le blocage traditionnel des pare-feu d’applications web est un jeu du chat et de la souris : un hacker tente de s’introduire, le WAF détecte alors la requête et la bloque. Lorsqu’une requête est bloquée par le WAF, le hacker sait qu’il a été détecté et peut immédiatement adapter ses méthodes pour contourner les défenses. La tromperie change les règles de ce jeu : elle crée de la confusion et il devient plus difficile pour le hacker de s’adapter.

Examinons maintenant le fonctionnement de la tromperie dans le WAF de nouvelle génération. Au lieu d’être bloqué lors d’une attaque de piratage de compte, le hacker pense simplement que les identifiants qu’il a volés ne fonctionnent pas, ce qui le déroute et le frustre, puisqu’il a probablement payé pour obtenir ces identifiants et s’attendait à ce qu’ils fonctionnent. Cependant, en réalité, l’accès lui a été refusé, il a été détecté et identifié comme un hacker, et il a été trompé sans s’en rendre compte. Cette ruse sème le doute dans l’esprit des hackers quant à l’efficacité de leurs méthodes, leur fait gaspiller leurs ressources et, avec un peu de chance, les incite à abandonner et à tenter leur chance ailleurs.

Mais plus important encore, cette tactique exerce une véritable charge mentale sur le hacker, ce qui a pour conséquence compréhensible de l’agacer. En d’autres termes, plus on ralentit les hackers, plus ils se disent que le jeu d’en vaut pas la chandelle. Les attaques impliquent des coûts réels en termes d’infrastructure et de main-d’œuvre, notamment pour choisir les cibles, lancer l’attaque, mener les opérations et déterminer le moment opportun pour mettre fin à la campagne. Ajouter une friction supplémentaire à ce processus coûte de l’argent, du temps et des efforts réels aux hackers – et déployer stratégiquement la tromperie pour les déstabiliser peut influencer directement leur comportement.

La cybercriminalité est une activité avec des profits et des pertes, comme n’importe quelle autre. En introduisant des frictions, des incertitudes et des efforts inutiles, notre action de tromperie s’attaque directement à leur porte-monnaie. Cela transforme leur retour sur investissement attendu en une perte nette, ce qui fait de votre entreprise une cible sans intérêt.

Approfondir la tromperie

Quel degré de sophistication peut-on atteindre ? Les possibilités sont infinies. La tromperie peut être utilisée pour créer ce que l’on appelle des « environnements trompeurs », qui plongent le hacker dans un labyrinthe de miroirs si complexe et sophistiqué qu’il ne sait plus où donner de la tête, ni s’il peut se fier à son propre jugement.

Il s’agit de répliques d’environnements isolés contenant des systèmes complets et entièrement fonctionnels, conçus et créés entièrement pour attirer, induire en erreur les hackers et les observer. En traquant le comportement des hackers au sein de ces environnements, la tromperie permet d’une « observabilité des attaques » sans précédent. À l’instar des méthodes traditionnelles d’observabilité qui consistent à comprendre le comportement réel des systèmes et des applications par rapport à leur comportement « normal », l’observabilité des attaques aide les propriétaires de systèmes à valider leurs hypothèses sur le comportement des hackers à l’aide de données et d’informations réelles, afin de prendre des décisions en temps réel et d’améliorer la conception et la défense des systèmes pour prévenir les comportements malveillants.

La tromperie peut fournir des informations précieuses sur les méthodes d’attaque actuelles et émergentes. Lorsque les hackers interagissent avec un environnement trompeur, leurs actions, leurs techniques et leurs objectifs sont méticuleusement enregistrés et analysés sans exposer les vulnérabilités réelles ni introduire de risque. Ces informations peuvent aider les propriétaires de systèmes à comprendre les tactiques de leurs adversaires, à renforcer leurs défenses de manière proactive et à élaborer des stratégies de défense plus robustes.

En termes simples : si un hacker ignore qu’il est la cible d’une tromperie, son comportement peut révéler des informations précieuses sur les attaques en cours et futures, qu’elles soient en préparation, lancées ou ajustées en temps réel.

« En exploitant les infrastructures modernes et leur expertise en conception de systèmes, les équipes d’ingénierie logicielle peuvent utiliser des tactiques de tromperie qui sont largement inaccessibles aux spécialistes de la sécurité. Les équipes d’ingénierie sont désormais en mesure, grâce aux progrès informatiques, de devenir des propriétaires de systèmes de tromperie beaucoup plus performants » (Shortridge & Petrich, 2021).

Préparez-vous à ruser

Nous sommes ravis d’introduire des fonctionnalités de tromperie dans le Fastly Next-Gen WAF, les rendant faciles et directes à mettre en œuvre pour nos clients au sein du produit et des règles qu’ils créent et utilisent déjà aujourd’hui. Les prochaines versions étendront les capacités de tromperie à d’autres types d’attaques et à d’autres produits de sécurité Fastly.

Notre vision est d’intégrer la tromperie dans tous nos nouveaux et existants produits de sécurité pour créer un traçage des hackers de bout en bout dans vos environnements de production. Nous vous aiderons à faire en sorte que les hackers ne se sentent pas en sécurité et leur donnerons un avant-goût de leur propre médecine.

Fastly sera présent au Black Hat USA 2025, au stand n° 2661 — l’un des plus grands salons consacrés à l’innovation et aux dernières avancées en matière de sécurité. Rejoignez-nous les 6 et 7 août pour découvrir comment la plateforme edge cloud Fastly et le Next-Gen WAF Fastly aident les entreprises à rester rapides, sécurisées et résilientes.

Vous ne pouvez pas venir au Black Hat cette année ? Ne vous inquiétez pas ! Discutez avec notre équipe d’experts en sécurité pour une démonstration personnalisée afin de découvrir ce que Fastly peut faire pour vous.