Fastly Adaptive Threat Engine

Der DDoS-Schutz von Fastly nutzt unsere Adaptive Threat Engine, um DDoS-Angriffe auf Anwendungen automatisch zu erkennen, zu analysieren und abzuwehren.

Auf dieser Seite

DDoS-Angriffe können Apps und APIs schnell überfordern, was zu Performance-Problemen, überhöhten betrieblichen Kosten oder Ausfällen führt. Die Adaptive Threat Engine, die Fastly DDoS-Schutz antreibt, erkennt, identifiziert und mindert DDoS-Angriffe automatisch, bevor sie Ihre Kunden und Ihren Umsatz beeinträchtigen können. Die Engine basiert auf drei Kernprinzipien, die es ihr ermöglichen, Angriffe innerhalb von Sekunden präzise abzuwehren:

Schnelle und präzise Erkennung von Angriffs-Traffic

Vermeidung von False Positives für eine zuverlässige Angriffsabwehr

Täuschung als Verteidigungstaktik: Weitergabe minimaler Informationen an Angreifer

Schnelle und zuverlässige Erkennung von Angriffs-Traffic

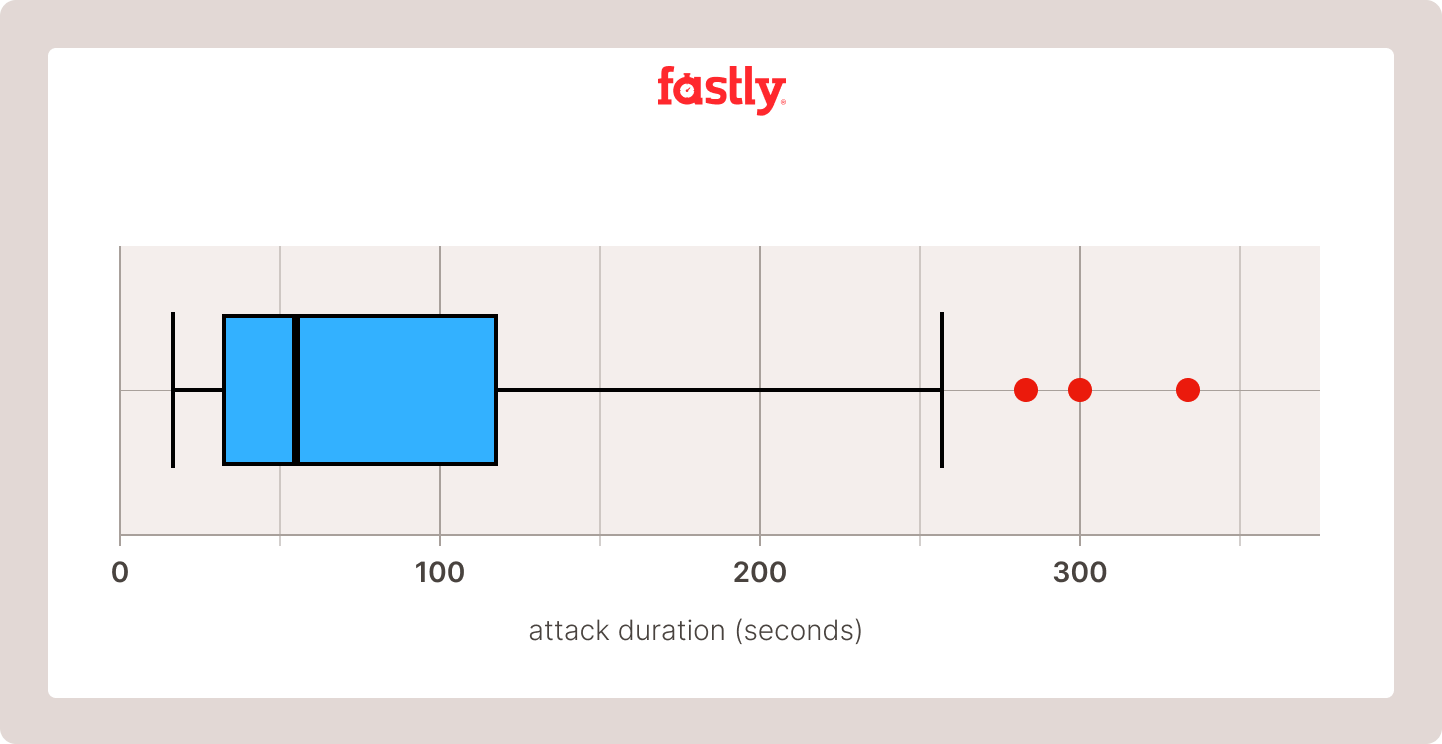

Schnelle Erkennung ist entscheidend, um die Auswirkungen von Angriffen zu mindern. Die meisten entwickeln sich schnell von null Anfragen pro Sekunde (RPS) auf Millionen oder Hunderte Millionen RPS und dauern oft weniger als eine Minute. Wirft man einen Blick auf die von Fastly über einen Zeitraum von 90 Tagen gesammelten Daten, so sind Angriffe oft schon vorbei, bevor ein Mensch auf sie aufmerksam wird und entsprechend reagieren kann. (Abbildung 1):

Abbildung 1: Beobachtete Angriffsdauer in Sekunden*

90 % der Angriffe dauerten insgesamt 150 Sekunden oder weniger.

50 % der Angriffe dauerten weniger als 52 Sekunden.

Um eine möglichst schnelle Angriffsabwehr zu gewährleisten, nutzt Fastly DDoS-Schutz die Verarbeitung und Entscheidungsfindung der Adaptive Threat Engine auf der weltweit verteilten Edge und nicht in einer zentralisierten Umgebung mit geringerer Kapazität, in der es zwangsläufig zu Engpässen käme. Aufgrund unseres softwaredefinierten Netzwerks sind Sie auf keine spezielle Hardware oder andere Komponenten wie Router angewiesen. Außerdem versetzt es unsere Adaptive Threat Engine in die Lage, Angriffs-Traffic schnell und flexibel zu verarbeiten, zu analysieren und zu kategorisieren und effektiv darauf zu reagieren, ohne dabei den legitimen Traffic zu beeinträchtigen.

Präzise Erkennung

Angriffe von organischem Traffic zu unterscheiden, ist oft nicht leicht, da sich ausgeklügelte Angriffe oft kaum von legitimem Traffic unterscheiden. Eine zuverlässige Bedrohungsabwehr bedeutet somit natürlich auch höhere Kosten für Ihr Security Team (Zeit-, Ressourcen- und Computing-Aufwand, geschäftliche Auswirkungen usw.). Die Adaptive Threat Engine verfolgt einen zweistufigen Ansatz zur genauen Erkennung von Angriffen. Sie erstellt benutzerdefinierte, kontinuierlich aktualisierte Baselines für den gesamten Datendurchsatz UND über zehn verhaltens- und clientbasierte Merkmale für jeden Service, auf dem es ausgeführt wird.

Indem die Engine sowohl die Art der Traffic-Spitze als auch deren Merkmale berücksichtigt, wenn sie erkennt, ob Ihr Service einen Zustrom von legitimem Traffic oder einen Angriff erlebt, kann sie False Positives minimieren. Dieser Ansatz ermöglicht einen schnellen Anstieg des legitimen Traffics aufgrund einer Verkaufsaktion, einer Hochsaison, eines viralen Moments usw., aber wenn die Attribute normal verteilt bleiben, werden keine Maßnahmen ergriffen.

Wenn sowohl die Traffic-Rate als auch die Attribute erheblich von ihren Ausgangswerten abweichen, extrahiert die Adaptive Threat Engine genaue Angreiferidentitäten aus einer umfassenden Liste von Merkmalen in Layer-3- und Layer-4-Headern, TLS-Informationen, Layer-7-Details und mehr. Dazu gehören Merkmale wie IP-Adresse, User Agent, TLS-Eigenschaften, geografischer Standort und mehr. Sie extrahiert Metadaten aus eingehenden Anforderungen und Compute-Elementen, die zum Angriff passen. Bei diesem Verfahren handelt es sich um die genaueste und sicherste Methode zur Angriffserkennung und -abwehr, da fast jeder Angriff einzigartige Merkmale aufweist. Um die Genauigkeit zu maximieren, wiederholt die Adaptive Threat Engine diesen Prozess bei jedem Angriff und verlässt sich nicht auf langfristige statische Regeln wie andere Lösungen, die anfällig für False Positives sein können.

Die Adaptive Threat Engine basiert außerdem auf einem modularen System, das es uns ermöglicht, unsere Erkennungs- und Abwehrfunktionen bei Entdeckung neuer Angriffsarten schnell zu verstärken, ohne dafür einen völlig neuen Schutzmechanismus entwickeln zu müssen. Wenn neue Angriffstechniken wie Rapid Reset auf der Bildfläche erscheinen, fügt Fastly seinen Erkennungs- und Abwehrmodulen einfach ein paar neue Features hinzu. So bleiben unsere Antwortzeiten selbst bei neuartigen Cyberangriffen extrem kurz.

Und das Beste ist: Sie müssen sich keine Sorgen machen, da DDoS-Angriffe schnell und präzise erkannt und automatisch abgewehrt werden.

Sichere Abwehr

Jedes automatisierte System birgt das Risiko, Fehlalarme zu generieren und legitimen Traffic zu blockieren. Ob allein oder in Kombination mit menschlichen Fehlern – automatisierte Systeme sind seit Langem als Ursache für Ausfälle bekannt. Bei zu flexiblen Sicherheitsrichtlinien kann es jedoch zu tatsächlichen Angriffen kommen.

Die Adaptive Threat Engine setzt auf eine schnelle Erkennung und genaue Extraktion von Signaturen und implementiert sichere Schutzmaßnahmen, ohne dabei legitimen Traffic zu beeinträchtigen. Die Abwehrmechanismen sind ständig aktiv und gelten durchwegs als sicher, da sie eingehenden Validierungen und Codeüberprüfungen unterzogen wurden. Es gibt beispielsweise integrierte Kontrollmechanismen, die verhindern, dass Regeln für einzelne Attribute erstellt werden, die anfällig für False Positives sind, wie etwa der Ländercode. Darüber hinaus kann die Engine nicht durch mehrere synchronisierte Angriffe überlastet werden und ist auch in der Lage, mehrere Angriffe gleichzeitig abzuwehren, wodurch sichergestellt wird, dass Ihre Services unabhängig vom Angreifer leistungsfähig und verfügbar bleiben. Schließlich verwaltet die Adaptive Threat Engine mehrere, ständig aktualisierte Beispiele Ihres normalen Traffics und vergleicht alle beabsichtigten Regeln mit diesen. Wenn zu viel Traffic mit einer beabsichtigten Regel überlappt, wird sie nie veröffentlicht.

Täuschungstaktiken

Informationen sind die beste Waffe gegen DDoS-Angriffe. Wenn Angreifer Informationen über ein Netzwerk erhalten oder Erkenntnisse aus früheren Angriffsversuchen gewinnen, fließen diese Daten in die Planung weiterer Angriffe ein. Es ist ein sich ständig weiterentwickelndes Katz- und Mausspiel, und Angreifern Informationen vorzuenthalten motiviert sie unterm Strich dazu, ihre Taktik zu ändern und sich anzupassen. Die meisten Plattformen handeln schnell, wenn sie Angriffe erkennen. Sie kappen entweder die Verbindung zum Angreifer oder verweigern ihm auf andere Weise den Zugang. Dies signalisiert dem Angreifer, dass er entdeckt wurde und dass er – sollte er dieselbe Angriffsmethode erneut versuchen – wahrscheinlich leichter erkannt und blockiert wird. Die Adaptive Threat Engine minimiert absichtlich die Menge und Art der Informationen, die an Angreifer zurückgegeben werden.

Die Adaptive Threat Engine in Aktion

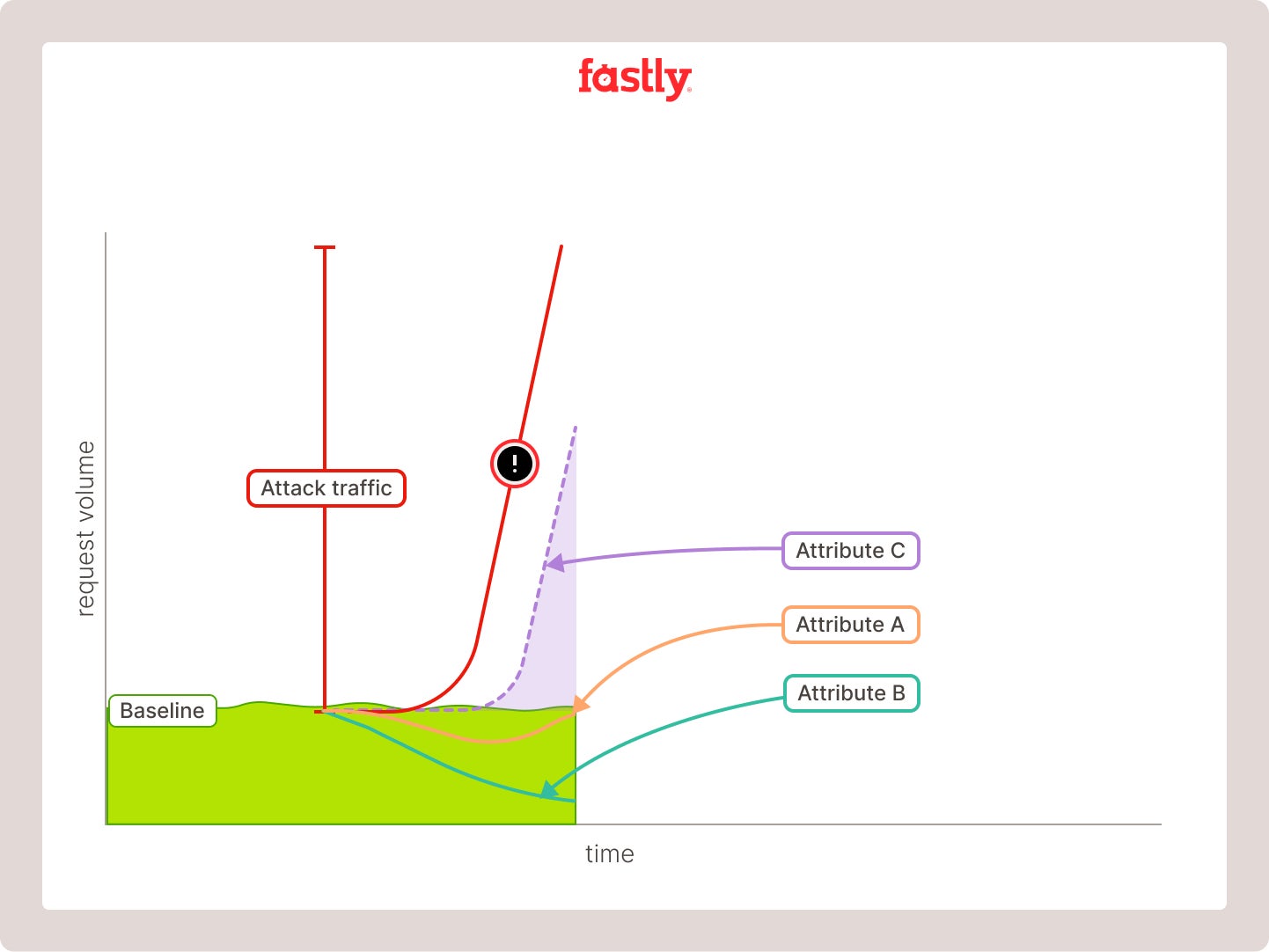

Hier ist ein vereinfachtes Beispiel dafür, wie die Engine einen DDoS-Angriff auf einen unserer Kunden erkennt, identifiziert und abwehrt. Die Adaptive Threat Engine überwacht den Traffic permanent auf anomale Spitzen in den Traffic-Mustern und deren Merkmale (Abbildung 2).

Abbildung 2: Erkennung eines Beispielangriffs

Wenn ein Angriff erkannt wird, testet die Adaptive Threat Engine in Millisekunden einzelne Attribute, bis eines ermittelt werden kann, das am genauesten mit der Angriffskurve übereinstimmt (Abbildung 3).

Abbildung 3: Testen einzelner Attribute

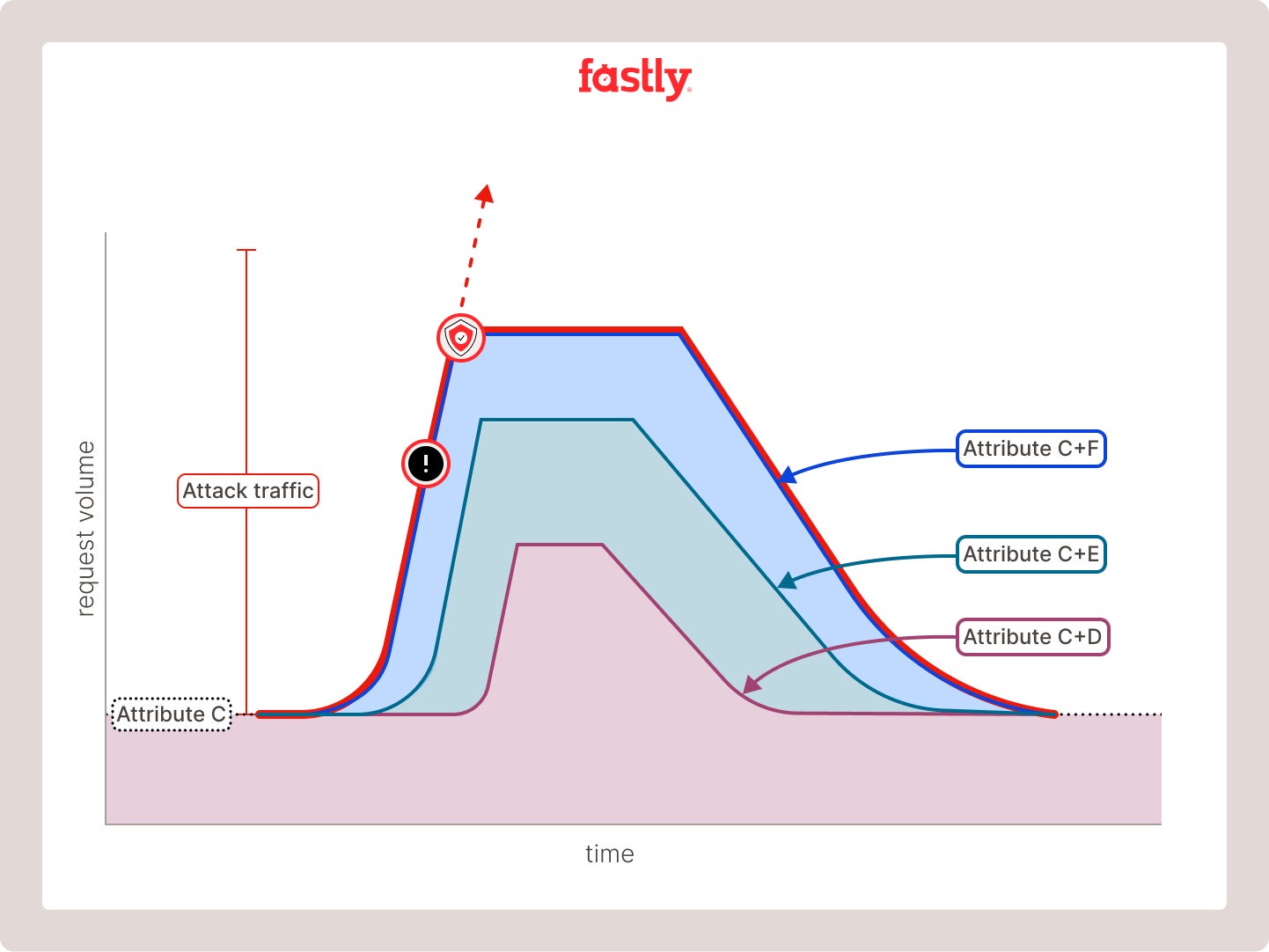

Sobald die Engine ein erstes Attribut mit der höchsten Übereinstimmung gefunden hat, wird dieser Prozess schnell wiederholt und durch zusätzliche Merkmale ergänzt. So entsteht schrittweise eine Gleichung, die den Angriffs-Traffic immer besser abbildet. Mit jedem weiteren Merkmal, das der Gleichung hinzugefügt wird, wird weniger Flexibilität benötigt, um das Modell weiter zu verbessern. Dieser Prozess wird fortgesetzt, bis die Adaptive Threat Engine eine eindeutige Gleichung erstellt hat, die dem Angriffs-Traffic entspricht und Angriffe anhand des einzigartigen Profils des Angreifers zuverlässig blockiert (Abbildung 4).

Abbildung 4: Testen von Attributsätzen

Dies mag nach einem rechenintensiven Verfahren klingen, aber die Erkennung, Analyse und Abwehr erfolgt dank der Leistungsfähigkeit und Geschwindigkeit der globalen Edge von Fastly innerhalb von Sekunden. Und auch wenn es sich bei unserem Beispiel um einen vereinzelten Angriff handelt, ist Fastly in der Lage, mehrere gezielte Angriffe aus unterschiedlichen Quellen gleichzeitig abzuwehren.

Untersuchung der Regeln der Adaptive Threat Engine

Fastly DDoS Protection gibt Transparenz für jede Regel, die die Engine automatisch erstellt, um einen Angriff zu verhindern; jede enthält eine Zusammenfassung der Merkmale, gegen die sie blockiert, und des betroffenen Traffics (Abbildung 5).

Abbildung 5: Beispiel für die Regeln der Adaptive Threat Engine

Mit diesen Informationen können Organisationen die Wirksamkeit der Regeln schnell validieren. Nehmen Sie das obige Beispiel – die Regel wurde in Sekundenschnelle erstellt, um einen Angriff auf ein großes Einzelhandelsunternehmen abzuwehren. Sie können sich auf die Wirksamkeit der Abwehr verlassen, denn:

Eine einzelne IP generierte einen Anstieg sowohl im Volumen als auch in der Vielfalt der Anfragen, was dazu führte, dass der Fastly DDoS-Schutz das Verhalten als DDoS-Angriff kennzeichnete.

Die beabsichtigte Regel überschnitt sich mit keiner der Traffic-Beispielen.

Bei genauerer Betrachtung stellte sich heraus, dass der User Agent ein bekanntes Enumerationswerkzeug ist, das von Cyber-Angreifern verwendet wird.

Bei näherer Betrachtung stellt sich heraus, dass der Pfad, auf den sie abzielten, für diesen Kunden nicht existiert.

Bei der Untersuchung stellte sich heraus, dass der gesamte überschüssige Angriffs-Traffic aus einem einzigen Land kam, aus dem das Unternehmen normalerweise keine Endnutzer erhält.

Jede Regel verfügt auch über einen editierbaren Status, der es Teams ermöglicht, ihre Verteidigung anzupassen. Sollte diese Regel aufgrund des Geschäftskontexts, der nur Ihren Mitarbeitern bekannt ist, als zulässig erachtet worden sein, können Sie das Verhalten problemlos an Ihre Bedürfnisse anpassen. Weitere Fälle, in denen diese Flexibilität hilfreich ist, sind, wenn jemand gerade das Produkt gekauft hat und sich vorübergehend im Logging-Modus befindet, einzelne Regeln in den Blockierungsmodus verschieben kann oder diejenigen, die volumetrische Traffic-Spitzen für Testzwecke erlauben müssen.

Während andere wettbewerbsfähige Lösungen ihre Fähigkeit popularisieren, innerhalb von Millisekunden mit statischen Regeln zu blocken, die im Laufe der Zeit fehleranfällig sein könnten (insbesondere mit dem Anstieg der KI-Nutzung durch Angreifer), erstellt Fastly DDoS-Schutz jede Regel individuell mit diesem Maß an maßgeschneiderter Genauigkeit, Transparenz und Konfigurierbarkeit, sodass Sie beruhigt sein können, dass Sie geschützt sind.

Automatisches Abwehren von Angriffen mit Fastly DDoS-Schutz

Angesichts der zunehmenden Komplexität und Häufigkeit von DDoS-Angriffen sind komplizierte oder manuelle Lösungen nicht länger zielführend. Die Adaptive Threat Engine in Fastly DDoS-Schutz erkennt, identifiziert und wehrt DDoS-Angriffe auf Ihre Anwendungen und APIs präzise ab. Innerhalb von Sekunden werden Angriffe abgewehrt, ohne dass Anpassungen erforderlich sind. So wird sichergestellt, dass Ihr Team keine Ressourcen für effektive Sicherheit aufwendet und dass Endnutzer die Auswirkungen von Angriffen auf Performance und Verfügbarkeit nicht spüren. Wenn Sie mehr darüber erfahren möchten, wie Fastly DDoS-Schutz Ihnen helfen kann, die Auswirkungen von Anwendungs-DDoS-Angriffen automatisch zu mindern, kontaktieren Sie uns.

** Die Daten zur Dauer des Angriffs wurden durch Untersuchung der im Zeitraum vom 1. Juli bis 12. Oktober 2023 im Fastly-Netzwerk eingehenden Anfragen erfasst. Ein Angriff gilt dann als begonnen, wenn der zu erwartende Baseline-Traffic um mehr als 30 % überschritten wird, und endet, wenn das zu erwartende Niveau wieder erreicht wird. Bekannte organische Traffic-Spitze sowie Load-Tests wurden vom Datensatz ausgeschlossen.