Informe de amenazas y efecto red de Fastly

El equipo de Security Research de Fastly presenta las técnicas y las tendencias de ataque de tráfico malicioso que ha identificado nuestro Network Learning Exchange.

En esta página

Objetivos del informe

Mejorar el conocimiento del contexto de las técnicas que usan los atacantes.

Identificar ataques potenciales dirigidos a tu sector.

Disponer de más información para mejorar y agilizar la respuesta de tu organización ante las amenazas.

Resumen de los hallazgos

El informe de amenazas y efecto red arroja conclusiones basadas en datos únicos del WAF de última generación de Fastly correspondientes al 2.º trimestre de 2023 (del 1 de abril al 30 de junio de 2023). Este informe examina tráfico proveniente de direcciones IP que llevan etiquetas del Network Learning Exchange (NLX) de Fastly, un centro colectivo de información sobre amenazas que comparte, de forma anónima y con todas las redes de clientes del WAF de última generación, direcciones IP que están detrás de ataques.

Antes de adentrarnos en las observaciones de los ataques, a continuación exponemos las cinco principales lecciones que nos llevamos del estudio, que cubrió el tráfico global de varios sectores como la tecnología punta, los servicios financieros, el comercio, la educación y los medios de comunicación y entretenimiento.

Ataques a varios clientes: un 69 % de las IP que etiquetó el NLX atacaron a varios clientes y un 64 % atacaron a varios sectores.

Sectores afectados: el sector de la tecnología punta fue el blanco más frecuente y concentró un 46 % del tráfico malicioso etiquetado por el NLX.

Técnicas comunes: la inyección de código SQL mantiene su popularidad (28 %), pero terminan en cabeza las técnicas de salto de directorio, que representan casi un tercio (32 %) de los ataques analizados.

Devoluciones de llamadas fuera de banda (OOB): hay dominios de servidores de devoluciones de llamadas en todos los tipos de datos del NLX, sobre todo en ataques de búsquedas de Log4j JNDI, inyección de comandos de sistema operativo y scripting entre sitios (XSS). El 46 % de las peticiones utilizaron dominios conocidos de pruebas de seguridad de aplicaciones fuera de banda (OAST), como interact.sh.

Sistemas autónomos (AS): los proveedores de alojamiento en la nube representan la fuente principal de tráfico malicioso. Son de utilidad para realizar ataques a gran escala, dado que ofrecen recursos informáticos económicos y permiten distribuir el tráfico, lo cual aporta una capa de anonimato.

Resumen del informe

El informe de amenazas y efecto red se basa en datos únicos obtenidos mediante el WAF de última generación de Fastly. Concretamente, se trata de datos del NLX correspondientes al 2.º trimestre de 2023 (del 1 de abril al 30 de junio de 2023, el «periodo del informe»). El presente informe pretende aportar inteligencia práctica examinando tendencias de ataques en varios sectores, explorando el predomino de las devoluciones de llamadas fuera de banda que incluyen los ataques y describiendo patrones de tráfico en sistemas autónomos. Las organizaciones, equipadas con el contexto de las amenazas y los indicadores del tráfico del NLX, pueden tener una visión más global del panorama general de las amenazas.

Network Learning Exchange (NLX)

El NLX de Fastly es el centro colectivo de información sobre amenazas que viene incluido en el WAF de última generación y que sirve para identificar y compartir direcciones IP potencialmente maliciosas con todas las redes de clientes. El NLX está integrado en el WAF de última generación, de modo que cada cliente puede adoptar medidas preventivas contra ataques potenciales y así bloquear una IP incluso antes de que la red reciba una petición suya. Compartir datos sobre amenazas promueve el efecto red, por el que la inteligencia colectiva de todos los clientes contribuye a reforzar la seguridad de cada organización individual.

El WAF de última generación recopila sin cesar datos anonimizados de ataques procedentes de decenas de miles de agentes de software repartidos entre los clientes y los envía al motor de la nube. Al correlacionar patrones de los datos, el NLX etiqueta direcciones IP y las comparte de forma anónima con todos los clientes. Por ejemplo, si Acme Enterprises empieza a sufrir varios ataques de inyección de código SQL en la página de inicio de sesión, el NLX marcará la IP y le aplicará la señal SIGSCI-IP durante las siguientes 24 horas. Así, todo cliente que use el WAF de última generación podrá aplicar reglas personalizadas para bloquear, limitar o supervisar la IP antes de que ataque potencialmente sus aplicaciones.

Como centro colectivo de información sobre amenazas, el NLX mejora a medida que crece nuestra red y permite al personal observar ataques y analizar tendencias a partir de volúmenes de tráfico cada vez mayores. El WAF de última generación de Fastly protege más de 90 000 aplicaciones y API e inspecciona 4,1 billones de peticiones al mes* en todo tipo de sectores que incluyen grandes empresas tecnológicas, de streaming, de comercio electrónico y de medios de comunicación y entretenimiento de todo el mundo. Nuestro alcance es tal, sobre todo con arquitecturas modernas y entornos nativos de la nube, que podemos aportar datos prácticos y relevantes a equipos de seguridad de todos los tamaños y sectores y, al mismo tiempo, contribuir al trabajo continuo de la comunidad global de detección e información sobre amenazas.

A la vista están las diferentes maneras en que el efecto red que produce el NLX ayuda a nuestros clientes. Por ejemplo, garantiza que las organizaciones puedan detectar al instante IP potencialmente maliciosas, y es que nuestro informe demuestra que los ataques son mucho menos concentrados y especializados de lo que se cree: el 69 % de las IP atacan a varios clientes y el 64 % ponen el blanco en varios sectores. Asimismo, el gran número de clientes que tenemos garantiza un centro de información sobre amenazas de mayor calidad y, por ende, una mayor confianza a la hora de responder ante ataques, sobre todo porque los datos se actualizan en tiempo real.

Este informe se basa en la actividad maliciosa confirmada por el NLX con gran precisión y proactividad, de modo que podemos compartir tendencias generales con la misma confianza que depositan los clientes en nosotros.

Observaciones

Durante el periodo del informe, más de la mitad (54 %) de los ataques observados quedaron etiquetados por el NLX, y la mayoría de las direcciones IP que constan en los datos no se centraron en un solo cliente ni sector, sino que tuvieron varios objetivos: el 69 %de las direcciones IPatacaron a varios clientes (figura 2) y el 64 %pusieron el blanco en varios sectores.

Las ventajas del efecto red del NLX son más evidentes si desglosamos los ataques con y sin etiquetas del NLX por sector (figura 3). Por ejemplo, el sector de los medios de comunicación y entretenimiento fue víctima de un 56 % más de ataques etiquetados por el NLX, mientras que el sector del comercio sufrió un 36 % más, y el de la tecnología punta, un 24 % más.

Si bien hubo menos ataques etiquetados por el NLX que estuvieran dirigidos a los sectores de la educación y los servicios financieros, dichas etiquetas representan una parte importante del volumen global de ataques de los mismos.

Además, si analizamos el tráfico malicioso que registró el NLX por sector, podemos ver que el sector de la tecnología punta fue el blanco más habitual, con un 46 % del total de tráfico malicioso etiquetado (figura 4). Así pues, el sector de los medios de comunicación y entretenimiento fue el que sacó más partido al efecto red del NLX, pero fue el de la tecnología punta el que recibió más ataques etiquetados por el NLX.

Hay más: casi un tercio(32 %) de los ataques analizados en los datos del NLX fueron de salto de directorio, mientras que un 28 % fueron de inyección de código SQL (SQLi), un 20 % fueron de scripting entre sitios (XSS), un 13 % fueron de la inyección de comandos del sistema operativo (CMDEXE) y un 7 % fueron búsquedas de Log4j JNDI (LOG4J-JNDI).

Los ataques por inyección de código SQL son populares, pero las técnicas de salto de directorio (que comprenden en parte la inclusión de archivos locales) lo son todavía más. Las vulnerabilidades de salto de directorio (figura 6) permiten a los atacantes leer o escribir archivos no deseados y, así, desvelar información sensible o modificar datos de la aplicación. Suelen servir para encadenar ataques con el objetivo de llevar a cabo una ejecución de código remoto (RCE). La preferencia por ataques de salto de directorio indica que los atacantes tienen como prioridad encontrar maneras de ejecutar comandos arbitrarios para instalar software malicioso, ejecutar ransomware y extraer datos.

Por su parte, la vulnerabilidad de la búsqueda de Log4j JNDI también conduce a la RCE, puesto que da un punto de entrada fácil al sistema atacado. Esta vulnerabilidad, llamada coloquialmente Log4Shell, se descubrió y anunció en diciembre de 2021. Sin embargo, pese a su antigüedad y el conocimiento existente sobre la misma, siguen produciéndose intentos de ataque, y es que representa nada menos que el 7 % del tráfico de ataques etiquetados por el NLX.

Devoluciones de llamadas fuera de banda

A la hora de analizar tráfico malicioso, lo más difícil puede ser saber en qué fijarse y por dónde empezar. Un buen comienzo consiste en buscar devoluciones de llamadas fuera de banda (OOB), que son una técnica común que se utiliza para descubrir vulnerabilidades ocultas. En el contexto de la seguridad de las aplicaciones web, para ejecutar esta técnica, suele haber una aplicación vulnerable que envía peticiones a un dominio controlado por un atacante. Los atacantes utilizan las devoluciones de llamadas fuera de banda con varios fines, como la identificación de vulnerabilidades, la extracción de datos, la distribución de cargas útiles dinámicas y la propia ocultación. Así pues, la supervisión y el seguimiento de los dominios que efectúan devoluciones de llamadas fuera de banda contribuyen a identificar sistemas en riesgo, detectar ataques en curso y dar visibilidad a tendencias en metodologías de ataque.

Los dominios de devoluciones de llamadas OOB aparecen con asiduidad en las cargas útiles maliciosas etiquetadas por el NLX. Durante el periodo del informe, observamos que los ataques de XSS, inyección de comandos del sistema operativo y búsqueda de Log4j JNDI contenían devoluciones de llamadas OOB. Entre estas peticiones, Log4j representó el 75 %, frente al 18 % de la inyección de comandos del sistema operativo y el 7 % del XSS. Por otro lado, un 46 % de las peticiones utilizaban dominios de pruebas de seguridad de aplicaciones (OAST) fuera de banda con el claro objetivo de encontrar vulnerabilidades activas por medio de herramientas como Project Discovery (interact.sh) y Port Swigger (Burp Collaborator).

Sistemas autónomos

Quisimos ir más allá y analizamos patrones de tráfico dentro de sistemas autónomos (AS); es decir, redes o grupos de direcciones IP que actúan bajo el control de una única entidad, normalmente un proveedor de servicios de internet (ISP) o una gran organización. Identificar AS es clave para realizar un seguimiento de actividades maliciosas y atribuirlas a grupos o agentes malintencionados; además, esta acción aporta un contexto adicional que permite analizar las motivaciones, capacidades, metodologías e intenciones de atacantes potenciales, lo cual, a su vez, ayuda a guiar y mejorar las estrategias de defensa.

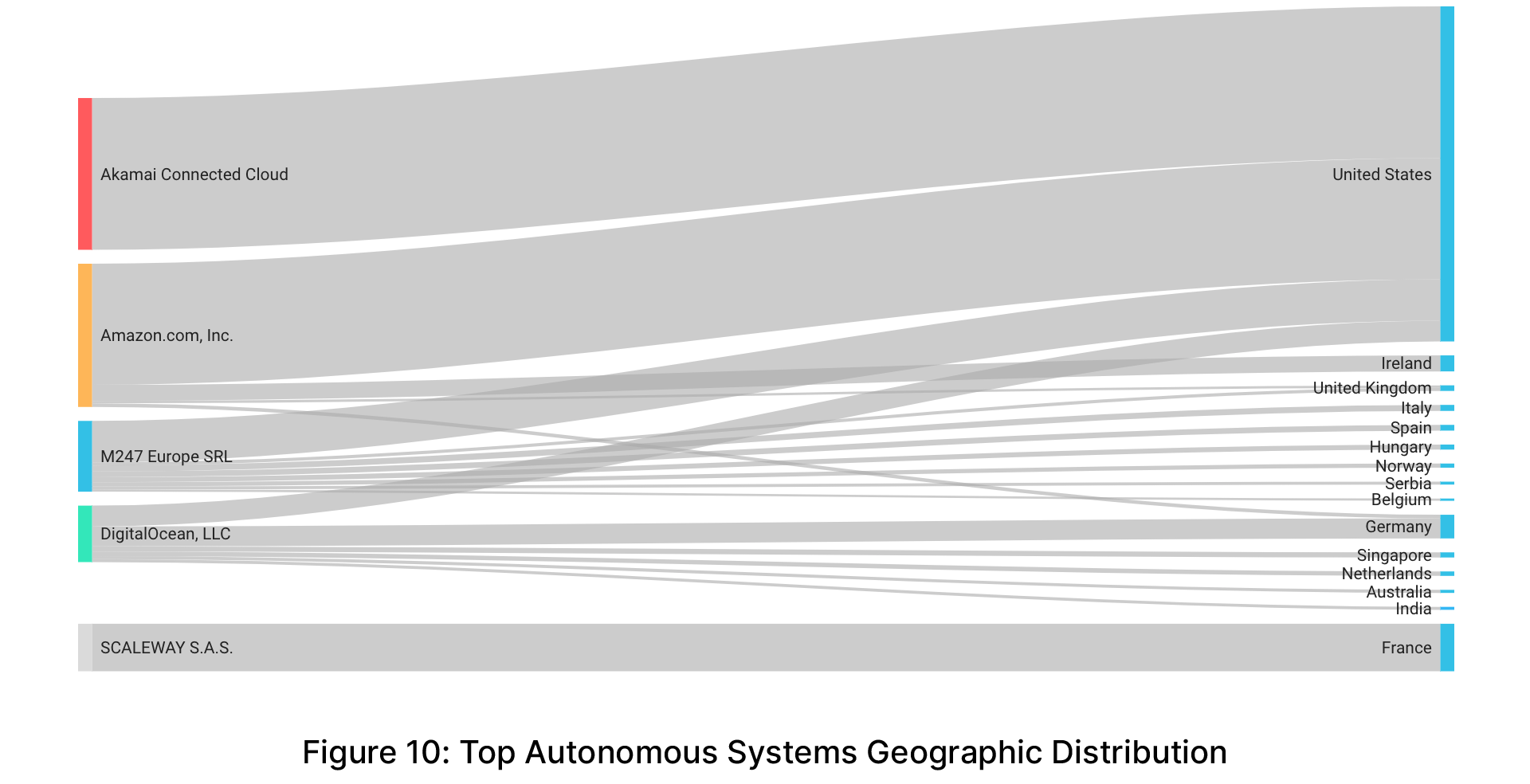

El análisis de los sistemas autónomos (AS) correspondientes a direcciones IP del NLX revela que Akamai Connected Cloud (anteriormente Linode) representó una parte significativa del tráfico del NLX (16 %), seguido de Amazon (15 %), M247 Europe SRL (9 %), DigitalOcean (6 %) y Scaleway (5 %)**.

Todos estos AS coinciden con sus respectivos proveedores de alojamiento en la nube. Al lanzar ataques desde este tipo de servicios, los atacantes disfrutan de facilidad de uso, recursos informáticos económicos, escalabilidad y acceso a una gran diversidad geográfica. Así, pueden efectuar ataques a gran escala y elegir regiones concretas de la nube para distribuir estratégicamente el tráfico y obtener cierto anonimato. Además, estas infraestructuras son muy desechables, por lo que resulta fácil pasar a otras si se detectan y se señalan como maliciosos el dominio, la aplicación o las direcciones IP utilizados para el ataque.

De los AS mencionados anteriormente, el 61 % tenían su origen en los Estados Unidos, mientras que Alemania aportaba el 6 %, Francia otro 6 % e Irlanda un 3,5 %. El siguiente gráfico ilustra la distribución geográfica del tráfico malicioso proveniente de estos AS**.

Consejos prácticos

NLX

Los clientes del WAF de última generación de Fastly pueden aprovechar el NLX (como ilustra la señal SIGSCI-IP) para mejorar sus capacidades de detección. Esta señal se puede combinar con señales de ataques y anomalías, así como otras condiciones personalizadas en las reglas. En la documentación acerca del WAF de última generación hay más información sobre el uso de las señales.

Atribución de AS

Por muy práctico que parezca añadir a una lista de permitidos todas las direcciones IP o los ASN de tu proveedor de alojamiento en la nube, los atacantes suelen usar estos mismos proveedores para alojar sus infraestructuras temporales. En su lugar, puedes reforzar la seguridad permitiendo solamente las IP que usan tus instancias actuales, lo cual reducirá más si cabe el tráfico no deseado dirigido al origen. Por lo general, recomendamos examinar siempre el tráfico, sin importar de dónde venga.

Devoluciones de llamadas OOB

Sabiendo esto, con tal de protegernos, podemos estudiar las devoluciones de llamadas OOB, se completen o no con éxito. Supervisa los registros de DNS en busca de peticiones que provengan de devoluciones de llamadas fuera de banda utilizadas en cargas útiles maliciosas. Si observas resoluciones de DNS de salida ante dominios de pruebas de seguridad de aplicaciones fuera de banda (OAST), es probable que tu aplicación web presente vulnerabilidades, ya que aquellas se usan en particular para encontrar vulnerabilidades activas. Puedes configurar un WAF para que examine las peticiones de dominios conocidos de devoluciones de llamadas.

Acerca de Security Research de Fastly

El equipo de Security Research de Fastly tiene como objetivo promover la inteligencia sobre amenazas, la emulación de adversarios, la investigación con fines defensivos y el refuerzo de la comunidad. Nuestro equipo analiza continuamente el panorama de las amenazas y aplica sus conocimientos a la tecnología, los procesos y las mitigaciones que Fastly ofrece a sus clientes. Estudiamos las amenazas de varias maneras: investigamos sobre vulnerabilidades, intercambiamos información con partners privados y públicos, y analizamos los datos de los ataques que detectamos contra nuestros clientes.

Fastly, como líder mundial en la seguridad de API y aplicaciones, goza de una perspectiva privilegiada acerca del tráfico malicioso que vemos a lo largo y ancho de nuestra red. La razón de ser de nuestro equipo consiste en ofrecer a los clientes la mejor información sobre amenazas aprovechando la tecnología de nuestro WAF de última generación. El motor de la nube del WAF de última generación es capaz de tomar mejores decisiones que, combinadas con el centro de información sobre amenazas del NLX, permite a nuestro personal analizar tendencias de ataque y confirmar los hallazgos con mayor certeza.

El objetivo es que los informes de amenazas aporten datos prácticos a nuestros clientes y conclusiones de interés para la comunidad de la seguridad en general. Si quieres aportar tu opinión sobre el presente informe o tienes sugerencias acerca de temas que cubrir en el futuro, escríbenos por Twitter o LinkedIn.

* Media de los últimos 6 meses a fecha de 30 de junio de 2023

** Información de atribución de AS complementada por IPinfo