Fastly ネットワークインテリジェンスに見る脅威レポート

Fastly の Security Research Team は、当社の Network Learning Exchange でフラグされた悪質なトラフィックに関するデータを基に、攻撃のトレンドや手法をレポートにまとめました。

内容

本レポートの活用方法

脅威アクターが使用する手法をめぐる状況認識を高める

自社の業界を狙う潜在的な攻撃を特定する

脅威に関するインサイトを得て、組織の脅威に対する対応の改善と高速化を図る

主な調査結果

「ネットワークインテリジェンスに見る脅威レポート」は、2023年第2四半期に Fastly の Next-Gen WAF が収集した独自のデータに基づくインサイトを提供します (調査対象期間 : 2023年4月1日から2023年6月30日)。本レポートは、Fastly の Network Learning Exchange (NLX) によってフラグされた IP アドレスからのトラフィックに関する調査に基づいています。NLX は脅威インテリジェンスを収集し、匿名で攻撃のソース IP アドレスを Next-Gen WAF をご利用のお客様のネットワーク全体で共有します。

ハイテク、ファイナンスサービス、商業、教育、メディア/エンターテインメントなど、複数の業界にまたがるグローバルトラフィックを対象に行った今回の調査で観測された攻撃に関するデータの詳細をご説明する前に、今回明らかになった5つの重要な調査結果についてご紹介します。

複数のお客様に対する攻撃 : NLX でフラグされた IP アドレスの69%が複数のお客様に攻撃をしかけ、64%が複数の業界を狙っていました。

攻撃対象の業界 : 最も狙われたのはハイテク業界で、NLX でフラグされた攻撃トラフィックの46%を占めていました。

攻撃手法のトレンド : SQL インジェクションもよく使用される攻撃手法のひとつですが (28%)、今回トラバーサル攻撃がそれを上回り、分析された攻撃のおよそ3分の1を占めていました。

帯域外 (OOB) コールバック : NLX データ全体を通じて (特に Log4j の JNDI Lookup 機能の悪用や OS コマンドインジェクション、クロスサイトスクリプティングなどの攻撃において) コールバックサーバードメインが広く使用されていました。46%のリクエストが既知の帯域外アプリケーション・セキュリティ・テスト (OAST) のドメイン (interac.sh) を使用していました。

自律システム (AS) : クラウドホスティングのプロバイダーが、攻撃トラフィックの主な発信元でした。攻撃者はこのようなプロバイダーを利用することで、コスト効率の高いコンピューティングリソースを使用し、匿名性を得ながらトラフィックを拡散させて大規模な攻撃を遂行できます。

レポートの概要

「ネットワークインテリジェンスに見る脅威レポート」は Fastly の Next-Gen WAF を通じて得た独自のデータとインサイトに基づいています。本レポートは、2023年第2四半期の NLX データの分析に基づいています (調査対象期間 : 2023年4月1日から2023年6月30日)。複数の業界にわたる攻撃のトレンドを観察し、攻撃で使用される帯域外コールバックの普��及や自律システムに関係するトラフィックパターンを調べ、アクション可能なインサイトを提供することを、本レポートは目的としています。NLX トラフィックで特定された脅威や指標をコンテキスト化することで、組織は脅威状況の全体像に対するより広範な理解を得ることが可能になります。

Network Learning Exchange (NLX)

Next-Gen WAF に組み込まれている Fastly の NLX が提供する集合的な脅威フィードは、すべてのお客様のネットワークを通じて潜在的な脅威がある IP アドレスを特定し、その情報を共有するのに使用されます。NLX は Next-Gen WAF にビルトインされているので、すべてのお客様が先手を打って潜在的な攻撃に対する保護対策を実装し、危険な IP アドレスがお客様のネットワークに到達する前にブロックします。このように共有された脅威データはネットワーク効果を生み出します。つまり、すべてのお客様から収集された脅威に関する集合的なインテリジェンスが、各組織のセキュリティ強化につながるのです。

Next-Gen WAF は Fastly の顧客ベース全体に分散された数万ものソフトウェアエージェントから匿名化された攻撃データを継続的に収集し、それを Fastly の Cloud Engine にフィードします。データのパターンを相関させることで、NLX は IP アドレスにタグ付けし、匿名化されたこれらのデータをすべてのお客様と共有します。例えば、Acme Enterprises のログインページが立て続けに SQL インジェクション攻撃を受けた場合、NXL は攻撃の発信元の IP ア��ドレスをフラグし、その後24時間にわたって SIGSCI-IP というシグナルをタグ付けします。Next-Gen WAF を使用するすべてのお客様はカスタムルールを適用し、自社のアプリケーションが攻撃を受ける前にその IP アドレスをブロック、制限、モニタリングできます。

ネットワークが拡大し、より多くのトラフィックを通じて攻撃を観測し、トレンドを分析することが可能になるにつれて、集合的な脅威データをフィードする NLX の質も向上します。Fastly の Next-Gen WAF は、月に4.1兆件*ものリクエストを検査し、eコマース、ストリーミング、メディア/エンターテインメント、テクノロジーなど、さまざまな業界で活躍する顧客を世界中に抱え、9万を超えるアプリケーションと API を保護しています。最先端のアーキテクチャとクラウドネイティブの環境を採用している Fastly のプラットフォームは、豊富なデータの取得が可能なため、あらゆる業界のあらゆる規模のセキュリティチームに有用で実行可能なインサイトを提供しながら、脅威インテリジェンスに関するより大きなコミュニティによる取り組みを強化します。

NLX のネットワーク効果は、お客様にさまざまなメリットをもたらしています。まず、脅威をもたらす可能性のある IP アドレスを組織が即座に認識することができます。分析の結果、一般的な印象よりも攻撃はターゲット化またはサイロ化されていないこと�が分かりました。実際、これらの IP アドレスの69%が複数のお客様への攻撃を試みており、64%が複数の業界を狙っていました。また、Fastly の顧客ベースの広さが脅威フィードの質の高さにつながり、さらにフィードはリアルタイムで更新されるので、お客様は自信を持って脅威に対応できます。

本レポートは、NLX が提供する、確認済みの悪質なアクティビティに関するデータからインサイトを得ており、お客様の自信と信頼に値する、より広範なトレンドに関するプロアクティブで正確な情報を提供します。

観測結果

調査対象期間の間、観測された攻撃の半数以上 (54%) が NLX でフラグされ、NLX データの IP アドレスの大部分は単一の顧客または業界を狙っているのではなく、複数の標的にまたがって攻撃をしかけていました。具体的には、IP アドレスの69%が複数のお客様を攻撃しており (図2)、64%が複数の業界を標的にしていました。

NLX のネットワーク効果によるメリットは、業界別に NLX でフラグされた攻撃と NLX によるフラグなしの攻撃を比較すると、より顕著になります (図3)。メディア/エンターテインメント業界では、NLX でフラグされた攻撃が、NLX によるフラグなしの攻撃を56%上回�り、eコマース業界では36%、ハイテク業界では24%、NLX でフラグされた攻撃の方が多いという結果が出ました。

ファイナンスサービスや教育業界では、NLX でフラグされた攻撃の方が少ないという結果が出ましたが、それでもそれぞれの業界の全体的な攻撃量のうち、かなりの割合を占めていました。

NLX によってフラグされた攻撃トラフィックを業界別にさらに詳しく見てみると、最も多くの攻撃を受けたのはハイテク業界で、NLG でフラグされた攻撃トラフィックの46%を占めていました (図4)。NLX のネットワーク効果によるメリットが最も大きかったのはメディア/エンターテイメント業界でしたが、NLX でフラグされた攻撃の数が最も多かったのはハイテク業界でした。

また、NLX データの分析の結果、攻撃のおよそ3分の1 (32%) がトラバーサル攻撃で、これに SQL インジェクション (SQLI、28%)、クロスサイトスクリプティング (XSS、20%)、OS コマンドインジェクション (CMDEXE、13%)、Log4j JNDI ルックアップ (LOG4J-JNDI、7%) が続きました。

SQL インジェクションは攻撃者の間で人気の高い選択肢のひとつですが、トラバーサル手法 (ローカル・ファイル・インクルードと重なる部分があります) の方が好まれています。トラバーサルの脆弱性 (図6) を悪用することで攻撃者は望ましくないファイルの読み込みや書き込みが可能になり、機密性の高い情報の公開やアプリケーションデータの修正を行うことができるほか、攻撃をつなげてリモートコードを実行 (RCE) するのに利用されることもよくあります。トラバーサル攻撃が最も多いということは、マルウェアのインストールやランサムウェアの実行、データの抽出などに利用できる任意のコードを実行できる方法を見つけようとしている攻撃者が多いことを示しています。

同様に Log4j の JNDI ルックアップの脆弱性は RCE を可能にし、標的システムに簡単に侵入できる経路を攻撃者に提供します。この脆弱性が広く知られるようになって年月が経ちますが、いまだにこの脆弱性を悪用した攻撃の試行が見受けられます。一般的に「Log4Shell」として知られる Log4j の JNDI ルックアップの脆弱性が発見・公開されたのは2021年12月のことでしたが、NLX でフラグされた攻撃トラフィックでも多く見られました (7%)。

帯域外コールバック

攻撃トラフィックの分析において、何を探すべきか、どこから始めるべきかを知っておくことが重要です。帯域外 (OOB) コールバックの確認は効率的な出発点です。一般的に OOB コールバックは隠れた脆弱性を見つけるのに使用されます。Web アプリケーションセキュリティにおいては、攻撃者の管理下にあるドメインに脆弱なアプリケーションがリクエストを送信するように仕向けるために、この手法がよく利用されます。脆弱性の特定、データの抽出、動的ペイロードの配信、検出機能の回避など、さまざまな目的で攻撃者は帯域外コールバックを使用しています。帯域外コールバックドメインのモニタリングとトラッキングにより、侵入を受けているシステムの特定や進行中の攻撃の検出、攻撃者の手口に関するトレンドを明確にすることが可能になります。

NLX でフラグされた攻撃ペイロードでも、OOB コールバックが多く見られました。調査対象期間中、log4j JNDI ルックアップを悪用した攻撃や OS コマンドインジェクション、XSS 攻撃が確認されましたが、これらのすべてにおいて OOB コールバックが含まれていました。このようなリクエストのうち、Log4j が75%、OS コマンドインジェクションが18%、XSS が7%を占めています。さらに、46%で既知の帯域外アプリケーション・セキュリティ・テスト (OAST) のドメインが使用されていました。OAST ドメインは特に悪用可能な脆弱性の特定に利用され、Project Discovery (interact.sh) や PortSwigger (Burp Collaborator) などのツールが使用されています。

自律システム

今回の調査では、自律システム (AS) に関するトラフィックパターンについても分析しました。AS は、インターネット・サービス・プロバイダー (ISP) や大規模な組織などの単一エンティティの管理下にある IP アドレスのネットワーク/グループを指します。AS の特定は、悪意のあるアクティビティを追跡して特定の脅威アクター/集団に結びつける上で重要な役割を担います。AS が提供する追加のコンテキストによって、潜在的な攻撃者の動機や能力、メソッド、意図が評価しやすくなり、これらの情報を基に防御戦略を強化できます。

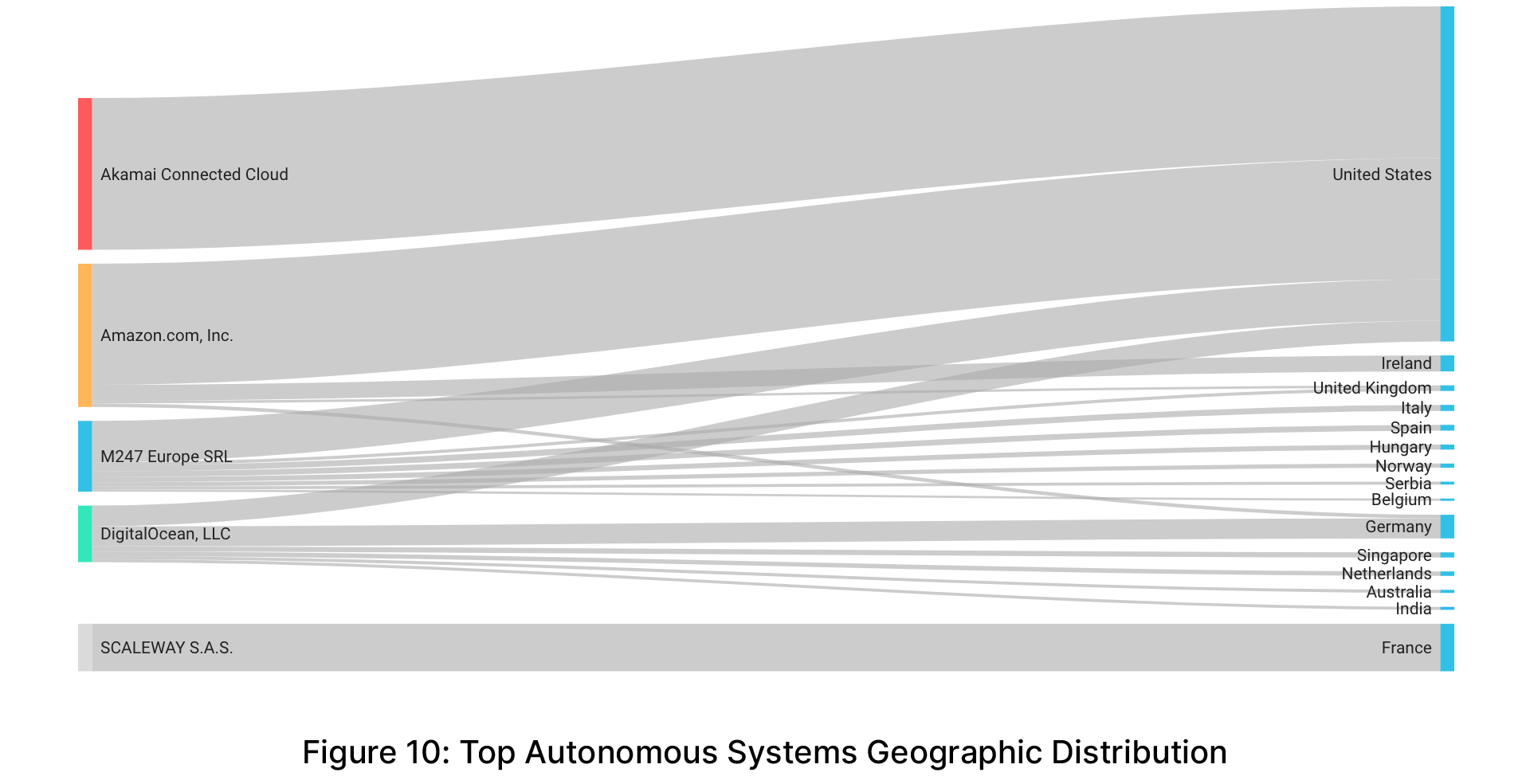

NLX で特定された IP アドレスに関係する自律システム (AS) を分析したところ、Akamai Connected Cloud (旧 Linode) が NLX トラフィックの一番大きな割合を占め (16%)、Amazon (15%)、M247 Europe SRL (9%)、DigitalOcean (6%)、Scaleway (5%) がそれに続きました**。

これらの AS はすべてクラウド・ホスティング・プロバイダーと連携しています。攻撃者は、ホスティングプロバイダーを利用してサイバー攻撃を行うことで、簡単にコスト効率の高いコンピューティングリソースを使用して高いスケーラビリティが得られるだけでなく、地理的な分散化も可能になります。これにより、攻撃者は特定のクラウドリージョンを選んで大規模な攻撃をしかけ、攻撃トラフィックを戦略的に分散させながら一定レベルの匿名性を確保できるのです。また、このようなインフラストラクチャは廃棄しやすいので、攻撃に使用しているドメインやアプリケーション、IP アドレスが、悪意があるものとして検出・フラグされた場合に素早く動けるという利便性もあります。

上述の AS のうち米国が61%を占め、それにドイツ (6%)、フランス (6%)、アイルランド (3.5%) が続きます。以下のチャートは、これらの AS** から発信された攻撃トラフィックの地理的分布を示しています。

実行可能なアドバイス

NLX

Fastly Next-Gen WAF をご利用のお客様は、SIGSCI-IP シグナルで脅威のある IP アドレスをフラグする NLX のメリットを活用して検出力を強化できます。攻撃や異常に関するシグナルや、その他のカスタム条件と一緒にこのシグナルを使用してルールを作成することが可能です。シグナルの使用について詳しくは、Next-Gen WAF に関するドキュメントをご覧ください。

AS の帰属

ご利用のクラウド・ホスティング・プロバイダーの ASN や IP アドレスをすべて「許可リスト」に追加するのは便利ですが、攻撃者が独自の一時的なインフラストラクチャをホストするのにこれらのプロバイダーを悪用するケースがよくあります。現在のインスタンスで使用されているものに限るよう、このような IP アドレスの制限を強化することで、オリジンサーバーに送信される望ましくないトラフィックをさらに削減できます。一般的に、送信元に限らず常にトラフィックを検査することをお勧めします。

OOB コールバック

OOB (帯域外) コールバックの性質を理解することで、OOB コールバックが試行されたか、または成功したかを調べることができます。まず、攻撃ペイロードで使用されている OOB コールバックによって送信されたリクエストの DNS ログをモニタリングします。DNS の名前解決が帯域外アプリケーション・セキュリティ・テスト (OAST) のドメインに送信されているのが確認された場合、このようなドメインは悪用可能な脆弱性の発見に特化しているので、悪用可能な Web アプリケーションが存在している可能性が高くなります。既知のコールバックドメインのリクエストを検査するよう WAF を設定することで、この問題に対処できます。

Fastly のセキュリティリサーチについて

Fastly Security Research Team は、脅威インテリジェンスや攻撃エミュレーション、防御対策に関するリサーチ、コミュニティに対する情報提供などの強化をミッションとして掲げています。私たちは脅威をめぐる環境を継続的に分析し、得られた知識を Fastly のお客様に提供するテクノロジーやプロセス、保護対策に活かしています。脆弱性に関する独自のリサーチや、インテリジェンスの分野における民間/公的組織との強力なパートナーシップの構築、お客様のトラフィックで確認されたアクティビティのデータ分析など、多角的な視点で脅威を理解することに努めています。

アプリケーションと API のセキュリティで世界をリードする Fastly は、独自の視点で Fastly ネットワーク全体における攻撃トラフィックを確認できます。Fastly の Security Research Team は Fastly Next-Gen WAF の技術を活かしてトップクラスの脅威リサーチをお客様に提供するために発足しました。Next-Gen WAF の Cloud Engine が実現する優れた判断力と NLX の脅威フィードを組み合わせることで、同チームは攻撃のトレンドを分析し、自信を持って調査結果の正当性を立証できます。

Fastly の脅威レポートは、アクション可能な脅威インテリジェンスをお客様が利用できるようにすると同時に、新たな発見を通じてより広いセキュリティコミュニティに貢献することを目的としています。本レポートに関するご意見・ご感想、または今後のレポートで取り上げて欲しいトピックのご提案については、Twitter または LinkedIn にてお知らせください。

* 2023年6月30日現在における6か月間の平均

* * IPinfo による AS の帰属に関する補足データ