Als Fastly im Jahr 2020 Signal Sciences übernommen hat, lag das Hauptaugenmerk auf den preisgekrönten Sicherheitslösungen und dem Potenzial, das mit der Integration dieser Lösungen in Fastly Netzwerk- und Bereitstellungsservices einhergeht.

Aber es gibt auch noch einen bisher unbeleuchteten Geschäftsaspekt, der bei der Ermittlung von Trends und der Erstellung von nutzerdefiniertem Schutz für moderne Organisationen eine zentrale Rolle spielt.

Die Fastly Next-Gen WAF ist „powered by Signal Sciences“. Doch was genau ist mit „Signal“ in „Signal Sciences“ gemeint?

Ein Signal ist ein Tag oder Label, das einer Anfrage zugewiesen werden kann. Durch eine Kombination aus solchen Signalen und unseren Regeln kann unsere Next-Gen WAF konkretere, anwendungsspezifische Antworten auf Anfragen erstellen. In dieser mehrteiligen Blogreihe geben wir einen kurzen Überblick über die verschiedenen Arten von Signalen, mit der unsere Plattform arbeitet, und stellen reale Anwendungsfälle unserer Kunden vor. Heute gehen wir auf die Verwendung von nutzerdefinierten Signalen ein und zeigen, wie dieses leistungsstarke Funktionsmerkmal den Umgang mit eingehenden Anfragen revolutionieren kann.

Die Power hinter nutzerdefinierten Signalen

Herkömmliche Web Application Firewalls (WAFs) haben die Aufgabe, böswilligen Datenverkehr von Origin-Servern abzuhalten. Das hatte im Internetzeitalter von HTML und PNGs durchaus seinen Sinn. In den letzten zehn Jahren ist der Layer-7-Traffic jedoch exponentiell angestiegen, da Anwendungen, APIs, Microservices usw. mehr und mehr dynamische Inhalte abrufen. Hinzu kommen noch moderne DevOps-Praktiken und CI/CD, und damit kann eine herkömmliche WAF eigentlich kaum noch Schritt halten.

Erkennt eine herkömmliche WAF eine unzulässige Anfrage, hat das Sicherheitsteam nur zwei Möglichkeiten: die Anfrage blockieren oder zulassen. Wie bei der Postsortierung auf dem Postamt: Sie wollen korrekte Umschläge und Pakete durchlassen, beschädigte Sendungen, die Ihrem System schaden könnten, jedoch aussortieren.

Manchmal möchten Sie sogar noch einen Schritt weiter gehen, beispielsweise nachverfolgen, wie viele Umschläge aus London kommen oder wie viele Pakete als Gefahrgut gekennzeichnet sind. Werden solchen Angaben die entsprechenden Labels zugeordnet, können daraus Richtlinien abgeleitet werden, wie die Sendungen im Lager sortiert und weitergeleitet werden sollen. Indem Sie beispielsweise Pakete mit biologisch gefährlichen Materialien herausfiltern, können Sie diese Pakete an einen speziell gesicherten Ort im Lager weiterleiten.

Mit nutzerdefinierten Signalen lassen sich Aufmerksamkeit erregende oder anormale Traffic-Anfragen kennzeichnen und so präzisere Blockierungs- bzw. Zulassungsentscheidungen initiieren. Die folgenden zwei Beispiele veranschaulichen konkret, wie Unternehmen nutzerdefinierte Signale in ihren Anwendungen einsetzen können.

Zwei Möglichkeiten der Nutzung von Signalen

Der Eigentümer von acmecorp.com hat festgestellt, dass seine Site mehr und mehr Schwachstellen-Scans von verschiedensten Internetquellen ausgesetzt ist. Ihnen allen scheint gemeinsam zu sein, dass die Webanfragen direkt an die IP-Adresse seiner Website und nicht, wie üblich, an den Hostnamen "acmecorp.com" gerichtet sind. Wir wissen, dass die auf "acmecorp.com" browsenden Nutzer und Kunden auf den Hostnamen und nicht auf die IP-Adresse "192.168.1.10" zugreifen. Diese böswilligen Web-Crawler verursachen also unnötigen Daten-Traffic und einen höheren Ressourcenverbrauch und dadurch letztendlich höhere Kosten für die Cloud-Nutzung. Außerdem wurde beobachtet, dass mittels Generatoren für anonyme, nur einmalig verwendete E-Mail-Adressen betrügerische Accounts erstellt wurden.

Im Folgenden werden zwei Beispiele erläutert, wie nutzerdefinierte Signale erstellt und zur Blockierung und Kennzeichnung von Traffic genutzt werden können:

Nutzerdefinierte Signale: Blockieren von Web-Crawlern

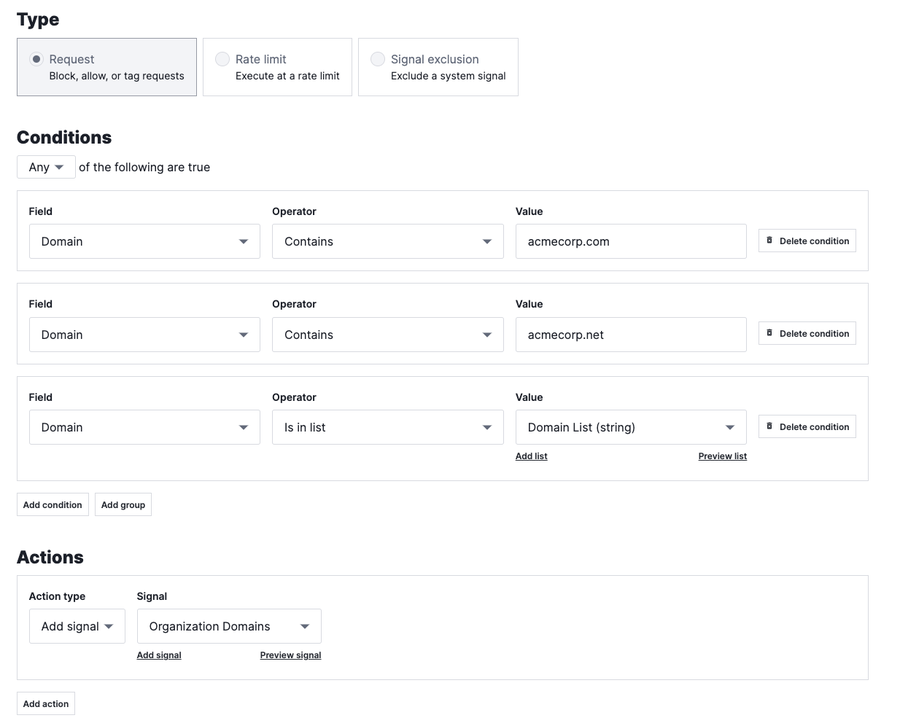

Zunächst erstelle ich eine Regel, die jeglichen Datenverkehr, der die Domain acmecorp.com oder acmecorp.net enthält, mit dem Signal Organization Domains markiert.

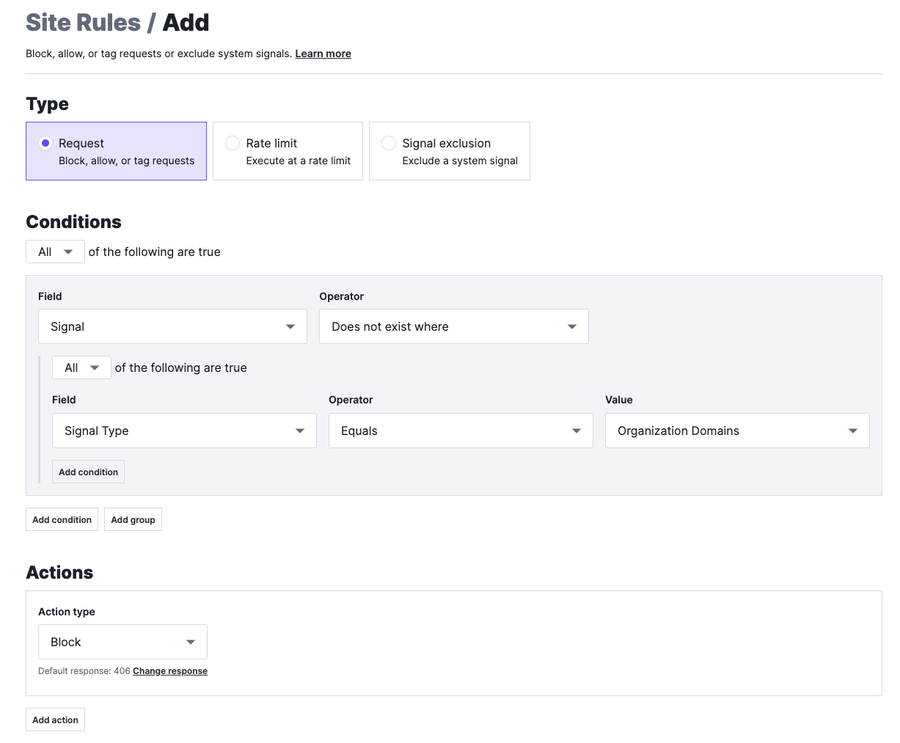

Dann füge ich eine Regel hinzu, die jede Anfrage, die das Signal Organization Domains nicht enthält, blockiert.

Jetzt, da das Signal und die Regeln eingerichtet sind, kann ich den eingehenden Datenverkehr untersuchen und mir so einen Überblick über ihre Wirksamkeit verschaffen. Auf dem Dashboard sehe ich, dass Anfragen von einem ziellos sendenden Bot-Crawler, der den Namen der Website nicht kennt, blockiert werden.

Nutzerdefinierte Signale: Kennzeichnen von Domains anonymer E-Mails

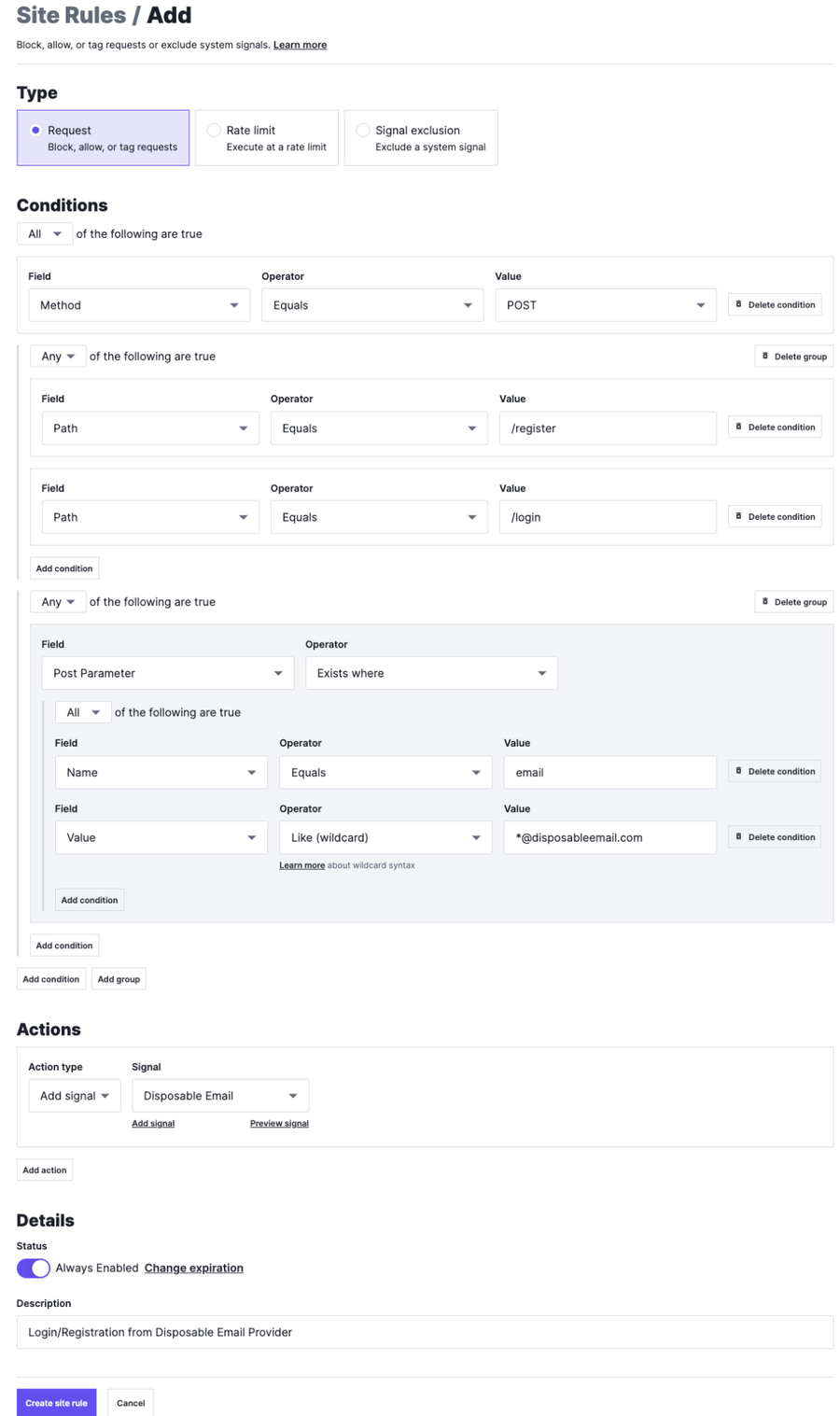

Um zu verfolgen, wie viele Accounts von anonymen E-Mail-Adressen aus angelegt werden, stelle ich zuerst eine Regel auf, die auf Anfragen abzielt, die über eine bestimmte Domain erfolgreich auf unser Registrierungsformular zugreifen. Diesen Anfragen füge ich ein Signal namens Disposable Email hinzu. Genau wie im obigen Beispiel kann ich eine weitere Regel erstellen, der zufolge alle Anfragen blockiert werden, die das Signal Disposable Email enthalten.

Wenn ich mir jetzt den mit dem Signal „Disposable Email“ gekennzeichneten Traffic ansehe, erkenne ich, dass dieser Traffic blockiert wird. Betrügerischer Registrierung von Accounts wird also vorgebeugt, und Ressourcen werden geschont.

Vorschau auf Teil 2

Ich hoffe, ich konnte Ihnen mit diesem Blog die Vorteile von nutzerdefinierten Signalen nahebringen. Wenn Sie noch mehr Anregungen oder Anwendungsbeispiele wünschen, hilft Ihnen Ihr Technical Account Manager gerne weiter.

Folgen Sie unserem Blog und erfahren Sie in der nächsten Ausgabe mehr über Systemsignale und Signale zu Abnormitäten. Bis dahin!

Noch kein Fastly Next-Gen-WAF-Kunde? Kontaktieren Sie uns. Wir melden uns umgehend bei Ihnen.