Gegen Ende 2021 und Anfang 2022 ließ sich erneut ein vermehrtes Aufstreten bekannter Remote Code Execution (RCE)-Schwachstellen wie Log4Shell und SpringShell beobachten, was zu Datendiebstahl, kompromittierten Anwendungen und hohen Behebungskosten führte. Unternehmen befinden sich in einer Zwickmühle, da sie gleichzeitig die unmittelbare Bedrohung stoppen und die anfälligen Systeme reparieren müssen. Selbst wenn Unternehmen nicht direkt Gefahr laufen, von diesen speziellen Angriffen betroffen zu sein, so wirft ihre bloße Existenz Fragen zur Cybersicherheit auf.

Diese hochgradig gefährlichen Common Vulnerabilities and Exposures (CVEs) sind lediglich Beispiele für die in Webanwendungen auftretenden Sicherheitslücken. Wir empfehlen zwar stets, den Kern des Problems mithilfe verfügbarer Patches zu beheben, wissen aber auch, dass es in der Praxis nicht immer möglich ist, Software zeitnah zu patchen. Von bürokratischem Aufwand bis hin zu verketteten Abhängigkeiten – das Patchen von Servern ist in der Branche schon seit Jahren ein Problem. Aus diesem Grund wurde das virtuelle Patching eingeführt.

Was versteht man unter virtuellem Patching?

Ein virtueller Patch verhindert die Ausnutzung einer bekannten Sicherheitslücke in einem Upstream-System und ist also in der Regel der angreifbaren Webanwendung vorgelagert. Die in einer WAF definierten virtuellen Patches fangen Angriffe schon bei der Übertragung der Daten ab, damit böswilliger Traffic erst gar nicht bis zur Webanwendung vordringt. So gewinnen Ihre Entwickler oder Ihr DevSecOps-Team Zeit, um die eigentliche Schwachstelle zu beseitigen, während der Patch die Anwendung in der Laufzeitumgebung schützt. Virtuell nennt sich das Ganze deswegen, weil Ihre Backend-Anwendungen und APIs noch aktualisiert und ausgebessert werden müssen, Sie aber Ihren Geschäftsbetrieb fortsetzen können, bis die Schwachstelle ordnungsgemäß behoben werden kann.

Virtuelles Patching leicht gemacht

Über die Next-Gen WAF von Fastly (powered by Signal Sciences) können Sie virtuelle Patches schnell und einfach auf diverse CVEs anwenden. Anfragen, die einen CVE-Exploit auszunutzen versuchen, blockieren Sie damit sofort.

Mit unserer Next-Gen WAF lassen sich virtuelle Patches folgendermaßen bereitstellen:

1. Über SmartParse: Ein wesentlicher Vorteil der SmartParse Technologie unserer Next-Gen WAF besteht darin, dass sie sich bei der Erkennung von böswilligen oder anomalen Webanfragen nicht auf herkömmliche Signaturen stützt. Die lexikalische Analyse, die SmartParse bei jeder Anfrage durchführt, verspricht eine viel geringere False-Positive-Rate und ist auf lange Sicht auch robuster, da die Techniken der Angreifer stabiler und kalkulierbarer sind als anwendungs- oder sprachspezifische Signaturen.

Beispielhaft für die Überlegenheit von SmartParse ist der erfolgreiche Patch einer Anfang Oktober 2021 öffentlich aufgetretenen CVSS 7.5 Schwachstelle im Apache HTTP Server. Zur Behebung dieses Bugs mussten in unserer Next-Gen WAF keinerlei Regeln erstellt oder Änderungen vorgenommen werden, da sie ausgehend von ihrer Standardkonfiguration die Befehle ohnehin analysiert und böswilliges Verhalten erkennt. SmartParse ist eine technische Kernfunktion unserer WAF, die allen Kunden automatisch zur Verfügung steht.

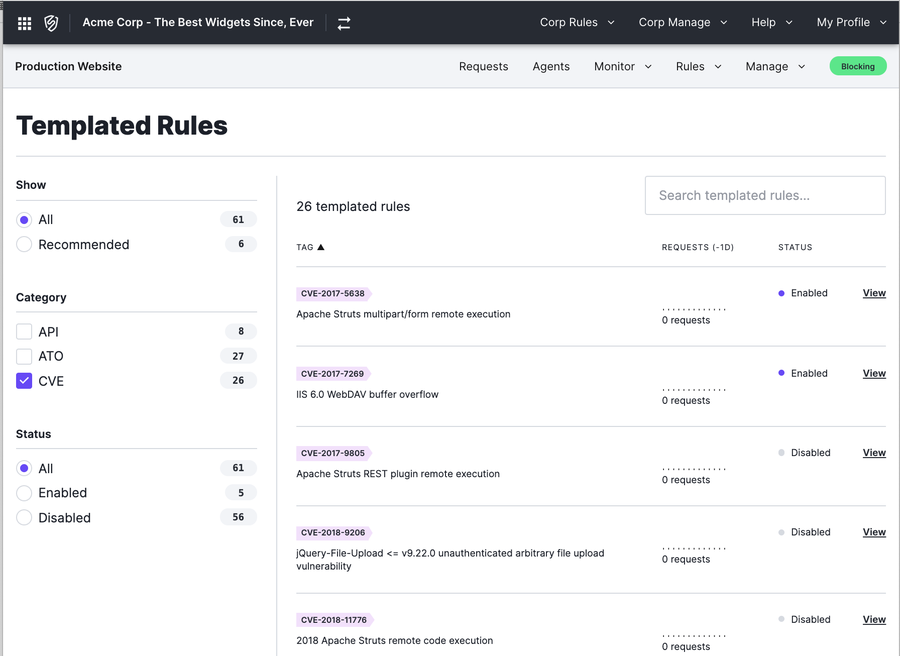

2. Über Templated Rules: Innerhalb der Konsole stehen Ihnen vorgefertigte Templated Rules zur Verfügung, die verschiedene CVEs abdecken. Um unseren Kunden den größtmöglichen Schutz zu bieten, haben wir vor Kurzem CVE-Funktionen für alle Tarife, einschließlich Essential, freigeschaltet.

Mit den integrierten Erkennungsfunktionen von SmartParse und der über Templated Rules bereitgestellten Abwehr können wir unseren Kunden problemlos mehrere Schutzebenen bieten.

Kunden der Fastly Next-Gen WAF können sich über neue CVE-Regeln informieren lassen indem sie in ihren Account Settings dem Erhalt von Ankündigungen zum virtuellen Patching zustimmen. Sie sind noch kein Next-Gen WAF Kunde? Setzen Sie sich mit uns in Verbindung, um mehr über die Wege zu einfacher aber leistungsstarker und effektiver Web-App- und API-Security für Ihr Unternehmen zu erfahren.