Fastly Adaptive Threat Engine

Fastly DDoS Protection aprovecha nuestro Adaptive Threat Engine para detectar, identificar y mitigar automáticamente los ataques DDoS a aplicaciones.

En esta página

Los ataques DDoS pueden saturar rápidamente las aplicaciones y las API, lo que provoca problemas de rendimiento, un aumento de los costes operativos o tiempo de inactividad. La tecnología Adaptive Threat Engine de Fastly DDoS Protection detecta, identifica y mitiga automáticamente los ataques DDoS antes de que puedan afectar a tus clientes y al resultado final. El motor se crea sobre tres principios fundamentales que le permiten mitigar con precisión los ataques en cuestión de segundos:

Todo comienza con una detección temprana y precisa del tráfico malicioso.

La prioridad es evitar falsos positivos para poder ejecutar la mitigación con confianza.

Los métodos de defensa deben ser poco transparentes, para compartir el mínimo de información posible con los atacantes.

Detección temprana y precisa del tráfico malicioso

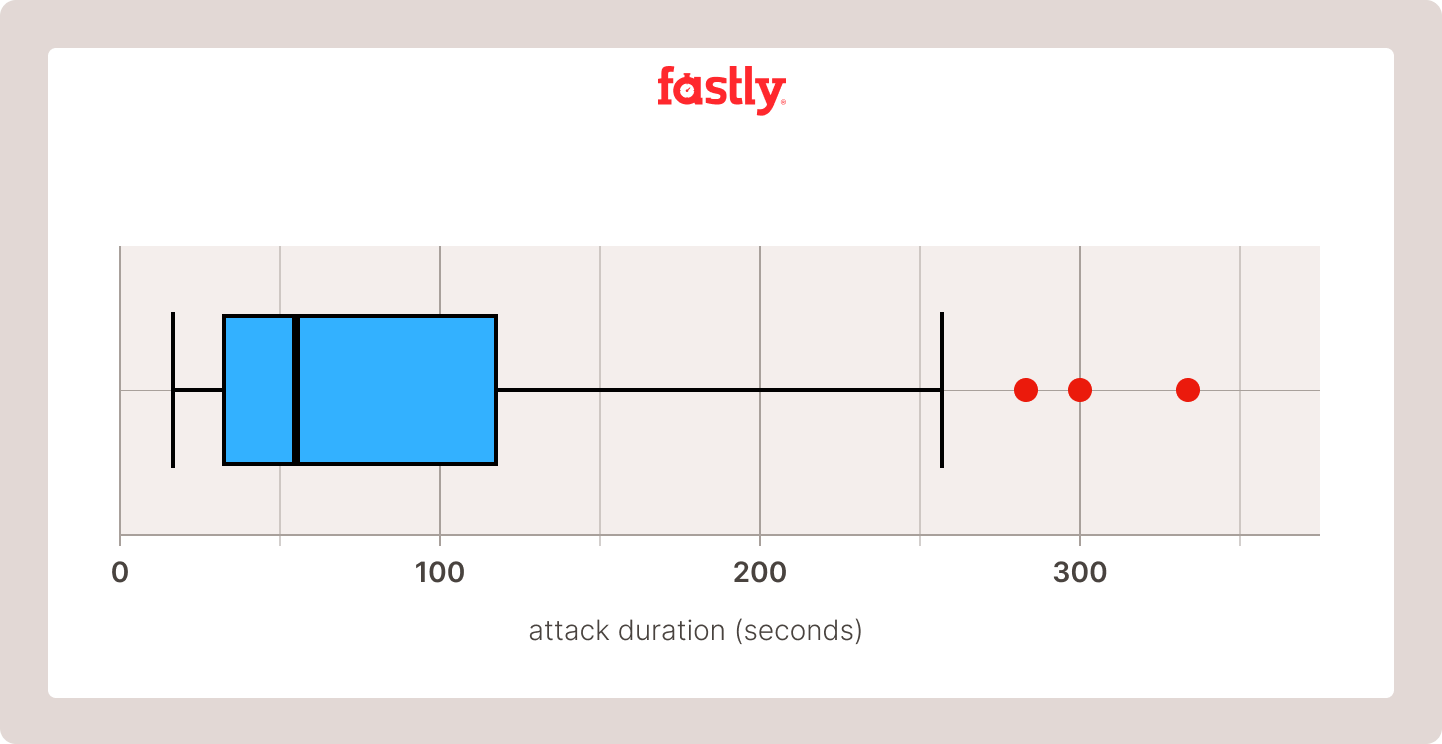

La detección temprana es fundamental para mitigar el impacto de los ataques. La mayoría pasan de cero peticiones por segundo (RPS) a millones o cientos de millones rápidamente, para terminar en menos de un minuto. Al analizar los ataques que se dieron a lo largo de más de 90 días, Fastly detectó que los ataques suelen terminar antes de que un humano pueda darse cuenta y prepararse para responder. (Imagen 1):

Imagen 1: Duración observada del ataque en segundos*

El 90 % de los ataques duraron en total 150 segundos o menos.

El 50 % de los ataques tuvieron una duración inferior a 52 segundos.

Para mitigar el ataque lo antes posible, Fastly DDoS Protection aprovecha el procesamiento y la toma de decisiones de Adaptive Threat Engine en el edge global, en lugar de pasar por una función centralizada que tiene menos capacidad y acabará provocando un cuello de botella. Nuestra red, al estar definida por software, elimina dependencias de hardware especializado y otros componentes, como enrutadores, y da a Adaptive Threat Engine la capacidad y flexibilidad de procesar, analizar, diagnosticar y responder de forma rápida y efectiva sin afectar al tráfico legítimo.

Detección precisa

Identificar ataques y distinguirlos del tráfico orgánico puede ser todo un desafío, ya que los ataques más avanzados suelen mezclarse con el tráfico legítimo. Suponiendo que el personal puede reconocer el ataque de forma manual, para mitigarlo necesitará más tiempo, recursos, sistemas y demás, con todo lo que ello conlleva para el negocio. Adaptive Threat Engine adopta un enfoque de dos pasos para detectar ataques con precisión. Crea líneas de base personalizadas y continuamente actualizadas para el rendimiento total del tráfico Y más de 10 rasgos basados en el comportamiento y el cliente para cada servicio que opera.

Al tener en cuenta tanto la naturaleza del pico de tráfico como sus rasgos a la hora de detectar si tu servicio registra una afluencia de tráfico legítimo o un ataque, el motor puede minimizar los falsos positivos. Este enfoque permite que el tráfico legítimo aumente rápidamente debido a una venta, una temporada alta, un momento viral, etc., pero si los atributos siguen distribuyéndose con normalidad, no se toma ninguna medida.

Cuando tanto la tasa de tráfico como los atributos se desvían significativamente de sus valores base, Adaptive Threat Engine extrae identidades precisas de los atacantes a partir de una lista completa de rasgos que encuentra, entre otros, en los encabezados de las capas 3 y 4, la información de TLS y datos de la capa 7. Estas características pueden ser la dirección IP, el agente de usuario, propiedades de TLS y la ubicación geográfica. Extrae metadatos de las peticiones entrantes y calcula los elementos que coinciden con el ataque, en un proceso que constituye la manera más precisa y segura de detectar atacantes y mitigarlos, puesto que casi cada ataque tiene sus características únicas. Para maximizar la precisión, Adaptive Threat Engine repite este proceso con cada ataque y no se basa en reglas estáticas a largo plazo como otras soluciones que pueden ser propensas a generar falsos positivos.

Además, como Adaptive Threat Engine funciona con un sistema modular, podemos mejorar las capacidades de detección y mitigación en cuanto se descubren nuevos tipos de ataques, sin necesidad de desarrollar mecanismos de respuesta de arriba abajo. Así, cuando se produce un ataque como el de Rapid Reset, Fastly implementa unas cuantas funciones nuevas en los módulos de detección y respuesta, lo que explica los tiempos de actuación tan cortos incluso ante ataques inéditos.

Lo mejor de todo es que no tienes que hacer nada, porque el sistema detecta ataques de DDoS de forma rápida y precisa y los mitiga automáticamente.

Mitigación segura

Todos los sistemas automatizados corren el riesgo de generar falsos positivos y bloquear tráfico legítimo. Además, tanto solos como acompañados de errores humanos han interrumpido múltiples servicios, pero si, en cambio, se aplican políticas poco estrictas, acaban produciéndose ataques.

Basándose en la detección temprana y la extracción precisa de firmas, Adaptive Threat Engine implementa mitigaciones seguras sin afectar el tráfico legítimo. Sus mitigaciones están siempre activas y se consideran seguras en todo momento sin consecuencias porque han pasado por procesos de validación y revisión de código en profundidad. Por ejemplo, hay controles integrados para evitar que se creen reglas sobre atributos individuales que son propensos a falsos positivos, como el código de país. Asimismo, el motor puede lidiar con múltiples ataques sincronizados y también es capaz de mitigar múltiples ataques simultáneos, de modo que tus servicios seguirán disponibles con el rendimiento de siempre ante cualquier atacante. Por último, Adaptive Threat Engine mantiene múltiples muestras actualizadas continuamente de tu tráfico normal y compara cualquier norma prevista con ellas. Cuando hay demasiado tráfico que se solapa con una regla prevista, nunca se publica.

Métodos poco transparentes

Cuando se trata de los ataques de DDoS, la información es poder. Si los atacantes se enteran de algún aspecto de la red o recaban información de ataques frustrados anteriores, eso lo aplicarán a su siguiente jugada. En este juego constante del gato y el ratón, ocultar información a los atacantes se lo pone mucho más difícil para saber cómo adaptarse y cambiar sus métodos. Cuando detectan un ataque, la mayoría de las plataformas optan por actuar al momento para cortar la conexión con el atacante o impedir su acceso. Al hacer esto, el atacante se entera de que lo han descubierto y sabe que lo identificarán y bloquearán fácilmente a menos que cambie de estrategia. En cambio, Adaptive Threat Engine intenta reducir al máximo la cantidad de información que reciben los atacantes.

El motor de amenazas adaptativo en acción

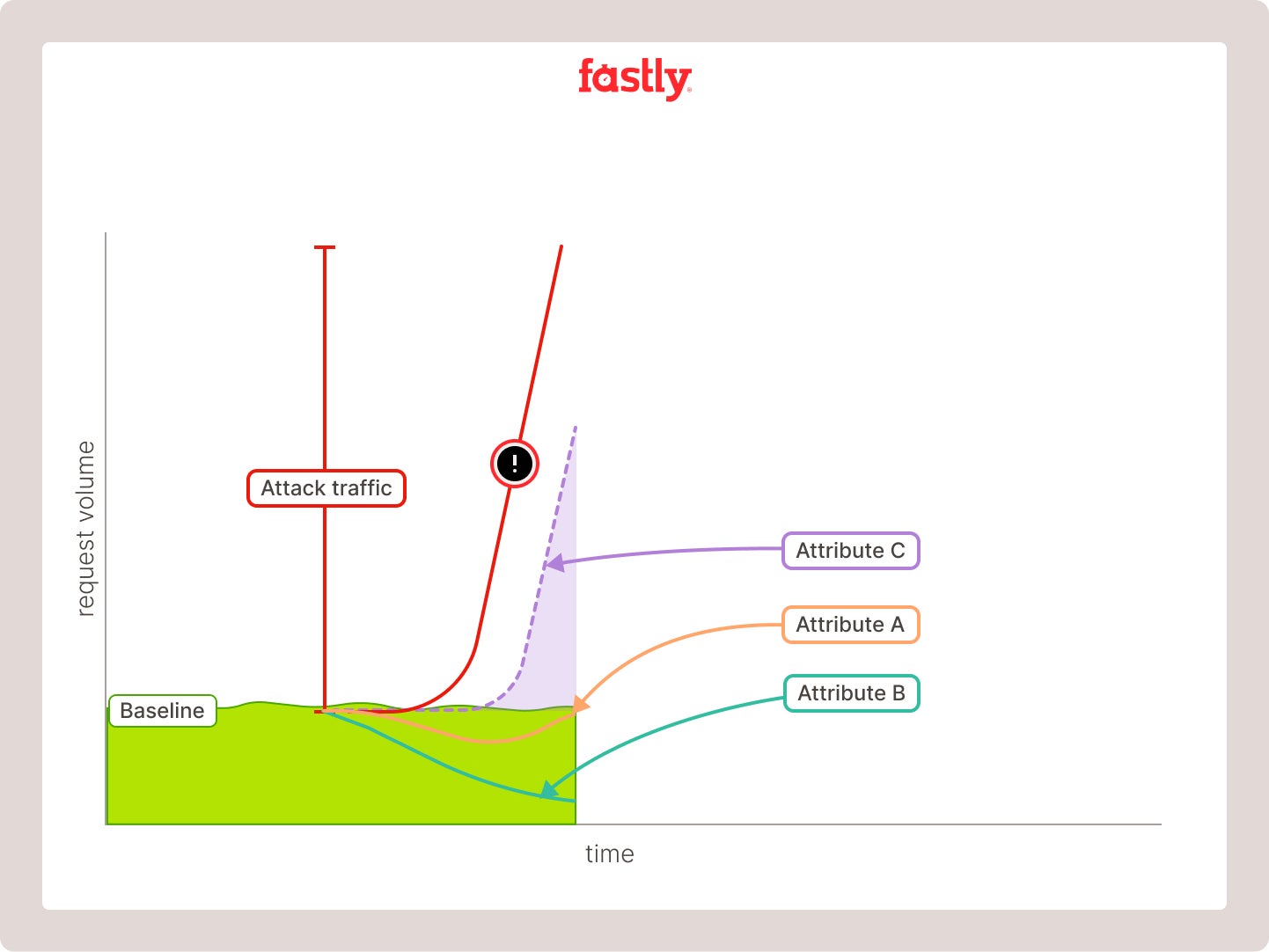

A continuación, presentamos un ejemplo simplificado de cómo el motor detecta, identifica y mitiga un ataque DDoS contra uno de nuestros clientes. El motor de amenazas adaptativo supervisa el tráfico en todo momento para detectar picos anómalos en los patrones de tráfico y sus características (Imagen 2).

Imagen 2: detección de un ataque de ejemplo

Cuando se detecta un ataque, Adaptive Threat Engine dedica unos milisegundos a probar atributos individuales hasta que encuentra uno que corresponda con la curva de ataque (imagen 3).

Imagen 3: Prueba de atributos individuales

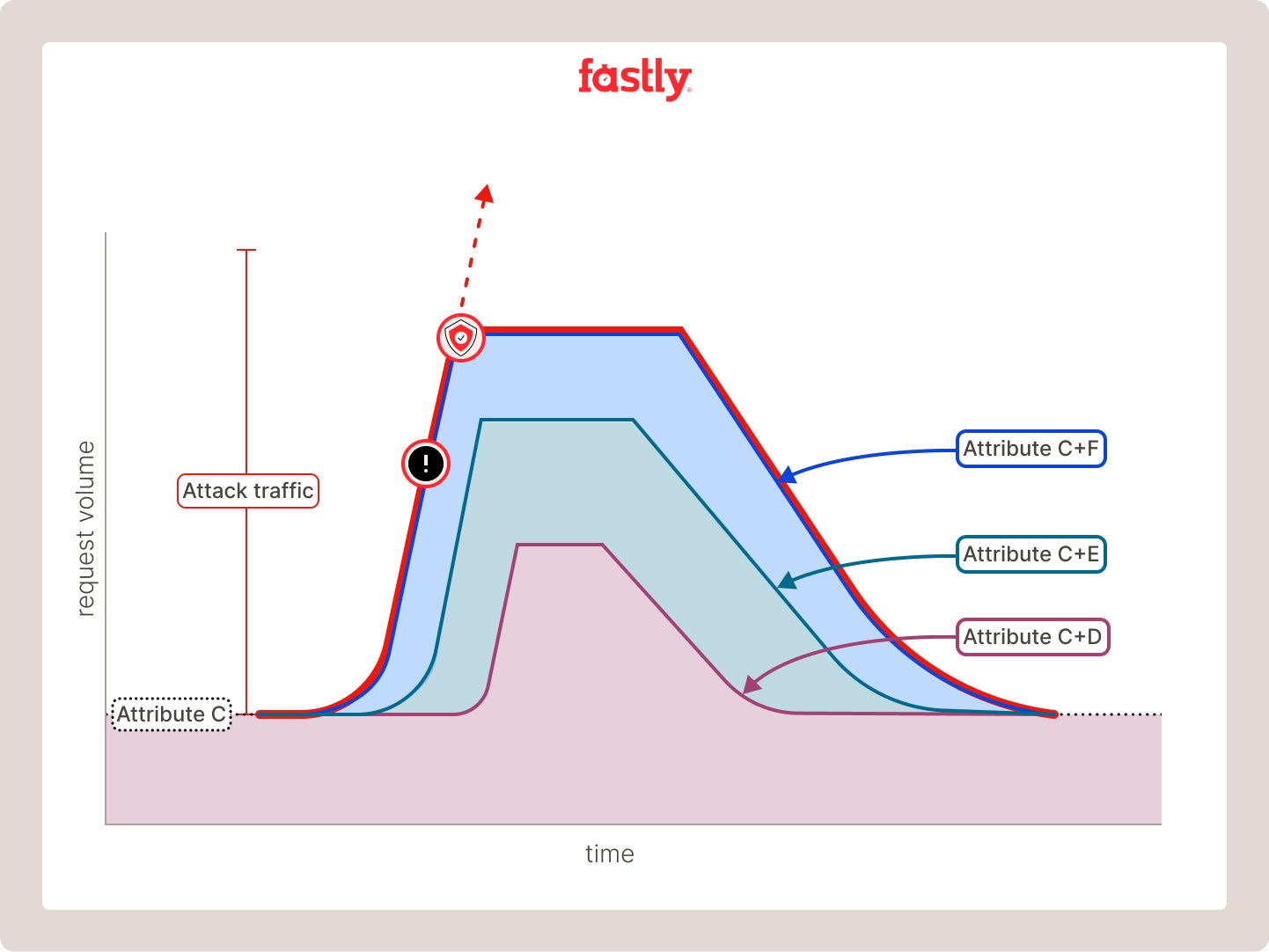

Una vez que el motor encuentra un atributo inicial que encaje, repite el proceso una vez tras otra, combinando otros rasgos con tal de crear una ecuación que represente más fielmente el tráfico malicioso de más. Con cada rasgo que se añade a la ecuación, los grados de margen requeridos para mejorar aún más el modelo disminuyen. Este proceso continúa hasta que Adaptive Threat Engine crea una ecuación única que coincide con el tráfico malicioso excedente y bloquea con total confianza la identidad única del atacante (imagen 4).

Imagen 4: Conjuntos de atributos de prueba

Por muy intensivo en términos informáticos que parezca este proceso, la detección, identificación y mitigación se dan en cuestión de segundos gracias a la capacidad y velocidad del edge global de Fastly. Este ejemplo presentaba un solo ataque, pero el sistema también puede proteger de múltiples ataques simultáneos de distintos ciberdelincuentes.

Explorando las reglas del motor de amenazas adaptativo

Fastly DDoS Protection proporciona visibilidad a cada regla que el motor crea automáticamente para mitigar un ataque; cada una contiene un resumen de los rasgos que está bloqueando y del tráfico afectado (imagen 5).

Imagen 5: ejemplo de las reglas de Adaptive Threat Engine

Con esta información, las organizaciones pueden validar rápidamente la eficacia de las reglas. Tomemos el ejemplo anterior: la regla se creó en cuestión de segundos para mitigar un ataque a una importante organización minorista. Puedes confiar en la eficacia de la mitigación porque:

Una sola IP generó un pico tanto en el volumen como en la diversidad de peticiones, lo que hizo que Fastly DDoS Protection marcara el comportamiento como un ataque DDoS

La regla prevista no se superponía con ningún ejemplo de tráfico.

Tras el examen, el agente de usuario es una conocida herramienta de enumeración utilizada por los atacantes cibernéticos.

Tras el examen, la ruta a la que apuntaban no existe para este cliente.

Tras el examen, la totalidad del tráfico de ataque excedente provenía de un solo país del que la organización normalmente no recibe usuarios finales.

Cada regla también incluye un estado editable que permite a los equipos adaptar su defensa. Si esta regla se hubiera considerado admisible basándose únicamente en el contexto empresarial de sus operadores, podrías ajustar fácilmente el comportamiento para adaptarlo a tus necesidades. Otros casos en los que esta flexibilidad resulta útil son, por ejemplo, cuando alguien acaba de comprar el producto y se encuentra temporalmente en modo de inicio de sesión, puede pasar reglas individuales al modo de bloqueo, o aquellos que deben permitir picos de tráfico volumétricos con fines de prueba.

Mientras que otras soluciones de la competencia popularizan su capacidad de bloquear en milisegundos utilizando reglas estáticas que pueden ser propensas a errores con el tiempo (especialmente con el aumento del uso de la IA por parte de los atacantes), Fastly DDoS Protection elabora a medida cada regla con este nivel de precisión, visibilidad y configurabilidad, para que tengas la seguridad de que estás protegido.

Mitiga automáticamente los ataques con Fastly DDoS Protection

Ante el continuo aumento de la sofisticación y el volumen de los ataques de DDoS, las soluciones complejas o manuales pierden toda efectividad. Adaptive Threat Engine de Fastly DDoS Protection detecta, identifica y mitiga con precisión los ataques DDoS dirigidos a tus aplicaciones y API. En segundos, mitiga los ataques sin necesidad de ningún ajuste, lo que garantiza que tu equipo no gaste recursos en una seguridad eficaz y que los usuarios finales no sufran los efectos de los ataques en el rendimiento y la disponibilidad. Si quieres saber más sobre cómo DDoS Protection de Fastly te puede ayudar a mitigar automáticamente el impacto de los ataques de DDoS a tus aplicaciones, escríbenos.

**Los datos sobre la duración de los ataques se recopilaron a partir de las peticiones de tráfico de entrada enviadas a la red de Fastly entre el 01/07/2023 y el 12/10/2023. El comienzo de un ataque se registra cuando se detecta un aumento del 30 % con respecto al tráfico esperado, y el final se registra cuando el tráfico vuelve a los niveles habituales. Se han excluido de este conjunto de datos las pruebas de carga y los picos de tráficos que se producen de manera natural.