Le rapport mensuel exclusif de Fastly sur les attaques par déni de service distribué pour mai 2025 révèle que près de deux nouvelles attaques étaient lancées chaque minute en mai

Le réseau mondial instantané de Fastly a stoppé des milliers de milliards de tentatives d’attaques DDoS visant les couches 3 et 4. Cependant, les nouvelles attaques sophistiquées dirigées contre la couche 7 sont plus difficiles à détecter, et potentiellement bien plus dangereuses. Cette menace, qui peut fortement nuire aux performances et à la disponibilité de toute application ou API exposée à Internet, met en péril les utilisateurs et les entreprises. Fastly utilise la télémétrie de notre réseau de périphérie mondial de 427 térabits par seconde* qui traite 1,8 billion de requêtes par jour** et Fastly DDoS Protection pour fournir un ensemble unique d’informations sur la « météo » DDoS des applications mondiales — le seul rapport mensuel de ce type. Exploitez des données anonymisées, des informations et des conseils pratiques sur les dernières tendances en matière d’attaques DDoS sur la couche applicative pour vous aider à renforcer vos initiatives de sécurité.

L’influence des améliorations de produits dans les rapports

Fastly lutte contre les attaques DDoS massives depuis plus de dix ans, en utilisant notre plateforme et d'autres solutions pour atténuer ces menaces. Cependant, nous avons lancé la Protection contre les attaques par déni de service distribué Fastly en octobre 2024 afin d'offrir à nos clients une atténuation adaptative et automatique. Depuis, nous avons continué à travailler dur pour en faire la meilleure solution DDoS applicative du marché. Bien que nous ayons longuement discuté de la puissance du moteur de menace adaptatif de la solution dans la lutte contre les attaques, nous avons travaillé dur pour renforcer ses fondations et apporter des améliorations à la détection.

Nos améliorations ont permis de réduire davantage le temps de détection, tout en élargissant la visibilité de la solution sur les attaques DDoS (notamment les attaques plus brèves et de moindre ampleur). Nous continuons d’améliorer les capacités fondamentales de détection et d’atténuation. Elles semblent d’ailleurs expliquer la forte hausse du volume d’attaques observé en en avril et en mai. Nous espérons constater l’influence de telles améliorations dans nos rapports, car nous perfectionnons continuellement notre produit pour l’améliorer encore davantage pour des clients comme vous. Maintenant, passons aux résultats !

Principaux résultats

La Protection contre les attaques par déni de service distribué Fastly a observé en moyenne près de deux attaques par minute en mai.

Le pourcentage le plus élevé d’attaques en mai a été enregistré les jeudis et vendredis entre 14 h et 20 h UTC.

Lorsqu’un pays est utilisé dans le cadre d’une règle générée automatiquement, les États-Unis sont les plus courants (41 %).

Tendances du trafic DDoS

Les attaques par déni de service distribué application en mai ont été généralement réparties tout au long du mois, avec un seul pic majeur le 6 mai2025, où le cumul des attaques de la journée était 1,8 fois supérieur à la moyenne mensuelle. Alors que les attaques du 6 mai étaient centrées sur les organisations de Médias et divertissement, représentant 93 % du volume total de la journée, elles ne semblent pas faire partie d'une campagne coordonnée, car les entreprises attaquées n'exercent pas des activités similaires au sein du secteur.

Le volume des attaques par déni de service distribué a augmenté chaque mois de 2025 jusqu'en mai, où le volume des attaques d'un mois sur l'autre était inférieur de moins de 1 % à celui d'avril. Nous continuerons à surveiller cette tendance dans les mois à venir. Plus à venir ici !

L'attaque la plus importante détectée par Fastly DDoS Protection en mai a duré plus d'une heure, avec plus d'un million de requêtes par seconde (RPS). Bien qu’elle ne soit pas aussi importante que l’attaque de 250 millions de RPS que nous avons décrite dans un blog précédent, elle donne un aperçu des capacités d’attaque soutenues dont disposent les hackers.

Tendances des attaques

Les événements ont eu lieu dans le cadre de notre dernière mise à jour de Protection contre les attaques par déni de service distribué. Il comporte deux fonctionnalités clés : les événements et les détails des événements. Imaginez que chaque événement est une attaque individuelle, et que les détails de l'événement permettent aux clients d'approfondir leur compréhension de la manière dont elle a été atténuée. En mai, la Protection contre les attaques par déni de service distribué Fastly a observé 77 459 attaques DDoS cumulées, que nous classons comme des événements. Si nous devions les répartir uniformément, nous aurions vu presque deux événements chaque minute de mai !

Dans les éditions précédentes du rapport, nous avons créé une carte thermique illustrant la répartition du volume d'attaques par heure et par jour de la semaine. Ce mois-ci, nous avons choisi de recréer cette carte thermique, mais de l’examiner à travers le prisme des événements par heure et par jour de la semaine.

En observant les attaques à travers le prisme des événements, nous constatons que bien que les attaques se produisent à toute heure de la journée et de la semaine, le plus grand nombre d'attaques se produit le jeudi et le vendredi entre 14 h et 20 h UTC. C'est particulièrement intéressant étant donné que cette période se situe pendant les heures ouvrables dans la plupart des pays du monde occidental. En associant cela à l'information que la majorité des attaques pour lesquelles nous avons pu créer automatiquement des règles ciblaient les États-Unis, nous arrivons à une conclusion intéressante. Alors que nous avons généralement observé que les attaques se produisent en dehors des heures de bureau dans le monde occidental, ou le week-end, les attaques de mai ont frappé ces organisations alors qu'elles avaient probablement des membres du SOC avec les yeux rivés sur les écrans dans la région. Sans informations supplémentaires de chaque client, il est difficile de savoir exactement pourquoi le mois de mai a dévié de la tendance établie, mais certaines explications possibles pourraient être :

Tentatives de rançon : Bien que toutes les attaques observées dans ce rapport aient pu être atténuées avec la Protection contre les attaques par déni de service distribué Fastly en mode de blocage, tous les clients n’ont pas fait le changement, et des attaques manifestes comme celles-ci ont peut-être été lancées pour attirer l’attention des analystes SOC dans le but d’affirmer leur domination.

Réponse aux changements géopolitiques : entre les décisions politiques prises aux États-Unis, en Europe et dans certaines régions de l'APAC, des hackers ont peut-être lancé des attaques contre les clients de Fastly Médias et divertissement en réponse à des articles et à des actualités qu’ils trouvaient provocants.

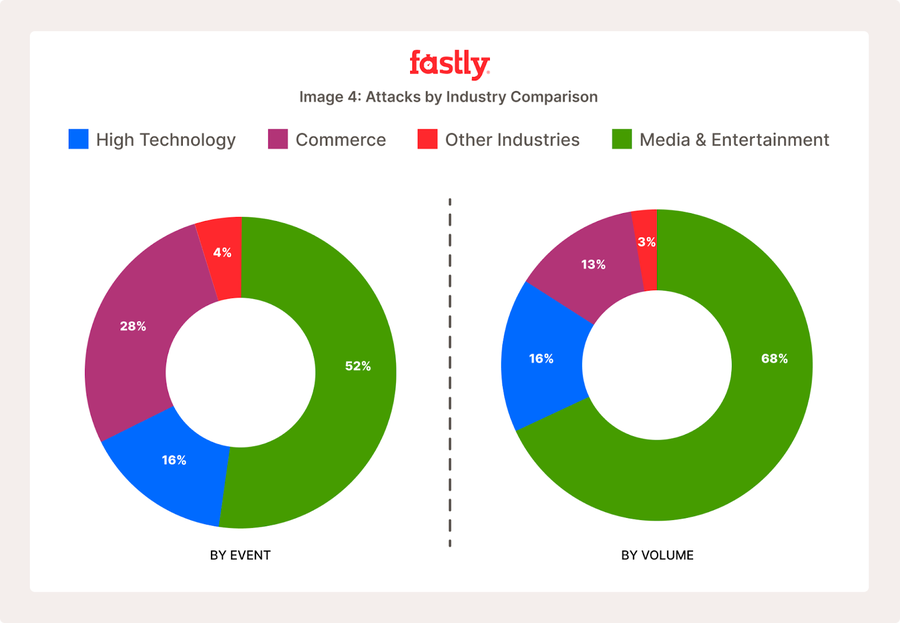

Nous avons toujours pris en compte le volume des attaques par rapport au nombre d'attaques dans ces rapports, mais nous allons désormais utiliser les événements pour représenter le nombre d'attaques, afin de mesurer encore plus précisément le nombre d'attaques observées par les clients de Fastly. Heureusement pour les lecteurs précédents, les données sont très similaires à celles que nous avons observées les mois précédents, tant par secteur que par taille d'entreprise.

Lorsqu’on observe les attaques des industries qu'ils ciblent, le secteur des Médias et divertissement continue d’être la principale cible des hackers. De la même manière que notre hypothèse sur les raisons pour lesquelles les attaques de mai ont eu lieu principalement pendant les heures ouvrables dans le monde occidental, il pourrait y avoir eu une augmentation de la motivation des hacktivistes et des hackers à lancer des attaques contre des organisations affichant un contenu contraire à leurs opinions. Bien que nous constations généralement que le secteur des Médias et du divertissement a une part plus faible du nombre d’attaques, sa part de plus de la moitié de tous les événements implique que les attaques sur ce secteur étaient comparativement plus petites que celles d’avril, par exemple, mais plus fréquentes.

L’analyse des attaques par taille d’entreprise révèle que la grande majorité (66 %) du volume d’attaques de mai cible des organisations de taille Enterprise. Pour ceux qui découvrent ces rapports, voici comment nous classons la taille des entreprises :

Sociétés : plus de 1 milliard de dollars

Commercial : entre 100 millions de dollars et 1 milliard de dollars

Petites et moyennes entreprises (PME) : moins de 100 millions de dollars

En revanche, le nombre d'événements est largement lié aux organisations de PME. Bien que la répartition du volume d’attaques Enterprise ait considérablement augmenté par rapport aux mois précédents, cette tendance correspond à l’observation selon laquelle les grandes entreprises reçoivent plus de volume, mais les PME reçoivent plus d’attaques individuelles.

Tendances d'atténuation

Dans le cadre des détails de l'événement, la Protection contre les attaques par déni de service distribué affiche chaque règle associée à un événement. À partir de ces règles, nous pouvons observer des tendances dans les attributs d'une attaque, ce qui aide les équipes à informer leurs politiques de sécurité.

Il a fallu en moyenne 3,2 règles pour atténuer un événement en mai. Comme nous l’avons évoqué précédemment, 67 % des règles incluaient le pays du hacker dans le cadre de la règle générée automatiquement. Les cinq premiers pays inclus dans la règle étaient :

États-Unis (41 %)

Allemagne (9 %)

Pays-Bas (5 %)

Indonésie (5 %)

Singapour (5 %)

Dans le rapport d’avril, nous avons noté que même s’il est probable qu’une partie des attaques soit lancée par des cyberattaquants américains, la création d’instances Serverless est incroyablement accessible et simple. Avec peu d'efforts, les hackers peuvent tirer parti du système autonome (AS) de leur choix et faire en sorte que leurs attaques proviennent de presque n'importe où dans le monde, indépendamment de leur emplacement réel. C'est une explication pour laquelle les États-Unis sont souvent mentionnés dans les règles. Ou bien… les États-Unis sont tout simplement pleins d'attaquants — l'avenir nous le dira.

L’Adresse IP est un autre attribut utilisé dans le cadre des règles de Protection contre les attaques par déni de service distribué de Fastly. Dans certains cas, une attaque peut être limitée à une seule adresse IP, et cela s’est produit dans 35 % des cas en mai.

Comparez cela à ce que nous avons trouvé en avril (31 %), et nous constatons seulement une légère augmentation de la distribution. À partir de ces informations, nous pouvons déduire que le paysage des applications DDoS évolue relativement lentement en termes de ses méthodes d'attaque. Arrêter les attaques au niveau d'une organisation individuelle est complexe et nécessite probablement une forme d'intervention automatisée. Cependant, du point de vue de Fastly, nous pouvons voir qu'il y a des thèmes récurrents communs dans la majorité des attaques chaque mois. Bien que le volume ait augmenté tout au long de l'année, les attaques elles-mêmes sont restées largement les mêmes d'un point de vue macro. Cela peut être dû au fait que les hackers réussissent avec l'approche actuelle.

Bien que les clients ayant accès à des outils comme la Protection contre les attaques par déni de service distribué Fastly n’aient pas à s’inquiéter d’attaques comme celles-ci, la lenteur du changement peut impliquer qu’un pourcentage élevé d’organisations dans le monde n’aient pas accès à ce niveau de protection ou que celui dont elles disposent soit insuffisant, sinon à quoi bon lancer ces attaques.

Conseils exploitables

Alors, que devriez-vous retenir de toutes ces informations ?

Il est essentiel de noter que ce rapport ne représente qu’un mois de données et doit être utilisé conjointement avec les informations de première partie de vos outils d’observabilité et les recherches à plus long terme pour créer une vue d’ensemble complète. Cependant, il est possible de tirer quelques enseignements de ces données, que vous pourrez intégrer dans vos mesures de sécurité existantes :

Le volume des attaques était légèrement inférieur en mai par rapport à avril, mais il restait nettement plus élevé que tous les autres mois du premier trimestre. Bien que la mise en cache du contenu puisse alléger la charge des serveurs d’origine, les entreprises devraient envisager de mettre en œuvre des solutions de protection contre les attaques DDoS capables de s’adapter aux différents modèles de trafic légitime et d’attaque.

Les spécialistes de la sécurité et les dirigeants doivent comprendre le paysage des menaces, évaluer les risques spécifiques à leur secteur et mettre en œuvre des stratégies défensives en conséquence. Ainsi, une entreprise spécialisée dans l’adoption d’animaux de compagnie est probablement une cible moins attrayante qu’une entreprise de média, qui peut être confrontée à des menaces allant des hacktivistes aux acteurs étatiques.

Le volume des attaques est resté relativement stable tout au long de la semaine, mais a atteint un pic jeudi et vendredi entre 14 h et 20 h (UTC), soulignant l'importance d'un centre d'opérations de sécurité (SOC) fonctionnant 24/7/365 pour les organisations opérant dans les régions EMEA ou APAC.

Atténuer automatiquement les attaques perturbatrices et distribuées

Comme toujours, nous tenons à vous rappeler que des solutions telles que Fastly DDoS Protection arrêtent automatiquement les attaques détaillées dans ce rapport avec les informations dont vous avez besoin pour valider rapidement l’efficacité. Fastly DDoS Protection obtient une note de 4,7/5 étoiles par vos pairs sur Gartner Peer Insights et exploite la bande passante massive de notre réseau et des techniques adaptatives pour garantir que vos sites web conservent rapidité et disponibilité, sans aucune configuration requise. Commencez à tirer parti de notre technologie adaptative dès aujourd'hui et obtenez jusqu'à 500 000 requêtes gratuitement, ou contactez notre équipe pour en savoir plus.

* Au 31 mars 2025

** Au 31 juillet 2023