Mise à jour du 11 décembre :

Depuis la publication de ce blog, il a été constaté que la correction de la vulnérabilité CVE-2025-55184 (décrite ci-dessous) dans les composants serveur React était incomplète et n’empêchait pas une attaque par déni de service dans un cas spécifique. Les versions 19.0.2, 19.1.3 et 19.2.2 des composants serveur React sont affectées par une désérialisation non sécurisée des charges utiles de requêtes HTTP vers des points d’extrémité de fonction serveur React. Cette vulnérabilité supplémentaire est enregistrée dans CVE-2025-67779 et vous pouvez trouver les dernières versions de React ici.

Dans la foulée des vulnérabilités CVE de criticité élevée React2Shell de la semaine dernière, deux nouvelles vulnérabilités CVE exploitant des composants similaires de Next.js et React viennent d’être annoncées. Les dernières versions augmentent les enjeux, forçant les entreprises à se lancer dans une course contre la montre pour en évaluer les conséquences, et soulignent la nécessité absolue pour les entreprises d’identifier l’exposition et de corriger ces frameworks sous-jacents.

Les clients de Fastly sont-ils impactés ?

Tout d’abord, si vous êtes client de Fastly, vous êtes probablement là pour essayer de comprendre si l’utilisation des produits Fastly vous expose à ces vulnérabilités. Notre évaluation initiale reste exacte aujourd’hui : la plateforme et les applications de Fastly ne sont pas vulnérables pour le moment.

Veuillez toutefois noter que, bien que Fastly ne soit pas touchée, votre entreprise doit évaluer son exposition interne de manière indépendante.

Qu’est-ce que React2Shell et quelles sont les dernières vulnérabilités CVE associées ?

Si vous souhaitez vous familiariser avec React2Shell, vous trouverez toutes les informations dont vous avez besoin dans notre blog actif.

En bref, deux vulnérabilités CVE critiques (CVE-2025-55182 et CVE-2025-66478) impactant les versions récentes des composants Next.js et React ont été annoncées le 3 décembre. Ces vulnérabilités CVE (désormais appelées React2Shell) permettent aux hackers d’exécuter du code à distance avant authentification, ce qui expose une véritable mine d’or de données sensibles, de clés d’autorisation critiques et bien plus encore si elles sont exploitées. Le champ d’action des hackers est immense.

Depuis l’annonce de React2Shell, Fastly et la communauté de sécurité dans son ensemble travaillent main dans la main pour créer des correctifs virtuels, partager les données et réaffirmer au monde que les entreprises doivent identifier et mettre à jour leurs applications React et Next.js dès que possible ainsi qu’appliquer des protections proactives pour prévenir les tentatives d’attaque.

Alors, qu’est-ce qui a changé ?

Le 11 décembre, deux nouvelles vulnérabilités CVE connexes ont été annoncées : les CVE-2025-55183 et CVE-2025-55184. Ces vulnérabilités exploitent des composants serveur similaires de Next.js et React, mais à des fins différentes : l’exposition du code source des fonctions (une fuite d’informations) et le déni de service, plutôt que l’exécution de code à distance.

Il se peut que ces nouvelles vulnérabilités CVE ne soient pas aussi graves que les React2Shell mentionnées précédemment. Cependant, compte tenu de leur divulgation publique, les hackers qui s’intéressent déjà aux CVE précédentes peuvent désormais tout aussi facilement tenter de profiter de ces dernières.

Qu’est-ce que la CVE-2025-55183 ?

Les hackers peuvent exploiter la CVE-2025-55183 pour révéler le code source d’une fonction serveur React (RSF), mais pas le code source de l’application entière. Par conséquent, cette CVE n’est probablement pas un problème majeur, sauf dans les cas suivants :

Vous utilisez des composants serveur React.

Vous disposez d’informations sensibles ou exclusives dans le code source de la fonction serveur React (RSF).

Selon notre analyse, les hackers pourraient principalement utiliser cette CVE à des fins de reconnaissance, mais auraient besoin d’autres CVE (et des failles nécessaires) pour obtenir un accès plus approfondi à l’application ou un contrôle arbitraire sur celle-ci (comme cela est possible avec React2Shell).

Néanmoins, nous déconseillons fortement le codage en dur des secrets en tout point de votre application, y compris les RSF. Si vous utilisez des RSF, effectuez un audit immédiat pour vous assurer que le code source de votre ou vos fonctions ne contient pas de données exclusives ou sensibles.

Qu’est-ce que la CVE-2025-55184?

Cette CVE facilite une attaque par déni de service au cours de laquelle le hacker peut forcer un serveur applicatif vulnérable à entrer dans un cycle sans fin en créant une requête spécifique. Si vous n’avez pas mis en place d’autoscaling ou de redémarrages automatiques, le hacker pourrait envoyer un modèle spécifique de requêtes pour forcer votre serveur applicatif à entrer dans un cycle sans fin et ainsi utiliser l’unité centrale et rester indisponible jusqu’au rétablissement de l’application.

Au-delà de la mise à niveau de votre application avec la version corrigée, les pratiques modernes d’infrastructure peuvent également accroître la résilience de vos applications face aux conséquences de la CVE-2025-55184. Toute configuration d’autoscaling (comme Kubernetes) qui gère les instances en panne, les serveurs suspendus et les salves de trafic n’atténuera pas complètement le bogue, mais elle peut en réduire l’impact. Si vous utilisez l’autoscaling ou les redémarrages automatiques, votre serveur applicatif peut « survivre » à la requête de déni de service du hacker, à moins qu’il ne réessaye ou ne s’attaque à toutes les instances de votre application en même temps.

Et maintenant ? Comment atténuer les quatre vulnérabilités CVE de React2Shell

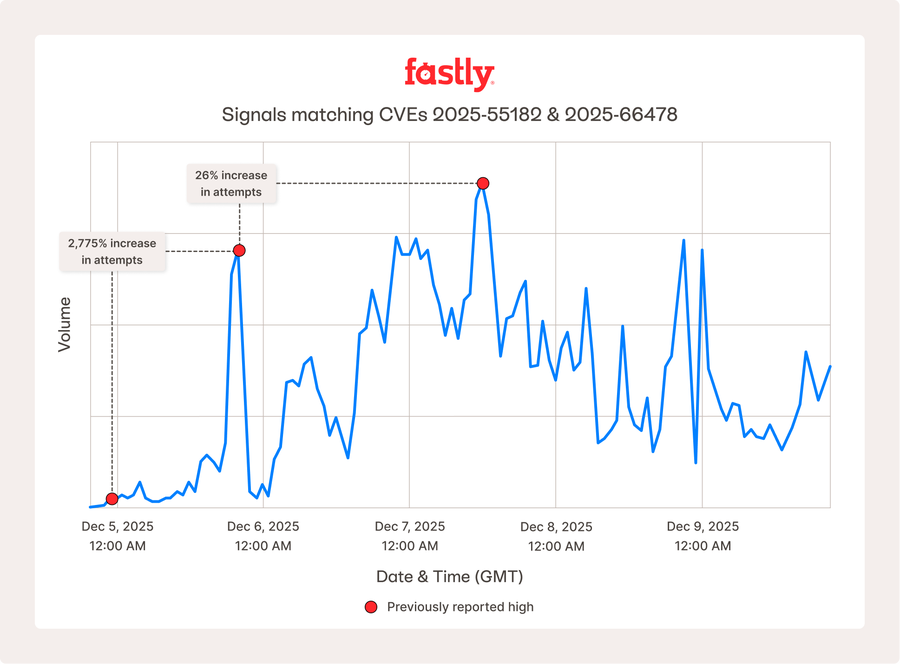

Fastly continue à observer un volume élevé et soutenu d’activité React2Shell et s’attend à ce que les hackers testent rapidement ces deux nouvelles CVE également. Nous allons continuer à partager des informations autant que possible, mais toute entreprise disposant d’applications vulnérables (quel que soit son secteur d’activité ou sa région) doit partir du principe que les hackers s’y intéressent déjà, au minimum, et tentent probablement de les exploiter.

Quelles devraient être vos prochaines étapes ?

La priorité absolue pour les entreprises reste d’évaluer leur exposition et d’installer des versions corrigées de React et de Next.js. Bien que la mise à niveau de vos systèmes soit la seule manière fiable de réduire les quatre vulnérabilités CVE liées à React2Shell, les solutions Next-Gen WAF et Bot Management de Fastly proposent des correctifs virtuels et bien plus encore pour bloquer les attaques pendant que vous évaluez votre exposition et effectuez les mises à jour nécessaires.

Notre équipe se tient prête à vous aider de toutes les manières possibles. Contactez-nous à l’adresse CVE-alert@fastly.com pour bénéficier d’une intégration et d’une protection immédiates pendant que vous déployez les correctifs.