React2Shell continua a colpire le aziende di tutto il mondo. Ecco cosa stiamo osservando e quali misure dovrebbero adottare le aziende, tra cui l'identificazione e l'applicazione immediata di patch alle app vulnerabili.

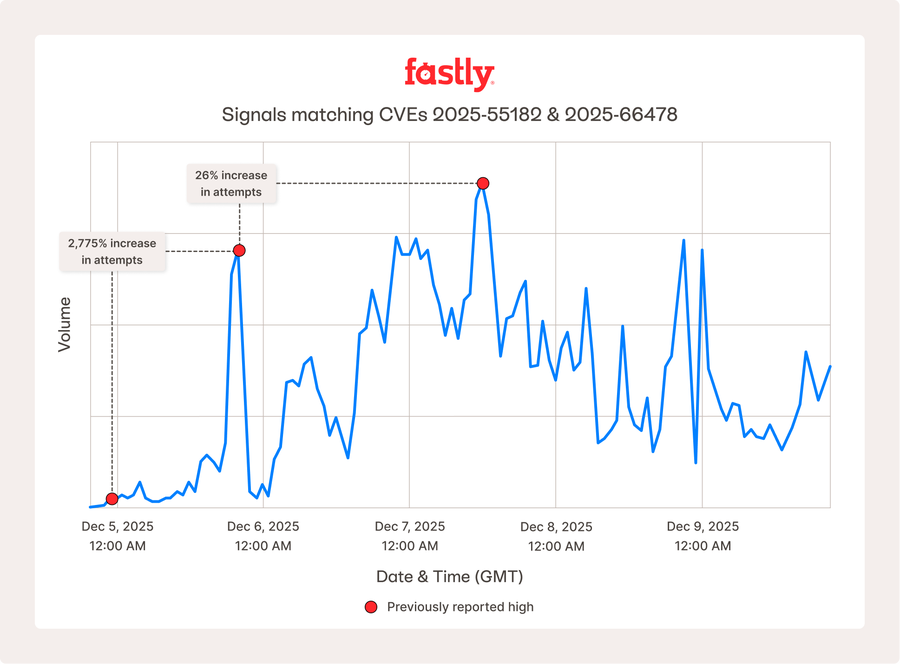

Fastly ha continuato a registrare un volume elevato e sostenuto di attività da parte di React2Shell durante il fine settimana sulla nostra rete globale, dall'ultimo aggiornamento di venerdì 5 dicembre. Per aiutare i nostri clienti e la comunità in generale ad affrontare con fiducia questa situazione precaria, condividiamo ulteriori informazioni basate sulle tendenze settoriali e geografiche che osserviamo attualmente.

Ancora una volta, in questo momento, la soluzione più importante è identificare e aggiornare le applicazioni React o Next.js che sono vulnerabili a CVE-2025-55182. La suite di prodotti di sicurezza di Fastly, inclusi i nostri prodotti NGWAF e di gestione dei bot, può aiutarti a guadagnare tempo per applicare le patch, ma non le sostituisce. Se Fastly può aiutarti a gestire il processo di applicazione delle patch, contatta CVE-Alert@fastly.com.

Perché React2Shell è importante per le aziende

React2Shell riflette uno scenario eccezionale di “patch immediata” perché è facile da scalare per gli aggressori e facile da utilizzare per raggiungere il loro obiettivo. Come affermato in precedenza, le organizzazioni dovrebbero determinare se prestare attenzione a una vulnerabilità valutando:

Quanto è facile automatizzare e scalare l'attacco?

Quanti passaggi separano l'attacco dall'obiettivo dell'aggressore?

Nel caso di React2Shell, gli hacker possono ora sfruttare uno dei tanti proof of concept pubblici disponibili per trasformare la vulnerabilità in un'arma su larga scala, automatizzando facilmente la sonda e il successivo sfruttamento senza troppi sforzi.

Essendo una vulnerabilità di esecuzione di codice remoto pre-autenticazione, React2Shell offre agli aggressori anche un mezzo "in un solo passaggio" per ottenere il controllo arbitrario su un server applicativo vulnerabile. Se il proprio server applicativo è vulnerabile, gli aggressori possono sfruttare React2Shell e causare immediatamente una serie di danni, dall’esfiltrazione di dati sensibili alla sottrazione di chiavi di autenticazione critiche, dalla modifica dei file di configurazione con logica egoistica all’esecuzione di costosi cryptominer.

In poche parole: si tratta di una vulnerabilità straordinaria; gli hacker possono facilmente utilizzare React2Shell per interrompere i flussi di entrate, violare i dati dei clienti e compromettere la tua efficienza OpEx. Data la sua facilità di utilizzo come arma e il potenziale impatto sul business, le aziende dovrebbero dare immediatamente priorità all'applicazione delle patch.

Settori presi di mira da React2Shell

Fastly continua a osservare un'ampia gamma di settori presi di mira dall'attività di React2Shell, sia per quanto riguarda sondaggi/scansioni che tentativi di sfruttamento. Al momento, riteniamo che nessun settore sia rimasto indenne: i criminali informatici sembrano perseguire un approccio basato sull' "economia di scalabilità", sperimentando ampiamente lo sfruttamento per mettere in atto i loro nefasti piani. Ad esempio, vediamo alcuni hacker inserire SQL injection (SQLi) nell'intestazione "next-action", lanciando payload di attacco variegati ovunque per vedere cosa attecchisce.

Fastly ha documentato le attività di React2Shell che hanno avuto un impatto su diversi settori, inclusi, ma non limitati a quelli elencati nella seguente infografica.

Notiamo inoltre una certa correlazione tra i settori più presi di mira e quelli che più probabilmente possiedono dati finanziari sensibili, o comunque dati riservati e redditizi, all'interno delle loro applicazioni.

Secondo i nostri dati, le organizzazioni che fungono da piattaforme sono tra le più prese di mira e spesso si tratta di piattaforme specifiche per settore verticale. La nostra ipotesi è che gli hacker considerino le piattaforme un obiettivo particolarmente redditizio, poiché il controllo arbitrario sui server delle applicazioni delle piattaforme può facilitare:

Il furto di chiavi che facilitano l'accesso ai sistemi di altre organizzazioni (poiché le piattaforme servono, in molti casi, decine di migliaia di organizzazioni)

L'esfiltrazione dei dati dei clienti delle piattaforme (poiché i server delle applicazioni sono il canale attraverso il quale i dati dei clienti fluiscono da e verso il database)

L'esecuzione di cryptominer (come XMRig), poiché molte piattaforme acquistano server "più potenti" data la loro portata

La modifica dei file di configurazione per consentire l'accesso ai servizi controllati dagli aggressori e mantenere l'accesso

E qualsiasi altra azione che l'hacker possa monetizzare o utilizzare in altro modo per completare la propria missione, dato che ora ha il controllo completo sul server delle applicazioni

Per essere chiari, queste azioni si applicano allo stesso modo anche ad altri settori e tipi di organizzazioni, con vari gradi di impatto di n-ordine sui clienti dell'organizzazione.

Obiettivi geografici di React2Shell

Anche Fastly rileva le attività React2Shell in tutte le sottoregioni servite dalla nostra rete globale.

Le diverse sottoregioni sembrano essere soggette a modelli di sondaggio e attacco diversi; ad esempio, alcune regioni registrano tentativi di bypass WAF più frequenti rispetto ad altre. La nostra ipotesi è che gli hacker ritengano che alcune sottoregioni siano meno propense a mantenere NGWAF o altre protezioni proattive davanti ai propri server applicativi, mentre, ad esempio, sembra che gli hacker presumano che la maggior parte delle organizzazioni con sede negli Stati Uniti disponga di un WAF.

Inoltre, sembra che gli stessi hacker abbiano preso di mira più aree geografiche. Ciò rafforza la nostra ipotesi che i criminali informatici stiano usando React2Shell su larga scala, cercando tutte le organizzazioni che potrebbero avere server applicativi vulnerabili, indipendentemente dalla loro posizione geografica.

Al momento, sembra che gli hacker non provino a bypassare i WAF nella stessa misura in cui fanno con gli attacchi più generici; in alcune zone, il bypass rappresenta solo una piccola parte di tutti gli attacchi.

La nostra ipotesi è che gli aggressori possano voler preservare il ROI dei loro bypass WAF e quindi sfruttare tali tentativi solo quando prendono di mira organizzazioni specifiche, per evitare di allertare i difensori e rendere così i bypass non più praticabili. In altre parole, Fastly rileva diverse firme JA4 di hacker che perseguono l'approccio su larga scala di "pan for gold" rispetto agli aggressori che sfruttano i bypass WAF.

Naturalmente, Fastly rileva questi tentativi di bypass per generare queste informazioni; riteniamo che anche la nostra mitigazione abbia contribuito al forte calo dei tentativi di bypass che abbiamo osservato dopo che gli hacker hanno cercato per la prima volta di sfruttarli.

Conclusione

La nostra guida rimane coerente: identifica e aggiorna le tue applicazioni React e Next.js il prima possibile, e applica protezioni proattive per prevenire i tentativi di attacco. La suite di prodotti per la sicurezza di Fastly, inclusi i nostri prodotti NGWAF e gestione dei bot, può aiutarti a fornirti il tempo necessario per applicare le patch.

Fastly continua a osservare come gli hacker evolvano le loro tecniche di sondaggio, scansione e sfruttamento delle vulnerabilità al mutare delle dinamiche di mercato. Qualsiasi organizzazione con app vulnerabili, indipendentemente dal settore o dalla regione, dovrebbe presumere che gli hacker stiano già sondando tali applicazioni e probabilmente cercando di sfruttarne le vulnerabilità. Dopo aver applicato le patch, è importante continuare a seguire gli aggiornamenti, poiché questo tipo di attacchi ad alto ROI tendono a generare ulteriori varianti e a stimolare i ricercatori di vulnerabilità a cercare altri bug sfruttabili in aree simili.

Come sempre, il nostro obiettivo, e quello di tutte le organizzazioni, dovrebbe essere quello di aumentare il costo degli attacchi per compromettere il ROI dei criminali informatici e degli Stati nazionali. Contatta Fastly all'indirizzo CVE-Alert@fastly.com se possiamo aiutarti a gestire il processo di patching o protezione delle tue applicazioni.