Fastly Adaptive Threat Engine

Fastly DDoS Protection は Adaptive Threat Engine を活用し、アプリケーションに対する DDoS 攻撃を自動的に検出して識別し、軽減します。

内容

分散型 DDoS 攻撃はアプリケーションや API を瞬時に機能不全に陥らせ、パフォーマンスの問題、運用コストの増加、またはダウンタイムを引き起こす可能性があります。Fastly DDoS Protection に搭載されている Adaptive Threat Engine は、分散型 DDoS 攻撃がが顧客や収益に影響を与える前に、自動的に検知・特定・緩和します。このエンジンは、攻撃を数秒で正確に軽減できる3つの基本原則に基づいて構築されています。

悪意のあるトラフィックを迅速かつ正確に検出することからすべてが始まる

誤検知の回避を優先し、緩和対策を安全に実行できるようにする

欺瞞的な防御戦略を採用し、攻撃者が利用できる情報を最小限に抑える

悪質なトラフィックを迅速かつ正確に検出

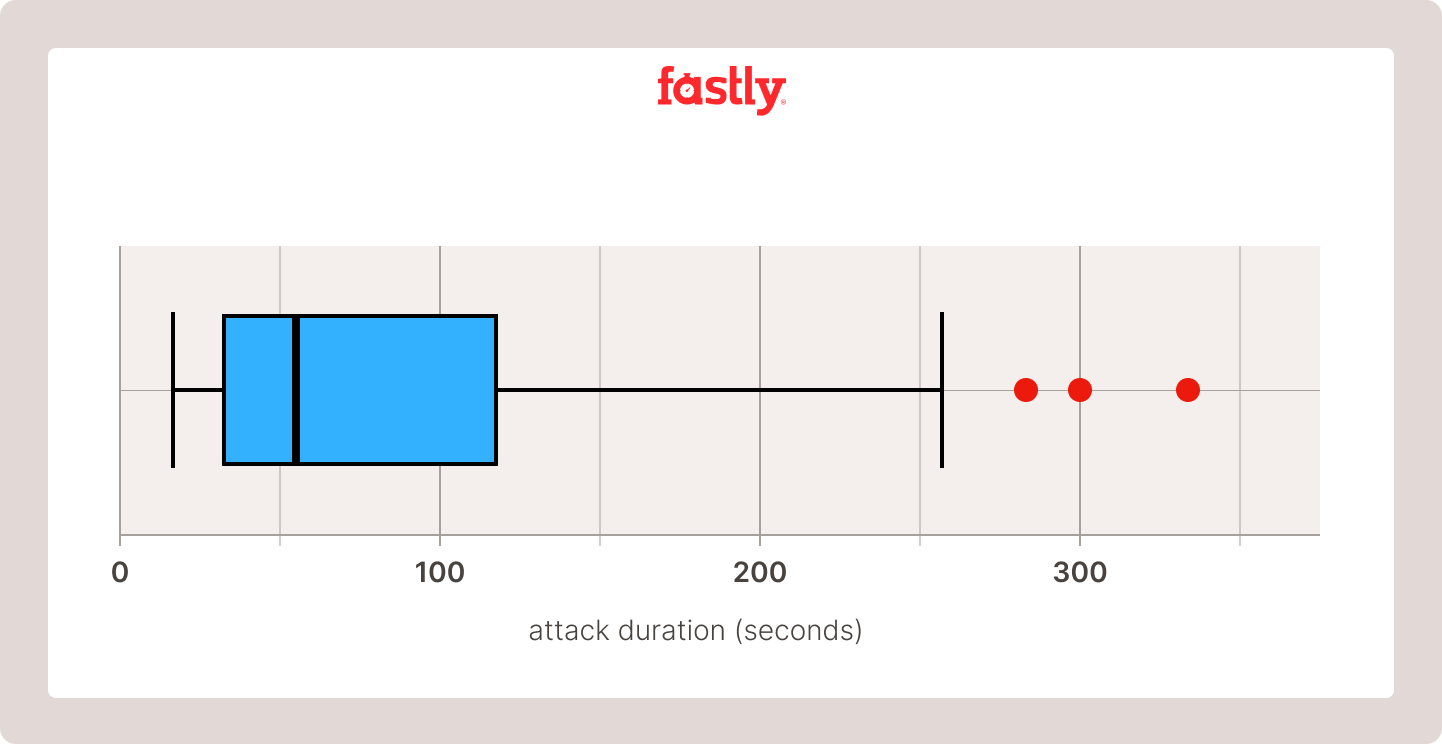

迅速な検知は、攻撃の影響を軽減する上で中核となる要素です。ほとんどの攻撃は、1秒あたりのリクエスト数 (RPS) が0から数百万、数億へと急激に増加し、1分以内に終了することも珍しくありません。90日以上に及ぶデータから Fastly が確認した攻撃を見ると、人間が攻撃に気付き、対応できるようになる前に攻撃が終わっているケースが多いことが分かります。(図1):

図1 : 観測された攻撃の持続時間 (秒)*

90%の攻撃で持続時間が150秒以下

50%の攻撃で持続時間が52秒未満

可能な限り迅速に軽減するために、Fastly DDoS Protection は Adaptive Threat Engine の処理と意思決定を、容量が少なく必然的にボトルネックとなる一元化された機能ではなく、グローバルエッジ全体で活用します。Fastly のソフトウェア定義ネットワークにより、専用のハードウェアやルーターなどの他のコンポーネントへの依存を排除できます。これにより、正当なトラフィックに影響を与えることなく迅速に処理、分析、診断し、効果的に対応するパワーと柔軟性が当社の Adaptive Threat Engine にもたらされます。

精度の高い検知

高度な攻撃は正当なトラフィックに紛れることが多いため、攻撃を識別してオーガニックトラフィックと区別することは容易ではありません。仮にチームが手動で攻撃を識別できたとしても、攻撃を軽減するために多くの負担 (時間、リソース、コンピューティング、ビジネスへの悪影響など) が強いられることになります。Adaptive Threat Engine は、攻撃を正確に検知するために2段階のアプローチを採用しています。各サービスに対して、総トラフィックスループッ��トおよび10以上の行動特性・クライアントベースの特性を対象とした、カスタムで継続的に更新されるベースラインを生成します。

トラフィック急増の性質とその特性を考慮することで、サービスが正当なトラフィックの流入を受けているのか、それとも攻撃を受けているのかを検知する際、エンジンは誤検知を最小限に抑えることができます。このアプローチにより、セールや繁忙期、バズ発生時などによる正規のトラフィックの急増は迅速に許容されますが、属性が通常分布を維持している場合は何の措置も取られません。

トラフィックレートと属性の両方がベースラインから大幅に逸脱した場合、Adaptive Threat Engine は、レイヤー3とレイヤー4のヘッダー、TLS情報、レイヤー7の詳細など、包括的な特性リストから、正確に攻撃者の ID を抽出します。これには、IP アドレス、ユーザーエージェント、TLS プロパティ、場所などが含まれます。インバウンドリクエストからメタデータを抽出し、攻撃に一致する要素を計算します。ほぼすべての攻撃には固有の特性があるため、このプロセスは、攻撃者を検出して攻撃を軽減するための最も正確で安全な方法です。精度を最大化するために、Adaptive Threat Enginehe は攻撃ごとにこのプロセスを繰り返し、偽陽性が発生しやすい他のソリューションのように長期にわたる静的ルールには依存しません。

さらに Adaptive Threat Engine はモジュール型システム上に構築されているため、新種の攻撃が発見されても、それに対処するのに新しいメカニズムを一から開発する必要がなく、検出機能と防御機能を素早く強化することが可能です。Rapid Reset 攻撃のような新しい攻撃を受けた場合、Fastly は新しい関数を検出とレスポンスのモジュールに追加し、新種の攻撃にも驚くほど短時間で対処します。

何よりも、DDoS 攻撃を迅速かつ正確に検出して自動的に軽減するため、DDoS 攻撃の発生を心配する必要がなくなります。

安全な緩和策

自動化されたシステムには、誤検知が発生し、正当なトラフィックがブロックされるリスクがつきものです。自動化されたシステム単独、または人為的エラーとの組み合わせにより、長い間システム停止が発生してきましたが、ポリシーが緩すぎると、実際の攻撃を見逃してしまいます。

迅速な検出と正確なシグネチャ抽出を基盤とする Adaptive Threat Engine により、正当なトラフィックに影響を与えることのない安全な緩和機能を実装できます。この緩和機能は常時オンの状態にあり、徹底的な検証とコードレビューのプロセスを経ているため、影響はなく常に安全であると見なされます。例えば、国コードのように偽陽性が起こりやすい単一の属性に対するルール作成を防ぐための組み込みのコントロールがあります。さらに、エンジンは複数の同期攻撃によって圧倒されることはなく、複数の攻撃を同時に軽減できるため、どのような攻撃を受けてもサービスのパフォーマンスと可用性が維持されます。最後に、Adaptive Threat Engine は通常のトラフィックの複数のサンプルを継続的に更新して保持し、適用されるルールをそれらと比較します。意図したルールと重複するトラフィックが多すぎる場合、ルールは公開されません。

欺瞞的防御策

DDoS 攻撃において、情報は力です。攻撃者はネットワークに関する知識や以前の攻撃から得たインサイトを参考に、次の攻撃の実行方法を決定します。これは常に進化し続ける猫とネズミのゲームに似ています。攻撃者から情報を隠すと、攻撃方法を変更する必要性や、どのように変化させるべきかを判断するのに、攻撃者はより多くの労力を費やすことになります。プラットフォームの大半は攻撃を検知すると、迅速に応答して攻撃者の接続を切断するか、または別の方法でプラットフォームへのアクセスを拒否します。これにより、攻撃者は自分の攻撃が特定され、同じアプローチを再度試みた場合、より簡単に特定され、ブロックされてしまうことに気づきます。そのため Adaptive Threat Engine は攻撃者に送り返されるあらゆるタイプの情報を、意図的に最小限に抑えます。

Adaptive Threat Engine の仕組み

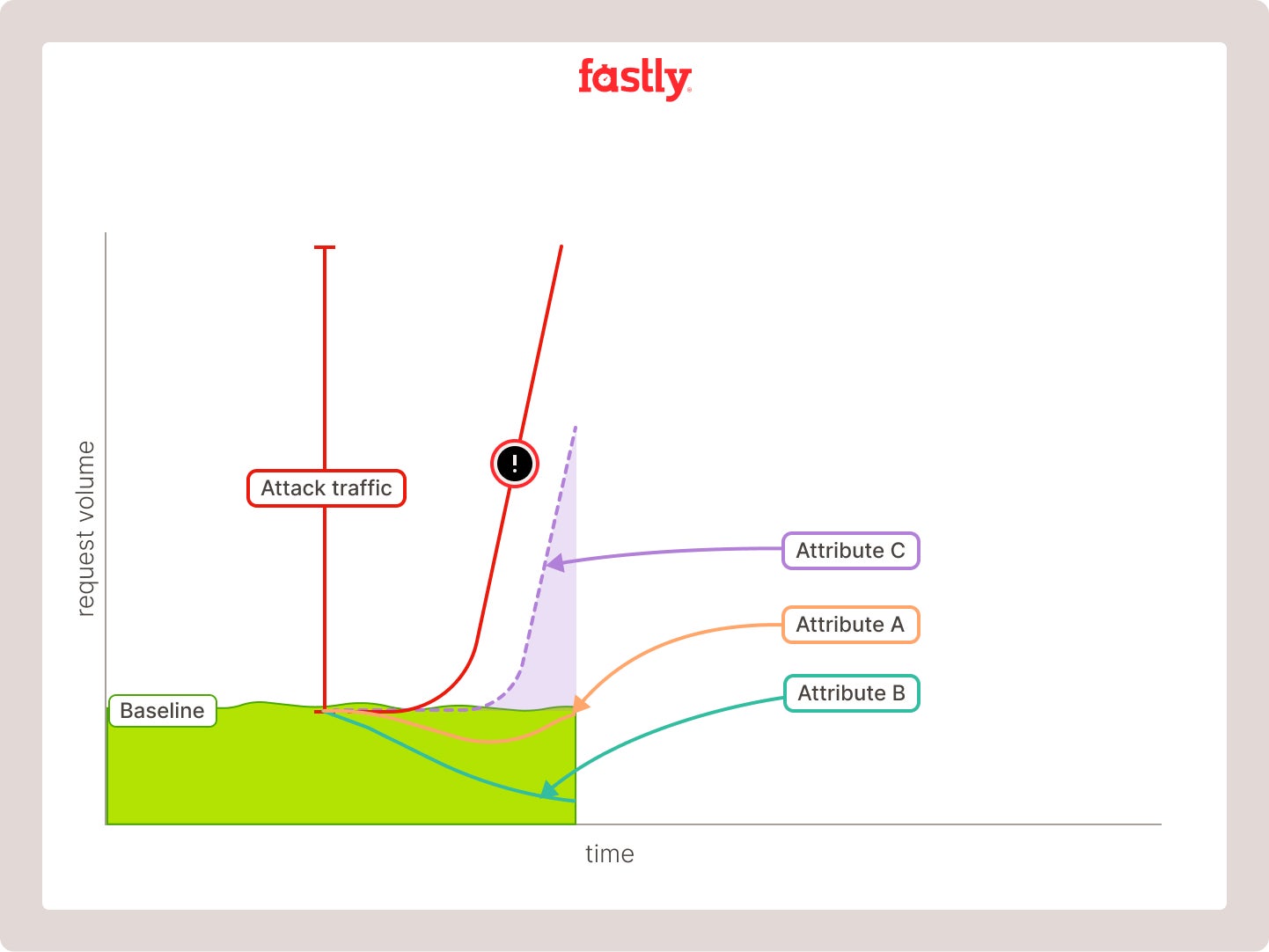

以下は、Fastly のお客様に対する DDoS 攻撃を Adaptive Threat Engine によって検出、識別、軽減するプロセスを簡略化した例です。Adaptive Threat Engine は、トラフィックパターンとその特性が異常に急増していないか、常にお客様のトラフィックを監視します (図2)。

図2 : サンプル攻撃の検知

攻撃が検知されると、Adaptive Threat Engineは、攻撃カーブに最も合致する属性を見つけるまで、ミリ秒単位で個々の属性をテストします(画像3)。

図3 : 個々の属性の検証

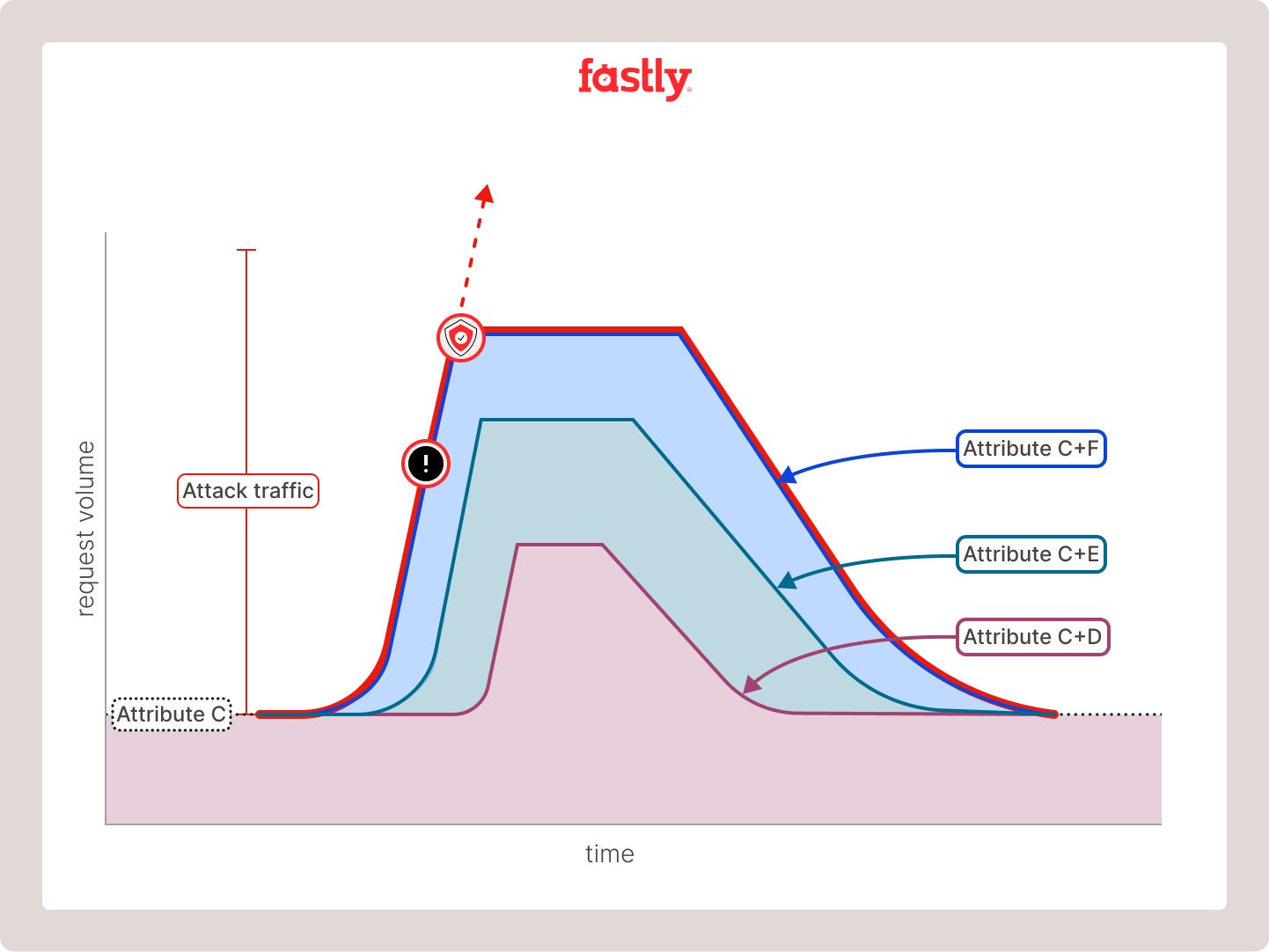

エンジンは、攻撃曲線に最も一致する最初の属性を見つけるとすぐにプロセスを繰り返し、別の特性を組み合わせて攻撃トラフィックの増加をより正確に示す方程式を構築します。方程式に特性が追加されるたびに、モデルをさらに改善するために必要な自由度は減少します。このプロセスは、Adaptive Threat Engine が攻撃トラフィックの増加に一致する一意の方程式を作成し、攻撃者固有の ID を確実にブロックするまで継続されます (図4)。

図4 : 属性セットの検証

このようなプロセスは計算負荷が高いように思われるかもしれませんが、Fastly のグローバルエッジのパワーとスピードにより、検出、識別、緩和が数秒で実行されます。この例は単一の攻撃でしたが、異なる悪意のあるアクターによる複数の標的型攻撃に対しても同時に防御できます。

Adaptive Threat Engine のルールの詳細

Fastly DDoS Protection は、攻撃を軽減するためにエンジンが自動的に作成するすべてのルールに可視性を提供します。各ルールには、ブロックする特性と影響を受けるトラフィックの概要が含まれています (画像5)。

画像5 : Adaptive Threat Engine のルールの例

この情報を活用すれば、組織は迅速にルールの有効性を検証できます。上記の例をご覧ください。このルールは、大手小売組織への攻撃を軽減するために数秒でビルドされました。軽減策の有効性に自信を持てる理由は以下の通りです。

単一の IP から発生したリクエストの急増と多様性の拡大により、Fastly DDoS Protection がこの動作を DDoS 攻撃として検知した

意図されたルールは、トラフィックサンプルと重複しなかった

調査の結果、User-Agent は、サイバー攻撃者が使用する既知の列挙ツールであることが判明した

調査の結果、この顧客にはターゲットとしていたパスが存在しないことが判明した

調査の結果、余剰攻撃トラフィックのすべてが、通常組織がエンドユーザーを受け入れていない単一の国からのものであった

各ルールには編集可能なステータスが設定されており、チームは自社の防御方針に合わせて調整できます。もしビジネス上の事情に基づいて特定のルールを許可すべきと判断された場合は、運用担当者がその挙動を容易に変更できます。この柔軟性が役立つのは、たとえば製品を導入したばかりで一時的にログ記録モードで運用している場合に、個別のルールをブロックに切り替えるときや、テスト目的で一時的に大量のトラフィックを許可しなければならない場合などです。

他の競合ソリューションは、時間の経過とともにエラーを起こしやすい静的ルールを使用してミリ秒単位でブロックする機能を普及させていますが (特に攻撃者による AI の使用増加により)、Fastly DDoS Protection は、このレベルの精度、可視性、設定性を備えたカスタムルールを個別に構築します。これにより、お客様は保護されていることを実感して安心することができます。

Fastly DDoS Protection で自動的に攻撃を軽減

DDoS 攻撃の巧妙さと頻度が高まり続ける中、複雑なソリューションや手動のソリューションでは効果的に対処することが不可能です。Fastly DDoS Protection の Adaptive Threat Engine は、アプリや API を標的とする分散型 DDoS 攻撃を正確に検出、識別、軽減します。チューニングを必要とせずに数秒で攻撃を軽減するため、チームが効果的なを確保するためにリソースを費やす必要がなくなり、攻撃によるパフォーマンスや可用性への影響をエンドユーザーが感じることもなくなります。Fastly DDoS Protection がアプリケーションに対する DDoS 攻撃の影響を自動的に軽減する方法について詳しくはお問い合わせください。

**攻撃期間のデータは、2023年7月1日から2023年10月12日にかけて発生した Fastly ネットワークへのイングレスリクエストを確認して収集しました。攻撃の開始は予想されるベースラインから30%の増加が検出された際に登録され、トラフィックが予想されるレベルに戻った際に終了したと判断しました。このデータセットからは、既知のオーガニックトラフィックのスパイクと負荷テストを除外しました。