Wenn Sie an der Black Hat 2025 Konferenz in Las Vegas teilnehmen, verpassen Sie nicht Ihre Chance, einen ersten Blick auf eine unserer neuesten Sicherheitsinnovationen zu werfen. Sie dreht sich darum, Angreifer zum Weinen zu bringen.

Wir erweitern die Sicherheitswerkzeuge unserer Kunden um ausgefeiltere Abwehrtechniken und sorgen gleichzeitig dafür, dass die Nutzung so einfach wie bisher bleibt. Die Fastly Next-Gen WAF geht über das herkömmliche Block/Allow-Paradigma für Web Application Firewalls hinaus.

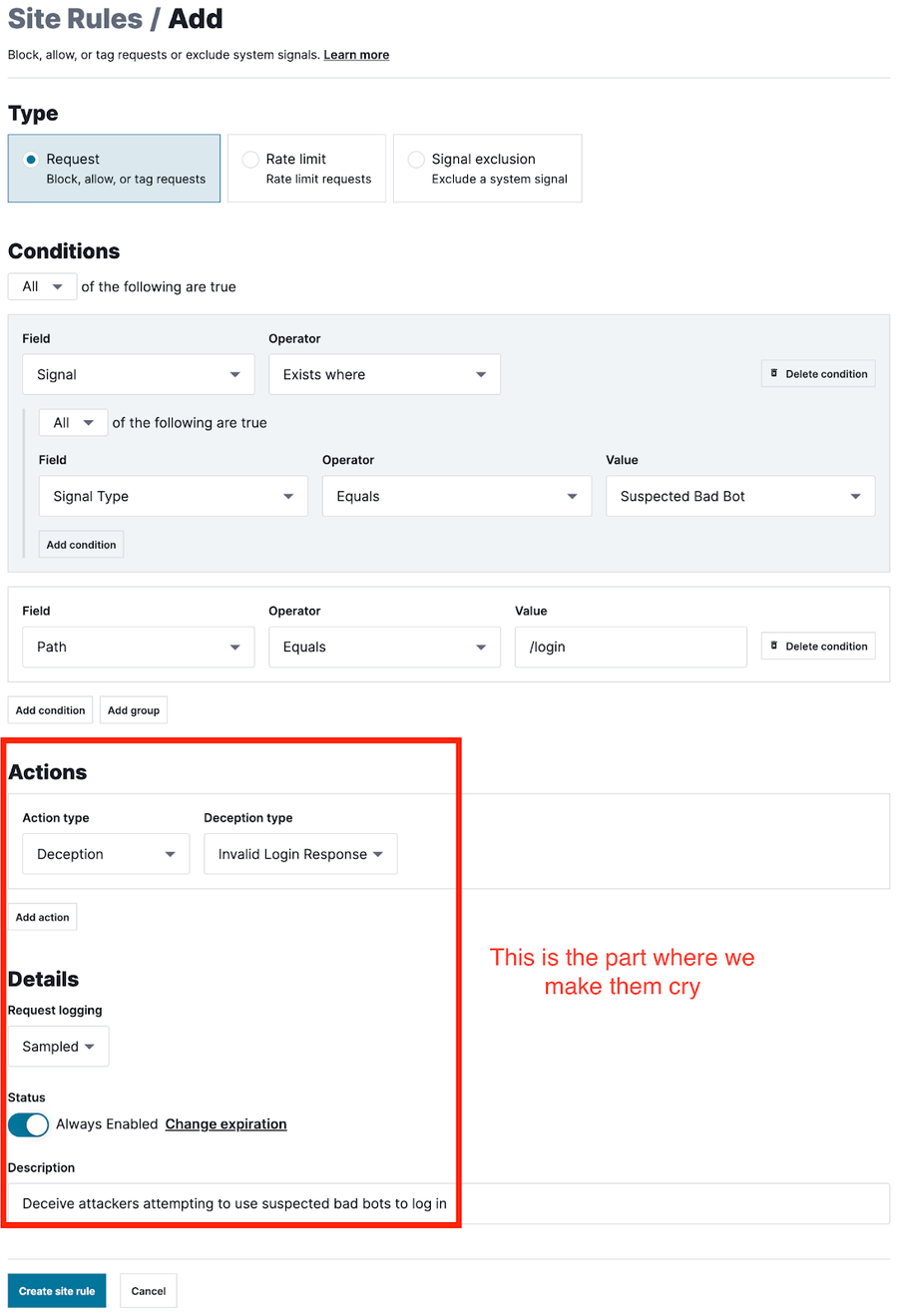

Wir führen innerhalb der Next-Gen WAF einen neuen Aktionstyp namens „Täuschung“ ein, der es unseren Kunden ermöglicht, Cyber-Angreifer und Bot-Betreiber zu täuschen. Das hilft unseren Kunden, einen häufigen Angriffsvektor, Account-Übernahme (ATO), auf eine neue, einzigartige Art und Weise zu bekämpfen – ohne dass der Kunde über die Aktion hinaus weitere Einrichtungs- oder Wartungsmaßnahmen durchführen muss!

Bei dieser neuen Vorgehensweise geht der Angreifer davon aus, dass seine kompromittierten Anmeldeinformationen ungültig sind, und nicht davon, dass sie erkannt und zurückverfolgt wurden. Er verschwendet also Zeit und Ressourcen, stellt seine eigenen Tools in Frage und wird dann erwischt, ohne es zu wissen. Das Ziel ist es, den Angreifer so zu frustrieren, dass er aufgibt und sich ein anderes Ziel sucht, aber nicht ohne vorher gefasst zu werden.

(Abbildung 1: Konfiguration)

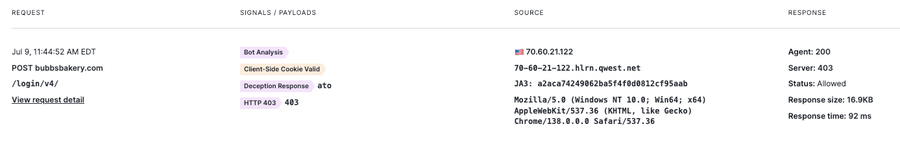

Immer wenn eine Regel mit dieser Aktion ausgelöst wird, generiert die Next-Gen WAF ein Signal, das eine Täuschungsantwort anzeigt.

(Abbildung 2: Anfrage und Signale)

Diese neue Maßnahme hilft dabei, den Spieß umzudrehen, indem die Neugier und Hartnäckigkeit der Angreifer gegen sie selbst eingesetzt werden. Sie stärkt die Schutzposition unserer WAF-Kunden erheblich und bietet eine kontinuierliche Feedback-Schleife, die intelligentere und anpassungsfähigere Sicherheitsmaßnahmen fördert.

Das Wichtigste zuerst: Was ist Täuschung?

Täuschung in der Cybersicherheit ist kein neues Konzept. Sie wurde im Laufe der Geschichte in vielen Kontexten und Anwendungsfällen erfolgreich implementiert, insbesondere in der Kriegsführung. Sie lehnt sich auch an gängige Merkmale in der Natur wie Tarnung und Mimikry an: Stellen Sie sich eine Stabheuschrecke oder eine harmlose Schlange vor, die ein ähnliches gebändertes Muster wie eine giftige Schlange hat.

Ein klassisches Beispiel sowohl in der Geschichte als auch in der Sicherheit ist das Trojanische Pferd, von dem ein gängiger Cyberangriffsvektor seinen Namen ableitet. Täuschung kann sehr einfach sein, etwa indem man einen doppelten Anwendungsserver mit Schwachstellen betreibt, um einen Angreifer von der Realität abzulenken. Sie kann aber auch komplex sein und einen Angreifer so weit täuschen, dass er kaum noch weiß, was echt und was falsch ist.

Anstatt den Zugriff auf eine Ressource einfach zu verweigern, beinhaltet Täuschung die subtile und strategische Umleitung potenzieller Angreifer mit sorgfältig ausgearbeiteten Fehlinformationen oder simulierten Verhaltensweisen. Täuschung führt bei Cyberangreifern zu Verwirrung, Reibung und Frustration, was oft dazu führt, dass sie ihre Angriffe beenden und zu leichteren Zielen übergehen. Sie kann Angreifer auch in falscher Sicherheit wiegen, was sie dazu bringt, durch ihr beobachtetes Verhalten innerhalb eines täuschenden Systems verwertbare Informationen preiszugeben.

Manche halten „irreführende“ Praktiken für moralisch fragwürdig oder sogar für unvereinbar mit den Werten ihres Unternehmens. Doch die Forschung hat immer wieder bewiesen, dass diese Techniken wirksam sind und verantwortungsvoll als „Störfaktor“ eingesetzt werden können, um Angreifer daran zu hindern, ihre eigenen unethischen Ziele zu erreichen. Mit anderen Worten: Es gab noch nie einen besseren Zeitpunkt, um Feuer mit Feuer zu bekämpfen.

Das Problem: Angreifer sind nicht dumm

Viele Menschen denken bei Täuschung an eine Honeypot-Infrastruktur, bei der eine Kopie eines Systems erstellt wird, auf die Angreifer anstelle des echten Systems abzielen. Dies kann bedeuten, dass zusätzliche Instanzen von Anwendungsservern gestartet oder sogar eine gesamte parallele Netzwerkinfrastruktur betrieben werden müssen. Diese Techniken werden seit Jahrzehnten eingesetzt und können sehr effektiv sein, sind jedoch ressourcenintensiv, komplex in der Verwaltung und auch mit Risiken verbunden.

Eine weitere Form der Täuschung könnte darin bestehen, „vorzugeben, dass Ihre Anwendung sicherer ist, als sie tatsächlich ist“ – stellen Sie sich vor, Sie installieren eine gefälschte Überwachungskamera vor Ihrer Tür, oder denken Sie an Vögel, die ihr Gefieder aufplustern, um sich angesichts einer Bedrohung größer zu machen. Diese Methoden sind gut etabliert und in der Praxis erprobt (insbesondere von den Vögeln!).

Aber was ist das Problem mit einer bewährten Methode? Genau das, was Sie vielleicht denken. Die Angreifer sind schlau – sie wissen alles über Honeypots und andere traditionelle Formen der Täuschung, und sie sind auf der Suche nach solchen Taktiken. Sie wissen, dass die Sicherheitskamera über Ihrer Tür wahrscheinlich eine Fälschung ist.

Die Lösung: Angreifer zum Weinen bringen

Um mit den sich entwickelnden Angriffsmethoden Schritt zu halten, muss sich auch die Täuschung weiterentwickeln. Um das Verhalten von Angreifern zu verstehen, muss man zunächst verstehen, wie Menschen lernen, sich verhalten und Entscheidungen treffen. Da Angreifer Menschen sind und automatisierte Angriffe von Menschen konzipiert und gestartet werden, können wir Prinzipien anwenden, die wir aus dem menschlichen Verhalten gelernt haben, um uns zu wehren.

Kehren wir zum Beispiel einer Web Application Firewall zurück. Die herkömmliche WAF-Blockierung ist ein Katz-und-Maus-Spiel: Ein Angreifer versucht einzudringen, und die WAF erkennt die Anforderung und blockiert sie. Wenn eine Anfrage von der WAF blockiert wird, erkennt der Angreifer, dass er entdeckt wurde, und kann sofort damit beginnen, seine Methoden anzupassen, um Abwehrmaßnahmen zu umgehen. Täuschung ändert die Regeln dieses Spiels, indem sie es verwirrender und schwieriger zu adaptieren macht.

Sehen wir uns nun die Täuschung in der Next-Gen WAF an. Anstatt während eines Account-Übernahmeangriffs blockiert zu werden, denkt der Angreifer einfach, dass seine gestohlenen Zugangsdaten nicht funktionieren – was ihn verwirrt und frustriert, da er wahrscheinlich echtes Geld für diese Zugangsdaten bezahlt und erwartet hat, dass sie funktionieren. Aber in Wirklichkeit wurde ihm der Zugang verweigert, er wurde als Angreifer erkannt und entlarvt und ausgetrickst, und er hat keine Ahnung davon. Diese Täuschung lässt Angreifer an ihren eigenen Methoden zweifeln, verschwendet ihre Ressourcen und ermutigt sie hoffentlich, aufzugeben und es anderswo zu versuchen.

Aber noch wichtiger ist, dass diese Taktik eine echte mentale Belastung für den Angreifer darstellt, was verständlicherweise zur Folge hat, dass er schlecht gelaunt wird. Anders ausgedrückt: Durch die Verlangsamung der Angreifer steigen deren Opportunitätskosten. Mit Angriffen sind echte Infrastruktur- und Arbeitskosten verbunden, die sich aus der Auswahl der Ziele, dem Starten des Angriffs, der Durchführung und der Bestimmung des geeigneten Zeitpunkts zum Beenden der Kampagne ergeben. Zusätzliche Reibung in diesem Prozess kostet Angreifer echtes Geld, Zeit und Mühe – und der strategische Einsatz von Täuschungsmanövern, um Angreifer zum Weinen zu bringen, kann ihr Verhalten direkt beeinflussen.

Cyberkriminalität ist ein Geschäft mit einer Gewinn- und Verlustrechnung wie jedes andere. Durch die Einführung von Reibung, Unsicherheit und vergeblicher Mühe wirkt sich unsere Täuschungsmaßnahme direkt auf ihren Gewinn aus. Dadurch wird der erwartete Return on Investment zu einem Nettoverlust und Ihr Unternehmen wird zu einem unrentablen Ziel.

Tiefer in die Täuschung eintauchen

Wie ausgeklügelt kann das werden? Die Möglichkeiten sind endlos. Täuschung kann dazu verwendet werden, sogenannte „Täuschungsumgebungen“ zu schaffen – dabei wird der Angreifer in eine Art Spiegelkabinett versetzt, das so komplex und raffiniert ist, dass er nicht mehr weiß, wo oben und unten ist und ob er seinem eigenen Urteilsvermögen noch trauen kann.

Dabei handelt es sich um isolierte Replikatumgebungen, die voll funktionsfähige, komplette Systeme enthalten, die vollständig darauf ausgelegt sind, Angreifer anzuziehen, in die Irre zu führen und zu beobachten. Durch die Verfolgung des Angreiferverhaltens in Täuschungsumgebungen kann so die „Angriffs-Observability“ freigeschaltt werden. Ähnlich wie bei herkömmlichen Observability-Methoden das Verständnis des tatsächlichen Verhaltens von Systemen und Anwendungen im Vergleich zum Basiswert ihres „Sollverhaltens“ im Vordergrund steht, hilft die Angriffs-Observability Systembesitzern dabei, ihre Annahmen über das Verhalten von Angreifern anhand realer Daten und Erkenntnisse zu bestätigen, um sowohl Entscheidungen in Echtzeit zu treffen als auch Systemdesigns und Abwehrmaßnahmen zu verbessern und so böswilliges Verhalten zu verhindern.

Täuschung kann tiefgründige Einblicke in aktuelle und sich entwickelnde Angriffsmethoden bieten. Während Angreifer mit einer Täuschungsumgebung interagieren, werden ihre Handlungen, Techniken und Ziele sorgfältig aufgezeichnet und analysiert, ohne dass tatsächliche Schwachstellen offengelegt oder Risiken eingegangen werden. Diese Informationen können Systembesitzern dabei helfen, die Taktiken ihrer Gegner zu verstehen, ihre Abwehrmaßnahmen proaktiv zu verstärken und robustere Verteidigungsstrategien zu entwickeln.

Einfach ausgedrückt: Wenn ein Angreifer nicht weiß, dass er getäuscht wird, wird er sich auf eine Weise verhalten, die nützliche Erkenntnisse darüber liefern kann, wie aktuelle und zukünftige Angriffe in Echtzeit geplant, gestartet und angepasst werden.

„Durch die Nutzung moderner Infrastruktur und Systemdesign-Expertise können Software-Entwicklerteams Täuschungstaktiken anwenden, die für Sicherheitsspezialisten weitgehend unzugänglich sind. Die Entwicklerteams sind nun bereit – mit Unterstützung durch Fortschritte in der Datenverarbeitung – deutlich erfolgreichere Besitzer von Täuschungssystemen zu werden“ (Shortridge & Petrich, 2021)

Machen Sie sich bereit, zu verblüffen

Wir freuen uns sehr, Ihnen die neuen Täuschungsfunktionen für die Fastly Next-Gen WAF vorstellen zu können. Diese lassen sich von unseren Kunden einfach und unkompliziert in die Produkte und Regeln integrieren, die sie bereits heute entwickeln und verwenden. Zukünftige Releases werden die Täuschungsfunktionen auf andere Angriffstypen und andere Sicherheitsprodukte von Fastly ausweiten.

Unsere Vision ist es, Täuschungstechnologie in alle unsere neuen und bestehenden Sicherheitsprodukte einzubetten, um eine durchgängige Angreiferverfolgung in Ihren Produktivumgebungen zu ermöglichen. Wir helfen Ihnen, Angreifer zu verunsichern und ihnen eine Kostprobe ihrer eigenen Medizin zu geben.

Fastly ist auf der Black Hat USA 2025 – einer der größten Bühnen für Sicherheitsinnovationen und -einblicke – am Stand #2661 vertreten. Besuchen Sie uns vom 6. bis 7. August, wenn wir zeigen, wie die Edge-Cloud-Plattform und die Next-Gen WAF von Fastly Unternehmen helfen, schnell, sicher und widerstandsfähig zu bleiben.

Sie haben es dieses Jahr nicht zur Black Hat geschafft? Keine Sorge! Chatten Sie mit unserem Team von Sicherheitsexperten für eine personalisierte Demo, um zu erfahren, was Fastly für Sie tun kann.