オンラインショッピングの繁忙期にあたる感謝祭の週末、売り上げ目標を掲げるチームが販売数の急増を歓迎する一方で、オンライントラフィックの高まる波には脅威が潜んでいます。そこで、この期間における脅威の状況をより広く理解するため、特にコマースサイトに焦点を当てながら、「サイバー5」の週末 (感謝祭からサイバーマンデーにかけての5日間) に観測された攻撃アクティビティを分析しました。コマース業界にとって一年で最大の繁忙期にあたるこの時期に、消費者の行動と攻撃アクティビティがどのように交差しているかを調べることで、広く蔓延している脅威を特定しながらセキュリティリスクの細やかなダイナミクスを明らかにしたいと考えたのです。

分析結果から得られた主なインサイト

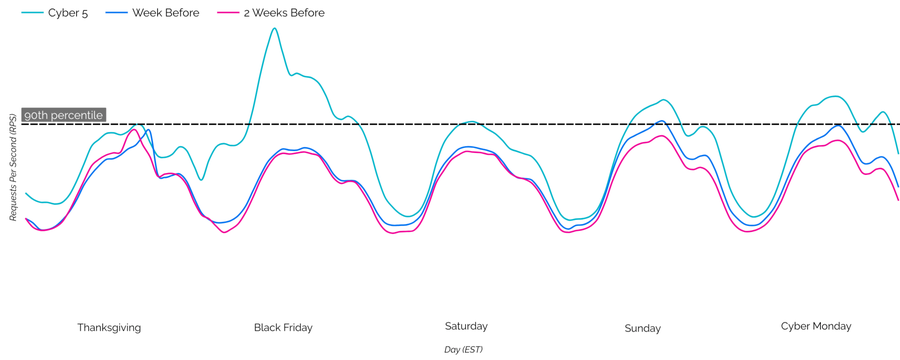

ブラックフライデーが繁忙期をリード : ブラックフライデーに CDN トラフィックに大きなスパイクが発生し、期間中最も多くのトラフィックが観測されました。1週間前に比べてトラフィック量が10%以上増え、ピーク時には50%以上の急増が見られました。

Web 攻撃の状況 : 上位100コマース企業のデータを昨年と比較したところ、攻撃量に60%の増加が見られました。また、攻撃のピークは2022年は木曜日でしたが、2023年は日曜日でした。

匿名の IP トラフィック : 約80%の攻撃トラフィックが匿名の IP アドレスから発信されていました。これらには、TOR ネットワークやプロキシ、VPN、リレー、ホスティングプロバイダー経由のトラフィックが含まれます。

レイヤー7 の DDoS 攻撃パターン : この期間全体にわたり、レイヤー7の DDoS 攻撃 (分散型サービス妨害攻撃) に明らかな増加が見られ、特にブラックフライデーとサイバーマンデーにスパイクが観測されました。

ブラックフライデーが繁忙期をリード

サイバー5の数週間前からセールを開始する企業が増えていることから、この期間には従来のようなトラフィックの増加は見られないのではないかと思われていました。この予想の答えは、すぐに明らかになりました。その前の週と比較して平均10%のトラフィック増加が観測されたのです。特にブラックフライデーではピーク時に CDN トラフィックが50%以上も急増し、サイバー5の期間中、最多のトラフィック量を記録しました。サイバーマンデーにもトラフィックの増加が見られましたが、観測された全体的なトラフィックパターンとそれほど大差はありませんでした。

Web 攻撃の状況

Fastly の Next-Gen WAF (NG-WAF) から取得したシグナルデータ</u>を基に分析を行ったところ、前の週に比べて Web 攻撃の試行に平均20%の増加が見られました。興味深いことに、攻撃の増加が最も著しかったのはブラックフライデーでもサイバーマンデーでもなく、土曜日から日曜日にかけてでした。この2日間のピーク時の攻撃量は前の週よりも90%以上、上回りました (図2を参照)。

Cyber 5 の週のデータをさらに詳しく分析したところ、5つの最も一般的な種類の Web 攻撃がこの期間に観測されました。具体的には、クロスサイトスクリプティング (XSS)、SQL インジェクション (SQLi)、トラバーサル、コマンド実行 (CMDEXE)、Log4j の脆弱性を悪用したエクスプロイト (LOG4J) です。注目すべきポイントは、土曜日から日曜日にかけて大量のトラバーサル攻撃と XSS 攻撃の試行が発生していた点です (図3を参照)。

上位100コマース企業のデータを昨年と比較したところ、攻撃の量に60%の増加が見られました。また、攻撃の分散パターンも大きく変化していることが確認されました。2022年に最も多くの攻撃が観測されたのは感謝祭の日でしたが、2023年では日曜日に攻撃がピークに達し、前年の日曜日に比べて15%の増加が見られました。

匿名の IP トラフィック

IPInfo</u> のデータセットを利用して攻撃トラフィックをエンリッチ化したところ、この5日間に発生した攻撃のおよそ80%が匿名の IP アドレスから発信されていました。このようなトラフィックには、TOR ネットワークやプロキシ、VPN、リレー、ホスティングプロバイダーを経由するのものが含まれ、これらを利用してトラフィックのトンネルを作成し、本当の IP アドレスをマスキングすることが可能です。

匿名の IP アドレスから発信されたトラフィックを自律システム番号 (ASN) 別に調べたところ、約55%が Digital Ocean から発信されており、攻撃の70%以上が米国内で発生していました。

このようなインサイトは、悪意のあるアクティビティをわかりづらくするために匿名化するサービスを利用するセキュリティ脅威の追跡と管理における難しさを浮き彫りにしています。

レイヤー7 の DDoS 攻撃パターン

ブラックフライデーとサイバーマンデーに、レイヤー7の DDoS イベントの大幅な増加が観測されました。さらに、NG-WAF 攻撃データと比較すると、土曜日と日曜日に観測された攻撃トラフィックのピーク期間は、これらの DDoS イベントと一致していません。これは、「DDoS 攻撃はエクスプロイト攻撃の隠れみのとして利用される」という見解とは異なります。

全体的にこれらのイベントの発信元は分散しており、上位の AS ソースはほぼ同じ割合を占めています。DDoS イベントの発信元として安い VPS プロバイダーが大きな割合を占めることが予想されましたが、データによると、VPS プロバイダーと一般家庭向け ISP の間でより分散される傾向にあることがわかりました。

一方、このような均一な分散は DDoS イベントの発信元の国については見られず、上位10か国の中でインドネシアが16%を占め、他を大きく引き離していました。Shodan</u> のデータが示すように、インドネシアが MikroTik ルーターの使用数で世界トップのひとつであることを踏まえると、この結果は驚くに値しません。

MikroTik ルーターは一般的に広く使用されており、ボットネット</u>によく悪用されるためです。攻撃者はこのルーターの脆弱性を悪用してボットネットに組み込み、ボットネットトラフィックの真の発信元を隠すためのプロキシとして操るのです。Fastly の Customer Security Operation Center (CSOC) チームの分析でも、MikroTik ルーターで構成されるボットネットが DDoS 攻撃の一般的な発信元であることが確認されています。

推奨事項

リスクの高い時期に備える : モニタリングの強化、WAF ルールの更新、既知の脆弱性へのパッチ適用、定期的なレジリエンステスト、カオステストの実施などをお勧めします。さらに詳しいガイダンスについては、Fastly のブログ記事「ブラックフライデーに役立つマネージドセキュリティのアドバイス</u>」をご覧ください。

エッジレート制限の活用 : レート制限</u>により、DDoS 攻撃中に発生するトラフィックスパイクをコントロールしやすくなります。特にレート制限のしきい値に段階的なアプローチを採用することをお勧めします。例えば、認証ページや検索ページ、その他のリソース集約的なエンドポイントなど、機密性の高いパスでは、より厳格なしきい値を適用します。

匿名のソース IP アドレスをコントロール : 匿名のソース IP アドレスの存在を利用してオンデマンドでセキュリティポリシーをエンリッチ化し、攻撃者の先手を打つ防御対策が可能になります。特に匿名の IP アドレスが多数検出された場合、ログイン試行の増加のモニタリングやしきい値ベースのアクションなど、より厳格なコントロールを実施することをお勧めします。