React2Shell は、世界中の企業に影響を与え続けています。ここでは、Fastly が観測している状況と、脆弱なアプリケーションを直ちに特定して修正することを含め、企業が取るべき対応について説明します。

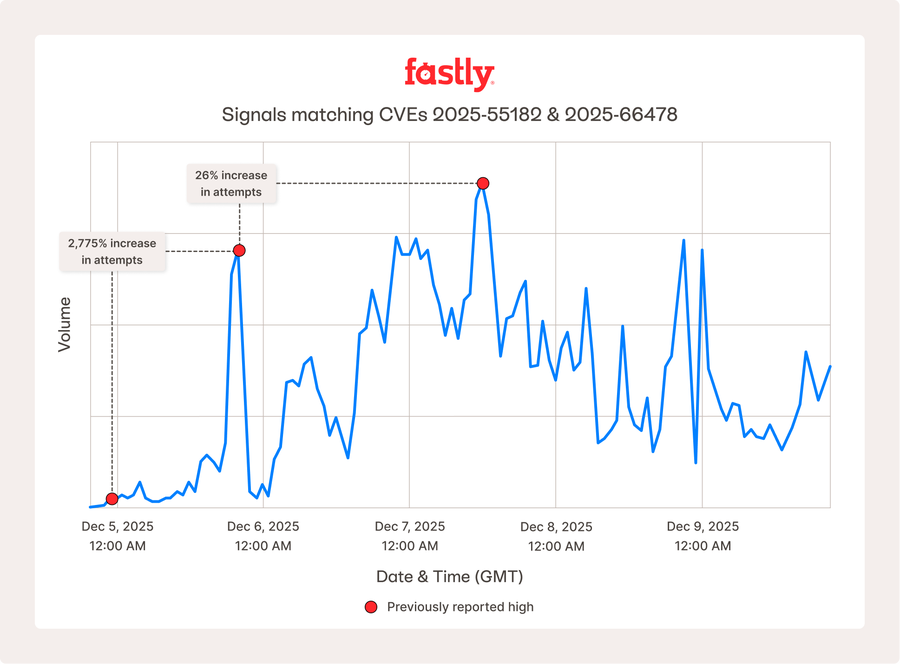

Fastly は、12月5日 (金) の前回のアップデート以降、週末を通して、グローバルネットワーク全体で大量かつ継続的な React2Shell アクティビティを確認し続けています。この不安定な状況をお客様および広範なコミュニティが自信を持って乗り切れるよう、現在確認している業界別および地理的なトレンドに基づく追加のインテリジェンスを共有します。

繰り返しになりますが、現時点で最も重要な対策は、CVE-2025-55182 に対して脆弱な React または Next.js アプリケーションを特定し、アップグレードすることです。Fastly の NGWAF や Bot Management を含むセキュリティプロダクトスイートは、パッチを適用するまでの猶予を確保する助けにはなりますが、パッチ適用の代替にはなりません。Fastly によるパッチ適用プロセスの支援が必要な場合は、CVE-Alert@fastly.com までご連絡ください。

React2Shell が企業にとって重要な理由

React2Shell は、攻撃者にとってスケーリングが簡単で、かつ目標を容易に達成できるため、例外的な「今すぐパッチ適用すべき」脆弱性です。以前にも述べたとおり、組織は脆弱性への対応優先度を判断する際に、以下の点を評価する必要があります。

攻撃の自動化とスケーリングがどれくらい簡単か?

攻撃者の目的達成までにどれだけのステップが必要か?

React2Shell の場合、攻撃者は公開されている多数の PoC (概念実証) のいずれかを利用して、この脆弱性を大規模に武器化できます。つまり、調査から実際の悪用までを、ほとんど労力をかけずに容易に自動化できるのです。

さらに React2Shell は、認証前にリモートでコードを実行できてしまう脆弱性であり、攻撃者は脆弱なアプリケーションサーバーに対して「ワンステップ」で任意のコントロールを獲得することができます。脆弱性を持つのがアプリケーションサーバーの場合、攻撃者は React2Shell を悪用して即座に、機密データの流出、重要な認証キーの窃取、セルフサービスロジックを含む設定ファイルの改変、あるいは高コストな暗号資産マイニングツールの実行など、多様な被害を引き起こすことが可能です。

要するに、これは極めて重大な脆弱性です。攻撃者は React2Shell を簡単に利用して、収益を妨害し、顧客データのセキュリティを侵害し、運用コストの効率を破壊することができます。その武器化の容易さとビジネスへの影響を踏まえると、企業は直ちにパッチ適用を最優先事項とすべきでしょう。

React2Shell の標的となる業界

Fastly は、React2Shell のアクティビティにおいて、調査/スキャンから実際の悪用の試みまで、非常に幅広い業界が標的となっていることを引き続き確認しています。現時点では、影響を受けていない業界は存在しないと考えています。サイバー犯罪者は「規模の経済」のアプローチを採用し、悪意ある計画を実行するために広範囲にわたって悪用を試みているようです。たとえば、一部の攻撃者は next-action ヘッダーに SQL インジェクション (SQLi) を混在させ、あらゆる場所に多様な攻撃ペイロードをばらまき、どれが成功するかを試しています。

Fastly は、さまざまな業界 (以下のインフォグラフィックに示されている業界を含むがこれらに限定されない) に影響を与える React2Shell アクティビティを記録しています。

また、最も標的とされている業界と、アプリケーション内に機密性の高い金融データ、またはその他の価値の高い機密データを保有している可能性が高い業界との間に、一定の相関関係があることも確認しています。

私たちのデータによると、プラットフォームを提供する組織は特に標的とされやすく、これらのプラットフォームは多くの場合、特定の業界向けに構築されています。攻撃者は、プラットフォームを特に収益性の高い標的と見なしていると考えられます。これは、プラットフォームのアプリケーションサーバーを任意にコントロールできれば、以下の行為が可能になるためです。

他組織のシステムへのアクセスを可能にするキーの窃取 (プラットフォームは多くの場合、数万の組織にサービスを提供しているため)

プラットフォームの顧客データの流出 (アプリケーションサーバーは、データベースとの間で顧客データが行き交う出入り口であるため)

暗号資産マイニングツール (XMRig など) の実行 (多くのプラットフォームはスケーラビリティを考慮して高性能なサーバーを購入しているため)

攻撃者がコントロールするサービスを許可リストに追加し、アクセスを維持するための設定ファイルの改変

アプリケーションサーバーを完全にコントロールできるようになることで、攻撃者が収益化、または目的達成のために利用できるその他あらゆる行為

明確にしておくと、これらの行為は、組織の顧客に対するn次的影響の度合いに違いはあるものの、他の業界や組織タイプにも同様に当てはまります。

React2Shell 地理的ターゲット

Fastly はまた、当社のグローバルネットワークがサービスを提供するすべてのサブ地域で React2Shell の活動を観測しています。

調査や攻撃のパターンについては、サブリージョンごとに違いが見られます。たとえば、ある地域では他の地域よりも WAF バイパスの試みが頻繁に観測されます。攻撃者は、一部のサブリージョンではアプリケーションサーバーの前段に NGWAF やその他の積極的な防御が導入されていない可能性が高いと考えているのかもしれません。一方で、たとえば米国を拠点とする多くの組織には WAF が導入されていると攻撃者が想定しているようにも見受けられます。

また、同一の攻撃者が複数の地理的地域を標的としているように見えるケースも確認しています。これは、サイバー犯罪者が React2Shell を大規模に活用し、地理的な場所を問わず、脆弱なアプリケーションサーバーを持つあらゆる組織を探し出すために調査を行っているという仮説を裏付けるものです。

現時点では、攻撃者は一般的な悪用の試みと同じ規模で WAF バイパスを行っているわけではないようです。いくつかのサブリージョンでは、バイパスアクティビティは全攻撃アクティビティのうち数%にとどまっています。

これは、攻撃者が WAF バイパスの ROI を維持するため、特定の組織を狙う場合にのみバイパス手法を用い、防御側に気付かれてバイパス手法が無効化されるのを避けようとしているためだと考えられます。実際、Fastly では、大規模な「砂金採り」型アプローチを取る攻撃者と、WAF バイパスを活用する攻撃者とで、異なる JA4 シグネチャを確認しています。

もちろん、Fastly はこれらのバイパスの試みを検知しているからこそ、このインテリジェンスを生成することができています。また、Fastly の緩和策によって、攻撃者が最初にバイパス手法を試みた後に、バイパスの試みが急激に減少したことも確認しています。

最後に

Fastly のガイダンスは一貫しています。可能な限り早急に React および Next.js アプリケーションを特定してアップグレードし、攻撃の試みを未然に防ぐための積極的な防御を適用してください。Fastly の NGWAF や Bot Management を含むセキュリティプロダクトスイートは、パッチを適用するまでの猶予を確保する助けとなります。

Fastly は、市場動向の変化に伴い、攻撃者が調査、スキャン、悪用手法を進化させ続けていることを継続的に確認しています。業界や地域を問わず、脆弱なアプリケーションを持つあらゆる組織は、少なくともすでに攻撃者による調査の対象になっており、悪用を試みられている可能性が高いと想定すべきです。パッチ適用後も、引き続き最新情報に注目してください。この種の高 ROI 攻撃は、追加の亜種を生み出し、同様の領域で他の悪用可能なバグを探す脆弱性研究者を刺激する傾向があります。

最終的に、Fastly の目標、そしてすべての組織の目標は、攻撃コストを引き上げ、サイバー犯罪者や国家主体の ROI を損なわせることです。アプリケーションのパッチ適用や保護のプロセスで支援が必要な場合は、Fastly (CVE-Alert@fastly.com) にご連絡ください。