商戦期はオンラインリテーラーにとって大きな収入を得るチャンスです。Adobe が毎年発行する Holiday Shopping Report</u> によると、昨年のブラックフライデーだけでも90億ドルの売り上げが発生したと報告されています。また、このように大規模なセールではスパイクを伴う大量のトラフィックに対応する必要があるため、スピードと高い信頼性が必要不可欠であり、サイト信頼性エンジニア (SRE) は大きなプレッシャーにさらされます。

商戦期のダウンタイムは、1年の他の日に発生するダウンタイムよりもはるかに大きなダメージをもたらし、重要な四半期または年間の売り上げ目標の達成を妨げる可能性があります。そこで、企業は以下の2つを目指すことをお勧めします。

サイトの可用性とスピード、スムーズな稼働を維持する

事前に対策を講じ、SRE が商戦期のピークにあたる週末に攻撃への対応に追われる事態を防ぐ

Security Technical Account Manager</u> (STAM) としての私の任務は、技術トレーニングやヘルスチェック、設定支援などを通じてお客様をサポートすることです。この記事では、商戦期のトラフィック急増に備えて Fastly Next-Gen WAF (NG-WAF) を最適化し、大きな収益を確保しながらスムーズにブラックフライデーの週末を乗り切ることを可能にする8つのアドバイスをご紹介します。

1. 重要なページで Templated Rules が有効化され、適切に設定されていることを確認する

Templated Rules によって、お客様が影響を受けやすい最も一般的な攻撃に対する強力な保護対策を簡単に講じることができます。また、Fastly チームは CVE やゼロデイ攻撃のような影響の大きい脆弱性に対する Templated Rules も提供しており、これらの多くは1時間以内にリリースされています。

このようなテンプレートルールをアプリケーションや API に適用することで、悪質なアカウント乗っ取りやクレジットカードの不正な試行、ギフトカード詐欺などの攻撃による被害からブラックフライデーの週末セールを保護できます。重要なログインページや決済ページを保護するには、以下の Templated Rules を有効にします。

アカウント乗っ取り (ATO) に特化した Templated Rules によって、ログイン情報や登録情報、ギフトカード情報、メールアドレス、パスワードの変更をトラックできます。

API に特化した Templated Rules によって、GraphQL を悪用した攻撃やリソース攻撃、ユーザー列挙攻撃、予期しない API クライアントなどの脅威から保護できます。

CVE Templated Rules (現在29件以上のルールを利用できます) をアプリケーションのユースケースに関連付けることができます。

2. 攻撃シグナルのゴールデンルールをデプロイする

私は STAM として、NG-WAF の実装とカスタムシグナルやルール機能の有効化を通じてお客様のオンボーディングをサポートし、アドバイスを提供しています。私はまず最初に「ゴールデンルール」とも呼ぶべき、すぐに利用可能な多数のシグナルを使用して攻撃を自動ブロックできるルールを実装します。

これらの攻撃シグナルを利用することで、ブロック手法を強化し、誤検知率を大幅に削減できます。例えば、SigSci IP は Fastly の Network Learning Exchange</u> を通じて確認された攻撃を意味します。

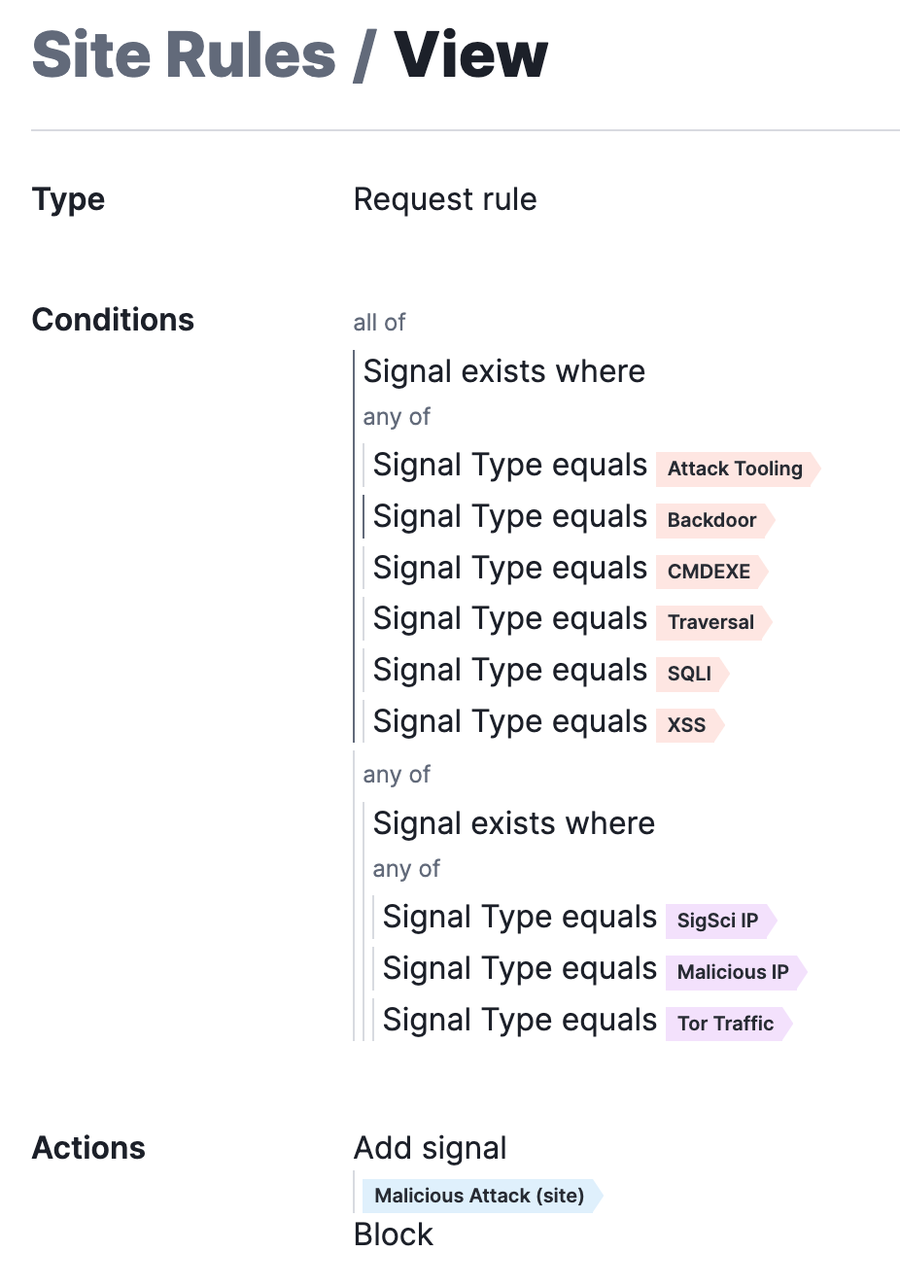

直感的に操作できる NG-WAF のルールビルダーにより、商戦期の準備の一環としてこのルールを簡単に実装してデプロイできます。このルールを作成するには、NG-WAF のコンソールで以下の操作を行います。

サイトを選択します

ルールメニューにアクセスし、「Site Rules」を選択して「Add Site Rule」ボタンをクリックします

以下の条件でリクエストルールを作成します

Signal exists where

Signal Type equals

Attack ToolingBackdoorCMDEXETraversalSQLiXSS

Signals exists where

Signal Type Equals

SigSci IPMalicious IPTor Traffic

Action

Block

Add Signal

Malicious Attack (Site)

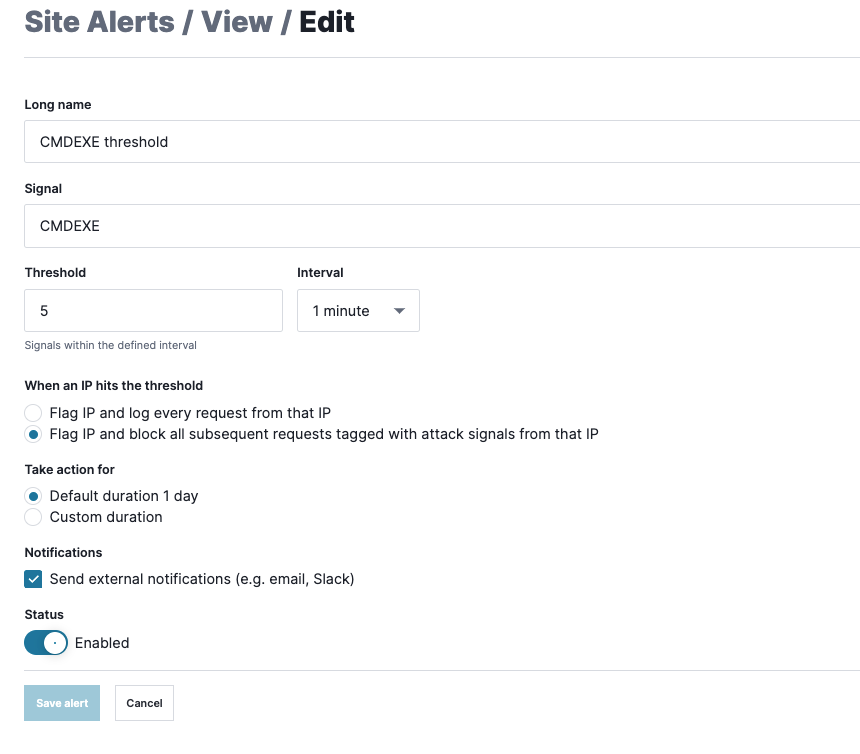

3. 攻撃シグナルのしきい値を下げる

検出とルールの施行は異なります。しかし、大半の WAF ではこの2つが混同され、ルールにマッチするすべてのものをブロックします。他の多くの WAF とは異なり、Fastly の NG-WAF では誤検知の許容範囲を定義する追加レイヤーとして、しきい値の設定が可能です。本物の攻撃を観測する際、通常何百または何千ものリクエストが発生します。

ブラックフライデーの週末に備え、予想されるトラフィックスパイクに合わせてしきい値を調整し、検出を回避しようと試みる「リクエストが少なくスピードの遅い」攻撃を防ぐことが重要です。

デフォルトでは、攻撃シグナルのしきい値は1分間に50件のリクエストに設定されています。攻撃シグナルのしきい値に設定されているデフォルトの値を確認し、既存のしきい値に近いけれども超えていない観測されたソースの割合に基づいてしきい値を下げることをお勧めします。

攻撃しきい値を調整するには、Rules メニューにアクセスして「Site Alerts」を選択します。攻撃を選択して「Edit Site Alert」をクリックします。

しきい値に近づいている、すなわちアクションをトリガーしようとしている IP アドレスを確認するには、Monitor メニューにアクセスして「Observed Sources」を選択してから「Suspicious IPs」を選択します。

4. JA3 クライアントサイドのフィンガープリントを追加する

STAM としての私の任務のひとつに、プロダクトライン全体にわたって使用可能なセキュリティ機能のメリットをお客様が活かせるようにサポートすることがあります。Fastly の配信サービスと NG-WAF の両方をご利用のお客様の場合、ブラックフライデー期間中の攻撃をブロックする追加対策として、クライアントサイドの JA3 フィンガープリントを使用することをお勧めします。

JA3 TLS フィンガプリント</u>は、TLS クライアントに固有の識別子を割り当てるオープンソースの手法です。これにより、Fastly のセキュリティソリューションをご利用のお客様は、攻撃者が IP アドレスを変えてもボット攻撃を含む悪意のあるリクエストを検出してブロックできます。

JA3 を有効にするには、Fastly Delivery コンソールにアクセスし、以下の VCL 行</u>を追加します。

set req.http.X-Tls-Ja3 = tls.client.ja3_md5;JA3 は他の条件と一緒に適用することで高い効果が得られるため、以下のシグナルフィードを追加することをお勧めします。

Malicious IPSigSci IPTOR TrafficSuspected Bad Bot

Fastly の NG-WAF をエッジにデプロイしている場合や、Fastly Security Labs をご利用いただいている場合、JA3 がすでに有効化されています。VCL での作業を好まない方や、JA3 フィンガープリントの詳細に興味がおありの方は、STAM の担当者またはサポートチームまでご連絡ください。

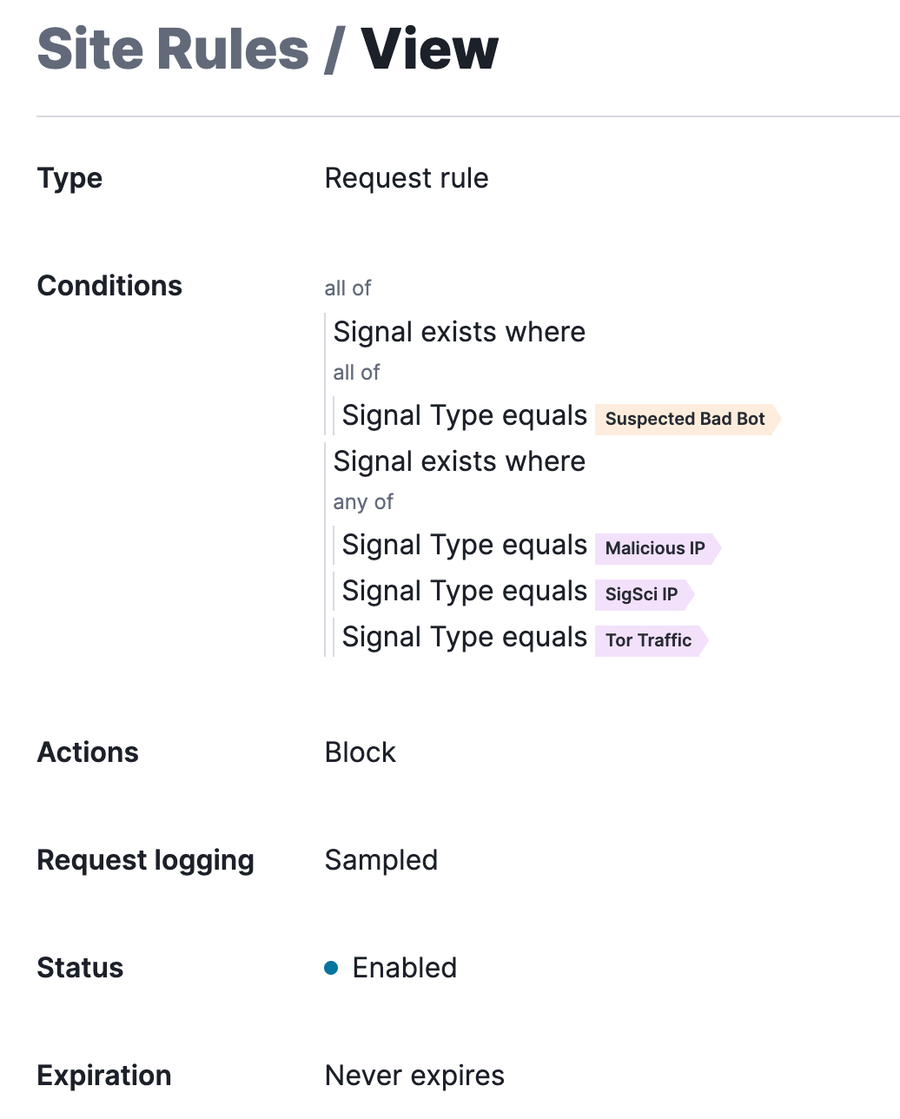

5. ボットシグナルのベストプラクティスを導入する

ブラックフライデーの週末に関するお客様の最大の懸念のひとつが悪質なボット</u>で、これらは自動化された悪意のある攻撃を仕掛け、本物の顧客の動作をまねて詐欺行為を行ったり、アプリケーションや API に障害をもたらしたりします。このような攻撃は、リクエストの量が少なくスピードが遅いものから、悪意のあるトラフックの急増を伴うものまで、さまざまです。残念ながら、多くのボット対策で使用されている手法は正当なユーザーがサイトにアクセスするのをブロックし、ユーザーエクスペリエンスとリテール企業の売り上げに深刻な被害をもたらす可能性があります。

そこで、以下の条件を適用してベストプラクティスのルールを作成し、悪質なボットをブロックすることをお勧めします。これには、悪質な IP から送信された悪意のあるリクエストのみをブロックする SigSci IP が含まれ、誤検知を削減できます。

サイトを選択します

ルールメニューにアクセスし、「Site Rules」を選択して「Add Site Rule」ボタンをクリックします

以下の条件でリクエストルールを作成します

Signal exists where

Signal Type equals

Suspected Bad Bots

Signals exists where

Signal Type Equals

SigSci IPMalicious IPTor Traffic

Action

Block

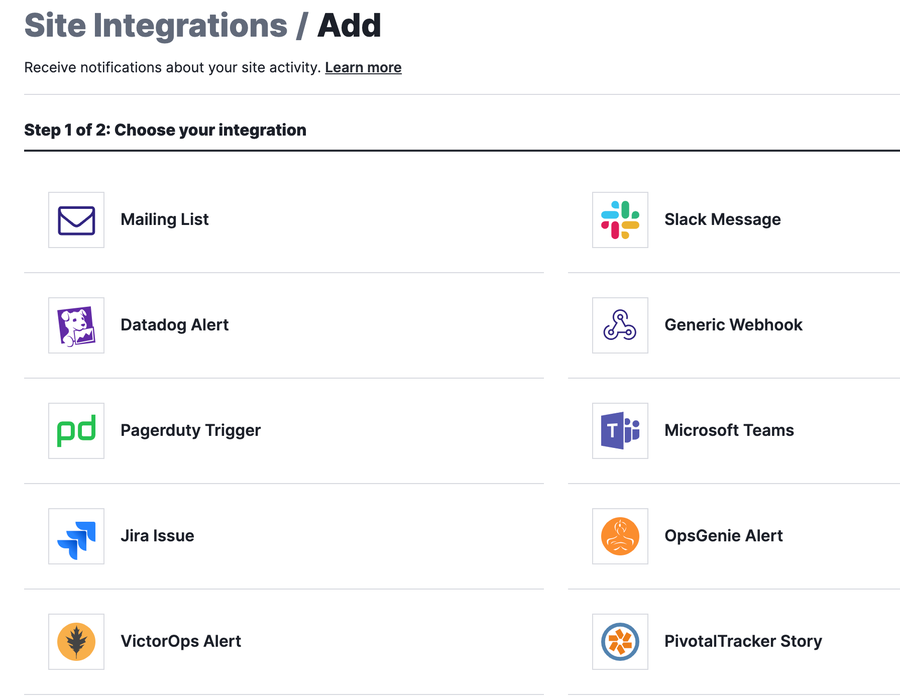

6. 統合機能と通知機能を監査する

影響の大きいイベントに備える際、重要な通知を見逃したり、通常のワークフローが中断したりする心配がないようにすることが大切です。私がサポートするどのチームも、お気に入りのツールや統合機能、問題が発生した場合の通知方法を使用しています。 トップクラスのさまざまな統合機能を提供する Fastly の NG-WAF は、トラフィックが多いイベントでもセキュリティチームや SRE チームがスムーズなオペレーションを維持できるようサポートします。

障害を最小限に抑えつつ可視性を最大限に高めるため、サイトの統合機能と通知機能を監査し、予想されるブラックフライデーのニーズに合わせてこれらを調整することをお勧めします。Fastly の NG-WAF では、メールや Slack、汎用 Web フックなどを通じて、サイトのパフォーマンスやユーザーエクスペリエンスが損なわれる前に、セキュリティ関連のアクティビティが通知されるように設定できます。

統合機能をセットアップした後、特定のアクティビティについて通知されるよう NG-WAF を設定できます。徹底したい場合は「All Activity」を選択することも可能ですが、一般的に以下を推奨しています。

IP flag manually expired (手動による IP フラグの無効化)

Agent alert (エージェントアラート)

Templated rule updated (テンプレートルールの更新)

Redaction updated (編集の更新)

Rule updated (ルールの更新)

7. 担当の Security Technical Account Manager (STAM) にサイト調査を依頼する

上記では、ブラックフライデーに備えて NG-WAF の機能を活用する簡単な方法をいくつかご紹介しました。さらにセキュリティ専門家にサイトの調査を依頼することで、追加のセキュリティリソースを得てセキュリティの取り組みを強化できます。

STAM はサイトを調査し、セキュリティ戦略の促進と、力を入れるべきポイントの特定に役立つ情報を提供します。これによりセキュリティ対策が容易になり、節約できたチームのリソースをビジネスへの影響が大きい作業に振り向けることが可能になります。サイト調査には以下が含まれます。

Corp/Site ルールの確認

サイトのしきい値の確認

現在保護されていないエンドポイントの確認

異常なリクエストの分析

担当の STAM がいない場合は、アカウントチームまでご連絡ください。

8. 設定のバックアップを確認する

優れたチームは、大きな被害をもたらすインシデントを回避することだけでなく、どれくらい素早く回復できるかを認識していることも重要であると理解しています。壊滅的なサイトのクラッシュなど、ブラックフライデーに起こり得る最悪のシナリオに備える際、お客様と連携して事前に設定のバックアップを確実に行うようにしています。

Terraform</u> のような設定のバックアップソリューションを使用する場合、現在使用している Fastly NG-WAF の Corp/Site 設定のバックアップを作成することをお勧めします。通常、イベントやサイトに大きな変更を行う前に、このプラクティスの実行を推奨しています。特にブラックフライデーの週末の場合、事前に設定のバックアップを確認することで、何らかの障害が発生しても、あらゆる設定を復元してアプリケーションや API をオンラインに復旧できます。これにより、脆弱な期間における攻撃対象領域を縮小できると同時に、セキュリティチームは設定のやり直しにかかる時間を短縮し、対応が必要な問題の解決により多くの時間を費やすことが可能になります。

ブラックフライデーの先を見据えて

この記事でご紹介したアドバイスを通じて、Fastly NG-WAF をより効果的に活用してアプリや API の保護を強化し、この商戦期を無事に乗り越えていただければと思います。すでに NG-WAF をご利用のお客様は、ユーザーフレンドリーなコンソールでこれらの推奨事項を簡単に実行できるほか、Fastly Academy</u> でさらに詳細をご確認いただけます。

また、テクニカルアカウントマネージャー (TAM) サービスや NG-WAF の機能の詳細に興味がおありの場合は、担当のアカウントマネージャーまでご連絡ください。ここで挙げた以外の方法で、ブラックフライデーの週末に備えて対策を講じている方は、ぜひ Twitter</u> または LinkedIn</u> で共有してください。