Update vom 11. Dezember:

Seit der Veröffentlichung dieses Blogbeitrags hat sich herausgestellt, dass die Korrektur für CVE-2025-55184 (siehe unten) in React Server Components unvollständig war und einen Denial of Service-Angriff in einem bestimmten Fall nicht verhindert. Betroffen sind die React Server Components Versionen 19.0.2, 19.1.3 und 19.2.2, die eine unsichere Deserialisierung von Payloads aus HTTP-Anforderungen an React Server Function-Endpunkte zulassen. Diese zusätzliche Schwachstelle ist unter CVE-2025-67779 erfasst, und die neuesten React-Versionen finden Sie hier.

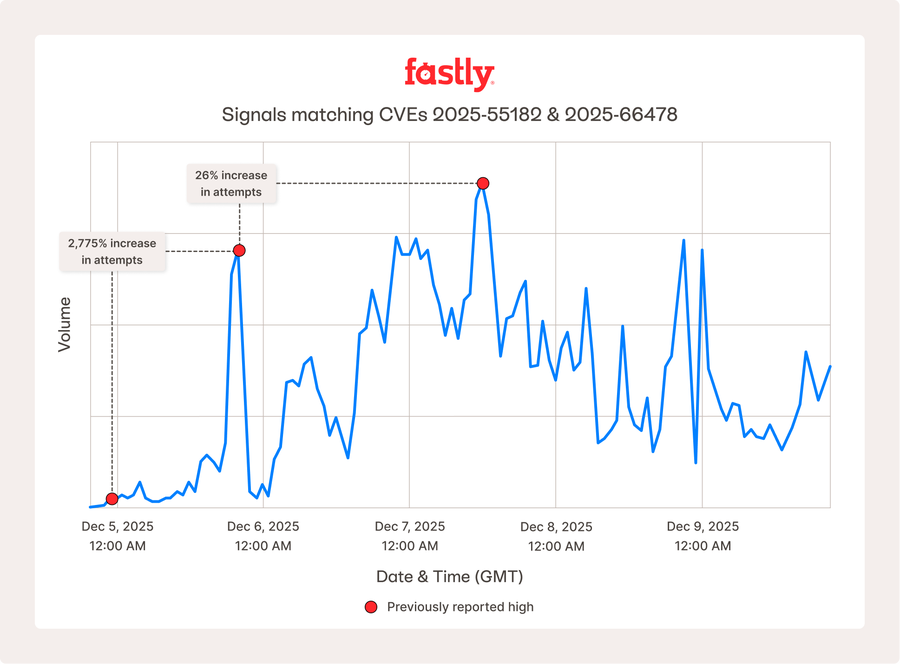

Nach den kritischen React2Shell-CVEs der letzten Woche wurden nun zwei neue CVEs bekannt gegeben, die ähnliche Next.js- und React-Komponenten instrumentalisieren. Die jüngsten Releases erhöhen den Druck, da Unternehmen um die Bewertung der Auswirkungen wetteifern und die Notwendigkeit unterstreichen, Schwachstellen zu identifizieren und die zugrunde liegenden Frameworks zu patchen.

Sind Fastly-Kunden davon betroffen?

Wenn Sie ein Kunde von Fastly sind, möchten Sie wahrscheinlich in erster Linie wissen, ob Sie durch die Verwendung von Fastly-Produkten diesen Sicherheitslücken ausgesetzt sind. Unsere erste Einschätzung gilt weiterhin: Die Fastly‑Plattform und ihre Anwendungen sind derzeit nicht angreifbar.

Bedenken Sie jedoch, dass Ihre Organisation die eigene interne Gefährdung unabhängig prüfen muss, auch wenn Fastly selbst nicht betroffen ist.

Was ist React2Shell und welche aktuellen CVEs gibt es dazu?

Wenn Sie sich gerade erst mit React2Shell vertraut machen wollen, finden Sie alle wichtigen Informationen in unserem fortlaufend aktualisierten Blog.

Kurz zusammengefasst: Am 3. Dezember wurden zwei kritische CVEs (CVE-2025-55182 und CVE-2025-66478) bekannt gegeben, die neuere Versionen von Next.js- und React-Komponenten betreffen. Diese CVEs (gemeinsam als React2Shell bezeichnet) ermöglichen Angreifern eine Remote Code Execution (RCE) vor der Authentifizierung und eröffnen bei erfolgreicher Ausnutzung potenziell Zugriff auf eine wahre Fundgrube vertraulicher Daten, kritischer Autorisierungsschlüssel und vieles mehr. Angriffe erfolgen derzeit in großem Umfang.

Seit der Bekanntgabe von React2Shell arbeiten Fastly und die Security-Community eng zusammen, um Virtual Patches zu entwickeln, Informationen auszutauschen und erneut deutlich zu machen, dass Unternehmen ihre React- und Next.js-Anwendungen so schnell wie möglich identifizieren und aktualisieren müssen, um proaktive Schutzmaßnahmen gegen Angriffsversuche umzusetzen.

Was hat sich geändert?

Am 11. Dezember wurden zwei neue verwandte CVEs angekündigt – CVE-2025-55183 und CVE-2025-55184. Diese Schwachstellen nutzen ähnliche Next.js- und React Server Components aus, führen jedoch zu anderen Ergebnissen: Offenlegung von Funktionsquellcode (Informationsleck) und Denial of Service (DoS) anstelle von Remote Code Execution.

Diese neuen CVEs sind zwar nicht so schwerwiegend wie die zuvor genannten React2Shell-Schwachstellen, doch da sie nun öffentlich bekannt sind, können Angreifer, die bereits nach den ursprünglichen CVEs suchen, auch diese gezielt missbrauchen.

Was ist CVE-2025-55183?

Angreifer können CVE‑2025‑55183 ausnutzen, um den Quellcode einer React Server Function (RSF) offenzulegen – allerdings nicht den Quellcode der gesamten Anwendung. Daher handelt es sich bei dieser CVE wahrscheinlich nicht um ein Problem mit gravierenden Auswirkungen, es sei denn:

Sie verwenden React Server Components.

Sie haben vertrauliche oder proprietäre Informationen im Quellcode von React Server Function (RSF) hinterlegt.

Nach unserer Analyse könnten Angreifer dieses Common Vulnerability and Exposure hauptsächlich zur Aufklärung nutzen, benötigen jedoch zusätzliche CVEs (und entsprechende Exploits), um weiterreichende Zugriffe oder beliebige Kontrolle über die Anwendung zu erlangen, wie es mit React2Shell möglich ist.

Unabhängig davon raten wir dringend davon ab, geheime Daten oder Zugriffsdaten irgendwo im Anwendungscode fest zu hinterlegen – auch nicht in RSFs. Wenn Sie React Server Functions (RSFs) verwenden, sollten Sie umgehend eine Überprüfung durchführen, um sicherzustellen, dass sich im Quellcode Ihrer Funktionen keine proprietären oder sensiblen Daten befinden.

Was ist CVE-2025-55184?

Diese Common Vulnerability and Exposure ermöglicht eine Denial-of-Service-(DoS-)Attacke, bei der ein Angreifer den betroffenen Applikationsserver durch eine speziell gestaltete Anfrage in eine Endlosschleife zwingen kann. Wenn Ihre Umgebung kein Autoscaling oder keine automatischen Neustarts nutzt, kann ein Angreifer durch ein bestimmtes Anfragemuster Ihren Anwendungsserver dauerhaft in eine Endlosschleife versetzen, wodurch CPU-Ressourcen verbraucht werden und der Server ausfällt, bis die Anwendung manuell wiederhergestellt wird.

Neben dem Upgrade Ihrer Anwendung auf die gepatchte Version können moderne Infrastrukturpraktiken auch die Netzwerkstabilität Ihrer Apps gegenüber den Auswirkungen von CVE-2025-55184 erhöhen. Jede automatische Skalierungseinrichtung (wie Kubernetes), die heruntergefahrene Instanzen, hängende Server und Traffic-Spitzen behandelt, beseitigt die Ursache nicht vollständig, kann aber den Effekt der Schwachstelle reduzieren. Wenn Sie Autoscaling oder automatische Neustarts einsetzen, kann Ihre Anwendung den DoS‑Angriff unter Umständen „überleben“ – es sei denn, der Angreifende wiederholt ihn oder führt ihn gleichzeitig auf alle Instanzen Ihrer Anwendung aus.

Was nun? – So lassen sich alle vier React2Shell-CVEs abschwächen

Fastly beobachtet weiterhin ein hohes und anhaltendes Aufkommen an React2Shell‑Aktivität und geht davon aus, dass Angreifer auch mit den beiden neuen CVEs rasch experimentieren werden. Während Fastly laufend neue Erkenntnisse teilt, sollten Unternehmen – unabhängig von Branche oder Region – davon ausgehen, dass anfällige Anwendungen mindestens bereits gescannt und sehr wahrscheinlich gezielt angegriffen werden.

Was sollten Ihre nächsten Schritte sein?

Die höchste Priorität für Unternehmen bleibt derzeit die Bewertung der Gefährdung und das Upgrade auf gepatchte Versionen von React und Next.js. Die Aktualisierung Ihrer Systeme ist der einzige zuverlässige Weg, um alle vier CVEs im Zusammenhang mit React2Shell zu entschärfen. Die Next-Gen WAF und Bot-Management-Lösungen von Fastly bieten virtuelle Patches und weitere Schutzmechanismen, um Angriffe zu blockieren, während Sie die Gefährdung bewerten und bei Bedarf Updates einspielen.

Unser Team steht Ihnen gerne mit Rat und Tat zur Seite. Wenden Sie sich an uns unter CVE-alert@fastly.com, um sofortiges Onboarding und Schutz zu erhalten, während Sie an der Implementierung von Patches arbeiten.