React2Shell sigue afectando a empresas de todo el mundo. A continuación, describimos lo que estamos observando y las medidas que deben tomar las empresas, entre ellas, identificar y corregir inmediatamente las aplicaciones vulnerables.

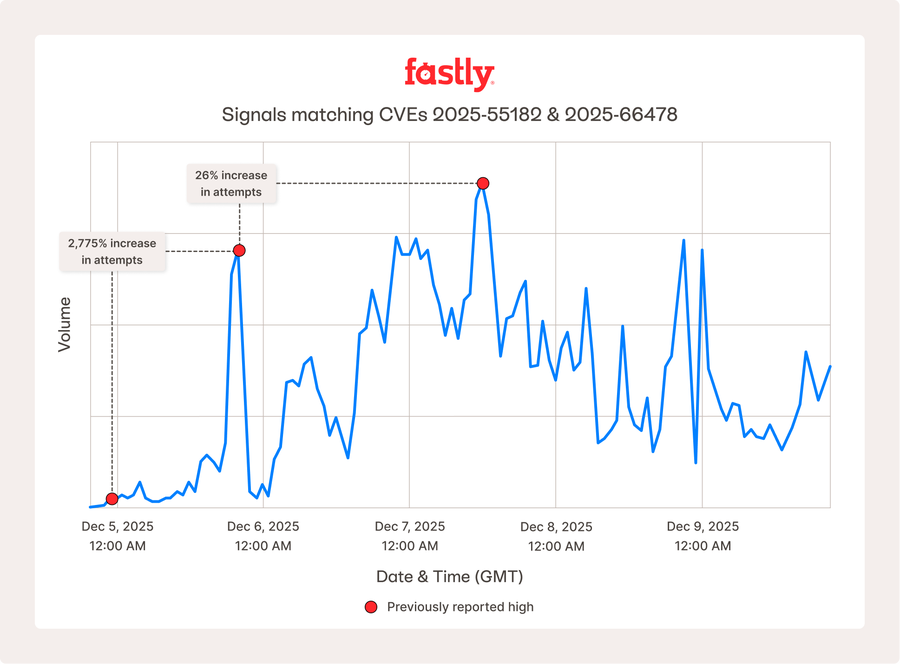

Desde nuestra última actualización del viernes 5 de diciembre, Fastly ha seguido observando un volumen elevado y sostenido de actividad de React2Shell durante el fin de semana en toda nuestra red global. Para ayudar a nuestros clientes y a la comunidad en general a afrontar esta precaria situación con seguridad, compartimos más información basada en las tendencias geográficas y del sector que observamos actualmente.

Una vez más, en este momento, la solución más importante es identificar y actualizar las aplicaciones React o Next.js que son vulnerables a CVE-2025-55182. La suite de productos de seguridad de Fastly, incluidos nuestros productos NGWAF y Bot Management, puede ayudarte a ganar tiempo para aplicar los parches, pero no sustituye la aplicación de los mismos. Si Fastly puede ayudarte a gestionar el proceso de aplicación de parches, escríbenos a CVE-Alert@fastly.com.

Por qué React2Shell es importante para las empresas

React2Shell es un ejemplo excepcional de la importancia de «parchear ya», porque es fácil de escalar para los atacantes y les permite alcanzar fácilmente su objetivo. Como he dicho antes, las organizaciones deben decidir si les preocupa una vulnerabilidad evaluando:

¿Qué tan fácil es automatizar y escalar el ataque?

¿A cuántos pasos está el ataque del objetivo del atacante?

En el caso de React2Shell, los atacantes ahora pueden aprovechar una de las muchas pruebas de concepto públicas disponibles para convertir la vulnerabilidad en un arma a gran escala, ya que pueden automatizar fácilmente el sondeo y la posterior explotación sin mucho esfuerzo.

Como vulnerabilidad de ejecución remota de código previa a la autenticación, React2Shell también ofrece a los atacantes un medio «en un solo paso» para obtener control arbitrario sobre un servidor de aplicaciones vulnerable. Si tu servidor de aplicaciones es vulnerable, los atacantes pueden explotar React2Shell y provocar inmediatamente una serie de desastres, desde la filtración de datos confidenciales, la sustracción de claves de autenticación críticas, la modificación de archivos de configuración con lógica egoísta o la ejecución de costosos mineros de criptomonedas.

En pocas palabras, se trata de una vulnerabilidad extraordinaria: cualquier atacante puede utilizar React2Shell para interrumpir los flujos de ingresos, vulnerar los datos de los clientes y afectar negativamente a la eficiencia de los gastos operativos. Dada su facilidad de uso como arma y su potencial impacto en el negocio, las empresas deben dar prioridad inmediata a la aplicación de parches.

Sectores objetivo de React2Shell

Fastly sigue observando que existe una amplia gama de sectores afectados por la actividad de React2Shell, tanto en lo que respecta a sondeos y escaneos como a intentos de explotación. En este momento, creemos que ningún sector se libra. Los ciberdelincuentes parecen estar aplicando un enfoque de «economía de escala», experimentando con la explotación de forma generalizada para llevar a cabo sus maliciosos planes. Por ejemplo, vemos que algunos atacantes esparcen inyecciones SQL (SQLi) en el encabezado «next-action», lanzando cargas útiles de ataque variadas por todas partes para ver cuál funciona.

Fastly ha documentado la actividad de React2Shell que afecta a industrias, incluidas, pero no limitadas a, las enumeradas en la siguiente infografía.

También observamos cierta correlación entre las industrias más atacadas y aquellas con más probabilidades de poseer datos financieros sensibles o, de otro modo, datos confidenciales lucrativos dentro de sus aplicaciones.

Según nuestros datos, las organizaciones que actúan como plataformas se encuentran entre las más atacadas, y estas plataformas suelen ser específicas de un sector vertical. Nuestra hipótesis es que los atacantes consideran las plataformas como un objetivo especialmente lucrativo, ya que el control arbitrario sobre los servidores de aplicaciones de las plataformas puede facilitar:

Robar las claves que facilitan el acceso a los sistemas de otras organizaciones (ya que las plataformas sirven, en muchos casos, a decenas de miles de organizaciones)

Exfiltrando los datos de los clientes de las plataformas (ya que los servidores de aplicaciones son el conducto a través del cual los datos de los clientes fluyen hacia y desde la base de datos)

Ejecutar mineros de criptomonedas (como XMRig), ya que muchas plataformas compran servidores «más potentes» dada su escala.

Modificar los archivos de configuración para incluir en la lista blanca los servicios controlados por los atacantes y mantener el acceso.

Y cualquier otra acción que el atacante pueda monetizar o utilizar de cualquier otra forma para lograr su objetivo, dado que ahora tiene control total sobre el servidor de aplicaciones.

Para que quede claro, estas medidas se aplican igualmente a otros sectores y tipos de organizaciones, con distintos grados de repercusión de orden n en los clientes de la organización.

Objetivos geográficos de React2Shell

Fastly también observa actividad de React2Shell en todas las subregiones a las que presta servicio nuestra red global.

Las diferentes subregiones parecen experimentar diferentes patrones de sondeo y ataque. Por ejemplo, algunas regiones registran intentos de elusión de WAF con más frecuencia que otras. Nuestra hipótesis es que los atacantes creen que algunas subregiones son menos propensas a mantener NGWAF u otras protecciones proactivas frente a sus servidores de aplicaciones, mientras que, por ejemplo, parece que dan por sentado que la mayoría de las organizaciones con sede en Estados Unidos cuentan con un WAF.

También observamos que los mismos atacantes parecen estar apuntando a diferentes regiones geográficas. Este hecho refuerza nuestra hipótesis de que los ciberdelincuentes están utilizando React2Shell a gran escala, sondeando todas y cada una de las organizaciones que puedan tener servidores de aplicaciones vulnerables, independientemente de su ubicación geográfica.

En este momento, parece que los atacantes no intentan eludir los WAF a la misma escala que los intentos de explotación más genéricos: algunas subregiones muestran una actividad de elusión que refleja porcentajes de un solo dígito de toda la actividad de ataque.

Nuestra hipótesis es que los atacantes desean preservar la rentabilidad de sus elusiones de WAF y, por lo tanto, solo aprovechan esos intentos cuando se atacan organizaciones concretas para evitar alertar a los defensores y que las elusiones dejen de ser viables. En concreto, Fastly observa diferentes firmas JA4 de atacantes que persiguen el enfoque de «buscar oro» a gran escala frente a atacantes que aprovechan las elusiones de WAF.

Por supuesto, Fastly está detectando estos intentos de elusión para generar esta inteligencia. Sospechamos que nuestra medida de mitigación también provocó la fuerte caída en los intentos de elusión que observamos después de que los atacantes trataran de aprovecharlos por primera vez.

Conclusiones

Nuestra recomendación sigue siendo la misma: identifica y actualiza tus aplicaciones React y Next.js lo antes posible y aplica protecciones proactivas para prevenir los intentos de ataque. La suite de productos de seguridad de Fastly, que incluye nuestros productos NGWAF y Bot Management, puede ayudarte a ganar tiempo para aplicar los parches.

Fastly sigue observando cómo los atacantes evolucionan sus sondeos, escaneos y explotaciones a medida que fluctúa la dinámica del mercado. Cualquier organización con aplicaciones vulnerables, independientemente del sector o la región, debe asumir, como mínimo, que los atacantes ya las están sondeando y que probablemente estén intentando explotarlas. Después de aplicar los parches, es importante estar atento a las actualizaciones, ya que este tipo de ataques tan rentables tienden a generar variantes adicionales e inspiran a los investigadores de vulnerabilidades a buscar otros errores explotables en áreas similares.

Como siempre, nuestro objetivo, y el de todas las organizaciones, debe ser aumentar el coste de los ataques para mermar la rentabilidad tanto de los cibercriminales como de los Estados. Si podemos ayudarte a gestionar el proceso de parcheo o protección de tus aplicaciones, ponte en contacto con Fastly en CVE-Alert@fastly.com.