La adquisición de Signal Sciences en 2020 por parte de Fastly causó gran expectación por su tecnología de seguridad, que había sido galardonada con varios premios del sector, y las posibilidades de integrarla en los servicios de distribución y red de Fastly.

A continuación, exploraremos otro aspecto que permite descubrir datos clave de gran interés y personalizar las medidas de protección que toda empresa moderna necesita.

Por todos es sabido que el WAF de última generación de Fastly cuenta con tecnología de Signal Sciences, pero, ¿a qué se refieren esas «señales» que dan nombre a nuestra adquisición?

Las señales son etiquetas que se pueden asignar a cualquier petición. Combinarlas con nuestras reglas permite al WAF de última generación dar respuesta a las peticiones de una forma más precisa y personalizada. En esta serie de artículos sobre las señales, daremos algunas pinceladas sobre los diferentes tipos de señales con que trabaja nuestra plataforma. Además, expondremos algunos casos prácticos reales de nuestros clientes. El artículo de hoy trata sobre las señales personalizadas y te explica cómo aprovechar esta funcionalidad para transformar tu relación con las peticiones entrantes.

Las posibilidades de las señales personalizadas

El objetivo de los WAF convencionales es impedir que el tráfico ilegítimo alcance tus servidores de origen. Esta función era suficiente en una época en la que en internet predominaban el código HTML y las imágenes PNG. Sin embargo, debido al auge del tráfico de capa 7 en los últimos 10 años, el contenido dinámico ha colonizado aplicaciones, API, microservicios y muchos otros aspectos. Ante este complejo panorama, agravado por sofisticadas prácticas de DevOps y la CI/CD, los WAF convencionales han quedado desfasados.

Cada vez que un WAF convencional detecta una petición ilegítima, el equipo de seguridad solo tiene dos opciones: bloquearla o autorizarla. Igual que las clasificadoras de correos, te interesa dar paso a los sobres y a los paquetes, y dejar a un lado aquellos dañados o rotos que podrían provocar averías en la maquinaria.

Pero a veces conviene ir un paso más allá; realizar un seguimiento de cuántos sobres provienen de una ciudad determinada o cuántos paquetes contienen advertencias de riesgo biológico. Si se etiqueta correctamente, esta información puede ser útil para elaborar las directivas para clasificar y enrutar artículos en el almacén. Rastrear el número de paquetes que presentan riesgos biológicos te permite dirigirlos a áreas del almacén dotadas de mayores medidas de seguridad.

Las señales personalizadas son un potente recurso con el que etiquetar peticiones de tráfico interesantes o irregulares con el fin de tomar decisiones de bloqueo/autorización mejor fundamentadas. Para pasar de la teoría a la práctica, analicemos dos ejemplos de uso de señales personalizadas con aplicaciones.

Dos formas de aplicar señales

El propietario de acmercorp.com advirtió un incremento en los rastreos de vulnerabilidades procedentes de diversas fuentes de Internet. Todas enviaban peticiones web a la dirección IP de su sitio web en lugar de al nombre del host correspondiente, acmecorp.com. Sabemos que los usuarios y clientes que navegan por acmecorp.com se dirigen al nombre del host y no a su IP, 192.168.1.10. Estos rastreadores web maliciosos causan ruido, transferencias de datos y consumo de recursos indeseados que posiblemente se traduzcan en un incremento de los gastos de la nube. Además, el propietario detectó que las cuentas fraudulentas se creaban por medio de generadores de direcciones electrónicas desechables/anónimas.

Si perteneces al equipo de seguridad, te sugiero que crees señales personalizadas y las apliques para bloquear y etiquetar tráfico. Hay dos formas de hacerlo:

Método 1: bloqueo de rastreadores web

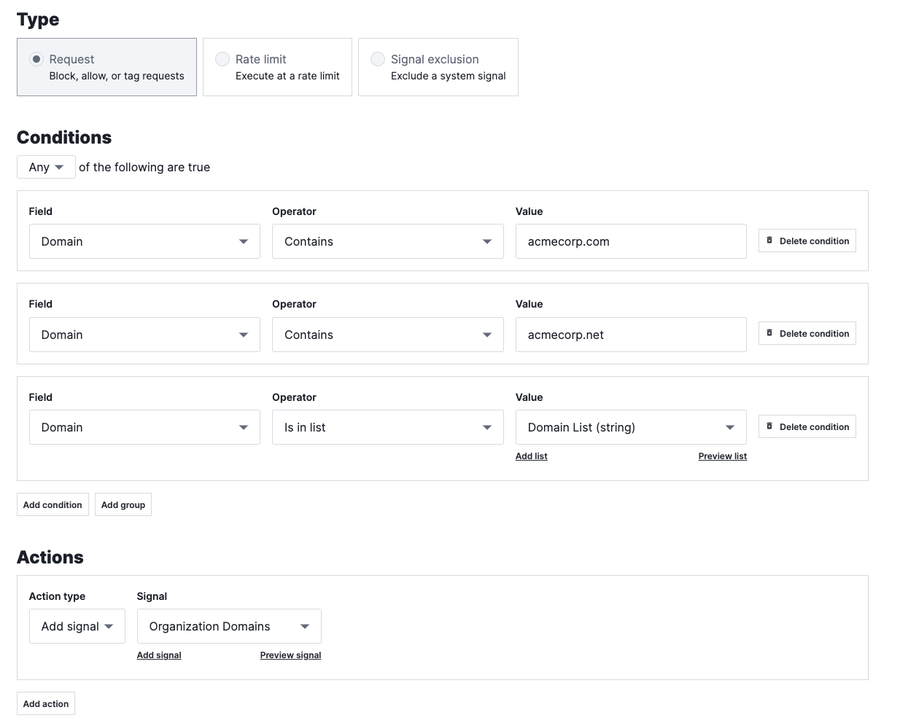

Primero, crea una regla mediante la cual cualquier tipo de tráfico que contenga el dominio acmecorp.com o acmecorp.net se etiquete con la señal Organization Domains.

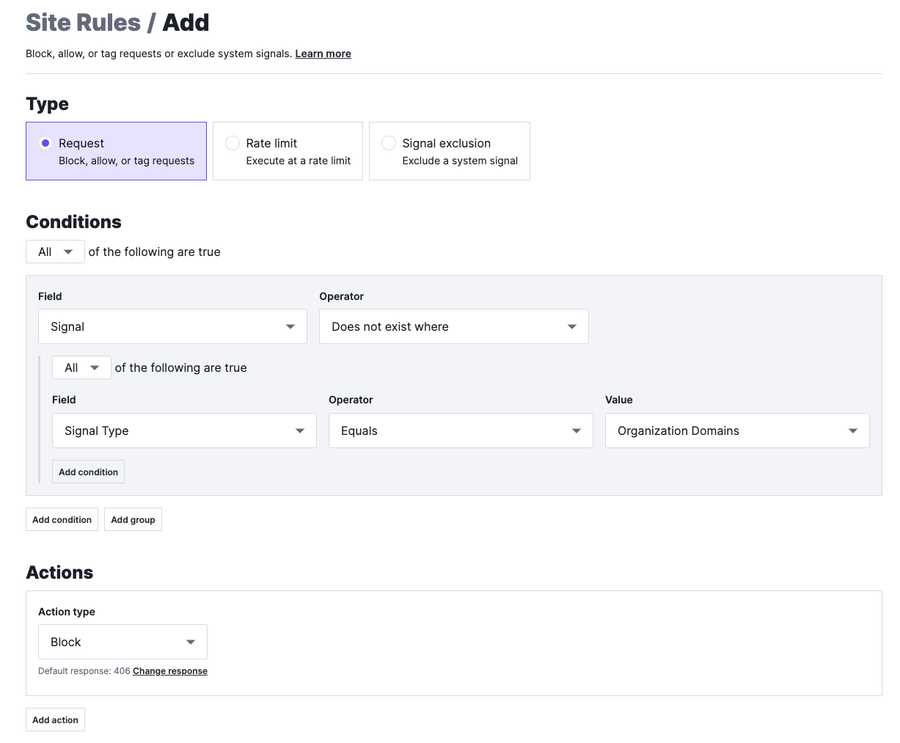

A continuación, añade otra regla, en este caso para bloquear cualquier petición que no contenga la señal Organization Domains.

Después implementa la señal y las reglas. Por último, inspecciona el tráfico entrante en busca de indicios que confirmen si la solución ha funcionado. El panel te indica que se están bloqueando las peticiones provenientes de un bot rastreador aleatorio que desconoce el nombre del sitio.

Método 2: etiquetado de los dominios de direcciones electrónicas anónimas

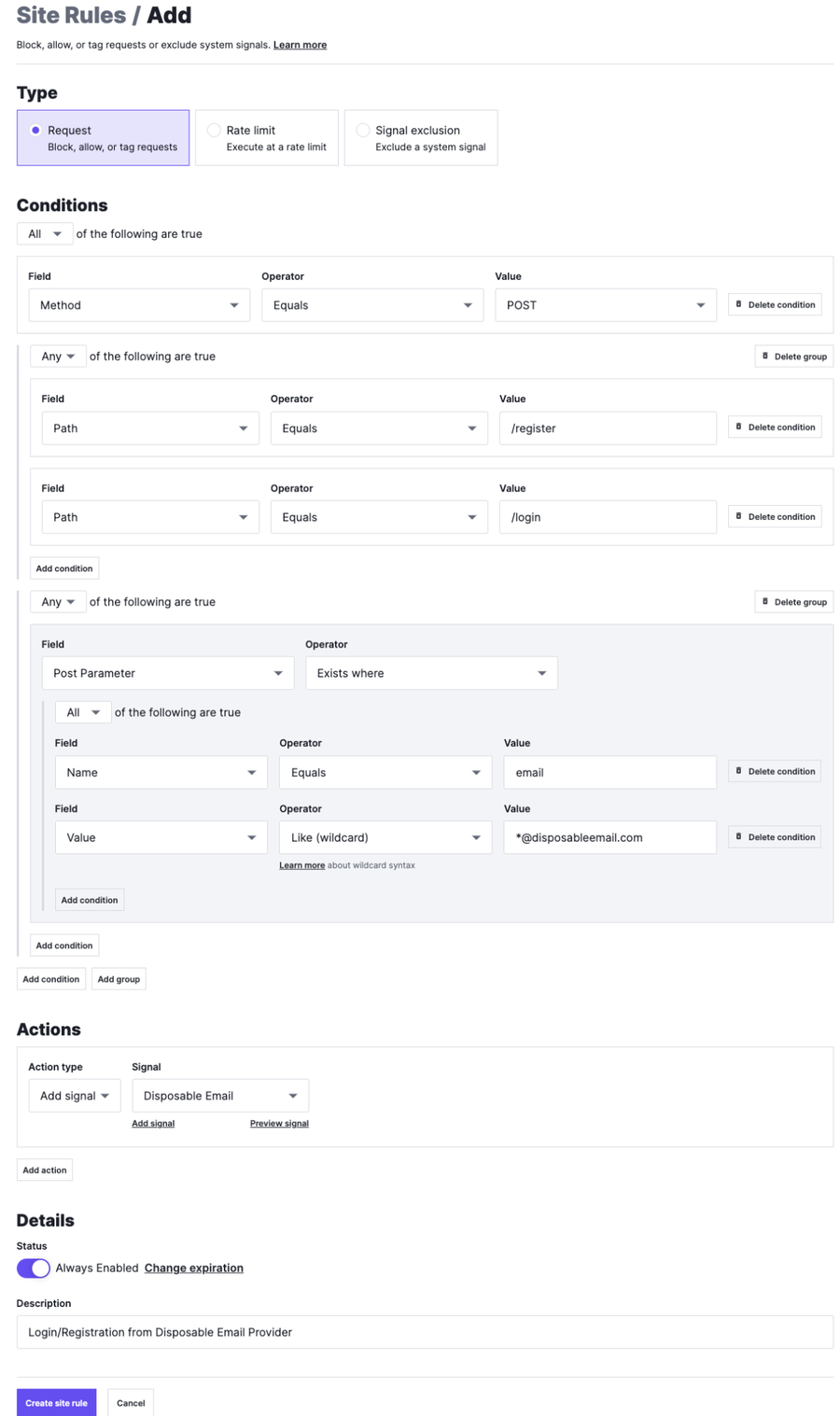

Sigue estos pasos para realizar un seguimiento del número de cuentas que se crean a partir de direcciones electrónicas anónimas. Primero, crea una regla centrada en peticiones que consigan registrarse en el formulario de inscripción y acceder a él utilizando un dominio concreto. A continuación, adjunta a esas peticiones una señal que llamaremos Disposable Email. Después, como en el ejemplo anterior, puedes crear una segunda regla para bloquear cualquier petición que contenga la señal Disposable Email.

Por último, si haces búsquedas de tráfico que contengan la señal Disposable Email, el panel te indicará que este ha sido bloqueado. De este modo, se reducen el registro de cuentas fraudulentas y el consumo de recursos.

No te pierdas la segunda entrega

Ya conoces cómo funcionan las señales personalizadas. Ahora confío en que sepas aplicarlas al flujo de trabajo de tu empresa. Si te interesa analizar o estudiar otros ejemplos o puntos de vista, ponte en contacto con tu Technical Account Manager, que te ayudará a profundizar según tus necesidades.

Ah, y no olvides seguir nuestro blog para descubrir mucho más sobre sistemas de señales y anomalías en las señales. ¡Te esperamos!

Si aún no cuentas con el WAF de última generación de Fastly, escríbenos; nos pondremos en contacto contigo lo antes posible.