Aggiornamento dell'11 dicembre:

Dopo la pubblicazione di questo blog, è stato riscontrato che la correzione relativa a CVE-2025-55184 (descritta di seguito) nei React Server Components era incompleta e non previene un attacco denial of service in un caso specifico. Le versioni 19.0.2, 19.1.3 e 19.2.2 di React Server Components sono interessate da questa vulnerabilità, in quanto consentono la deserializzazione non sicura dei payload dalle richieste HTTP agli endpoint di React Server Function. Questa ulteriore vulnerabilità è descritta in CVE-2025-67779. Le versioni più recenti di React sono disponibili qui.

Dopo le gravi vulnerabilità CVE di React2Shell rilevate la scorsa settimana, sono state appena annunciate due nuove vulnerabilità CVE che sfruttano componenti simili di Next.js e React. Gli ultimi rilasci aumentano il livello di allerta, poiché le organizzazioni si affrettano a valutare l'impatto e rafforzano la necessità di identificare l'esposizione e applicare patch a questi framework sottostanti.

I clienti Fastly sono interessati dal problema?

Innanzitutto, se sei un cliente Fastly, probabilmente sei qui per capire se l'uso dei prodotti Fastly ti espone a queste vulnerabilità. La nostra valutazione iniziale rimane valida anche oggi: la piattaforma e le app Fastly non sono vulnerabili al momento.

Tieni presente, tuttavia, che sebbene Fastly non sia interessata, la tua organizzazione deve valutare autonomamente l'esposizione interna.

Cos'è React2Shell e quali sono gli ultimi CVE ad esso correlati?

Se stai appena iniziando a familiarizzare con React2Shell, abbiamo un blog aggiornato che tratta tutto ciò di cui hai bisogno.

In breve: il 3 dicembre sono state annunciate due vulnerabilità critiche CVE (CVE-2025-55182 e CVE-2025-66478) che interessano le versioni più recenti dei componenti Next.js e React. Questi CVE (ora denominati collettivamente React2Shell) offrono agli hacker la possibilità di eseguire codice remoto (RCE) prima dell'autenticazione, esponendo una vera e propria miniera d'oro di dati sensibili, chiavi di autorizzazione critiche e molto altro ancora, se effettivamente sfruttati. Gli hacker hanno una scalabilità massiccia.

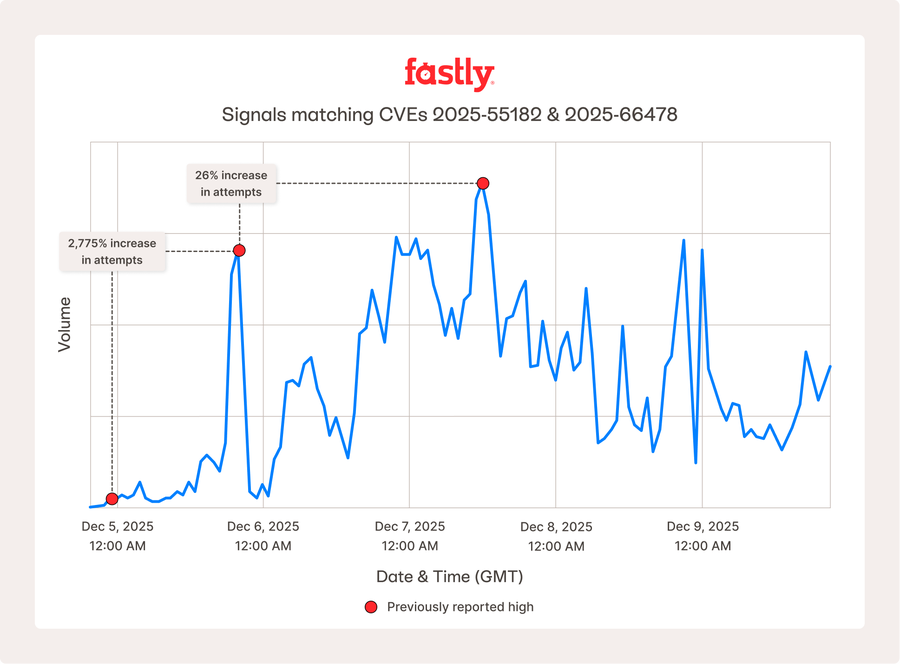

Dall'annuncio di React2Shell, Fastly e la più ampia comunità di sicurezza hanno lavorato fianco a fianco per creare patch virtuali, condividere dati e ribadire al mondo che le organizzazioni devono identificare e aggiornare le proprie applicazioni React e Next.js il prima possibile, applicando protezioni proattive per prevenire tentativi di attacco.

Quindi cosa è cambiato?

L'11 dicembre sono stati annunciati due nuovi CVE correlati: CVE-2025-55183 e CVE-2025-55184. Queste vulnerabilità sfruttano componenti simili di Next.js e React Server, ma con finalità diverse: esposizione del codice sorgente delle funzioni (una fuga di informazioni) e Denial of Service (DoS), piuttosto che l'esecuzione di codice remoto.

Questi nuovi CVE potrebbero non essere così gravi come i suddetti CVE React2Shell; tuttavia, ora che queste vulnerabilità sono state rese pubbliche, gli hacker che stanno già cercando di sfruttare i CVE precedenti possono ora tentare con la stessa facilità di sfruttare anche questi ultimi.

Che cos'è CVE-2025-55183?

Gli hacker possono sfruttare CVE-2025-55183 per rivelare il codice sorgente di una React Server Function (RSF), ma non quello dell'intera applicazione. Quindi, questo CVE non dovrebbe essere un problema grave, a meno che:

Stai usando React Server Components.

Il codice sorgente di React Server Function (RSF) contiene informazioni sensibili o riservate.

In base alla nostra analisi, gli hacker potrebbero usare questo CVE principalmente per fare ricognizione, ma avrebbero bisogno di altri CVE (e degli exploit necessari) per ottenere un accesso più profondo o il controllo arbitrario sull'applicazione (come si può fare con React2Shell).

Indipendentemente da ciò, sconsigliamo vivamente di inserire segreti hardcoded in qualsiasi parte dell'applicazione, inclusi gli RSF. Se si utilizzano gli RSF, eseguire immediatamente una verifica per assicurarsi che non vi siano dati proprietari o sensibili nel codice sorgente delle funzioni.

Che cos'è CVE-2025-55184?

Questo CVE facilita un attacco DoS in cui un hacker può forzare un server applicativo vulnerabile in un ciclo infinito creando una richiesta specifica. Se non disponi di autoscaling o autorestart, un hacker potrebbe inviare uno schema specifico di richieste per forzare il server applicativo in un infinite loop, consumando CPU e rimanendo inattivo fino al ripristino dell'applicazione.

Oltre ad aggiornare l'applicazione alla versione corretta, le moderne pratiche infrastrutturali possono anche aumentare la resilienza delle applicazioni all'impatto di CVE-2025-55184. Qualsiasi configurazione di autoscaling (come Kubernetes) che gestisce istanze inattive, server bloccati e picchi di traffico non mitigherà completamente il bug, ma potrebbe ridurne l'impatto. Se si utilizza l'autoscaling o il riavvio automatico, il server dell'applicazione potrebbe "sopravvivere" alla richiesta DoS dell'autore dell'attacco, a meno che questi non riprovi o non attacchi contemporaneamente tutte le istanze dell'applicazione.

E adesso? Come mitigare tutte e quattro le vulnerabilità CVE di React2Shell

Fastly continua a registrare un volume elevato e costante di attività React2Shell e prevediamo che gli hacker cercheranno rapidamente di sfruttare anche queste due nuove vulnerabilità CVE. Continueremo a condividere il più possibile le nostre conoscenze in materia, ma è importante ricordare che qualsiasi organizzazione con applicazioni vulnerabili, indipendentemente dal settore o dalla regione, deve presumere che gli hacker le stiano già sondando e che probabilmente cercheranno di sfruttarle.

Quali dovrebbero essere i tuoi prossimi passi?

La priorità assoluta per le organizzazioni rimane quella di valutare l'esposizione e passare alle versioni aggiornate di React e Next.js. Sebbene l'aggiornamento dei sistemi sia l'unico modo affidabile per mitigare tutte e quattro i CVE relativi a React2Shell, il Next-Gen WAF di Fastly e la gestione dei bot offrono patch virtuali e altro ancora per aiutare a bloccare gli attacchi mentre si valuta l'esposizione e si applicano gli aggiornamenti necessari.

Il nostro team è pronto ad aiutarti in ogni modo possibile. Contattaci all'indirizzo CVE-alert@fastly.com per ottenere immediatamente assistenza e protezione mentre lavori all'implementazione delle patch.