Si vas a estar en Las Vegas para la conferencia Black Hat 2025, no pierdas la oportunidad de conocer en primicia una de nuestras últimas innovaciones en seguridad. Se trata de hacer llorar a los atacantes.

Incorporamos técnicas defensivas más sofisticadas a las herramientas de seguridad de nuestros clientes, manteniendo la misma facilidad de uso de siempre. El WAF de última generación de Fastly supera el paradigma convencional de bloquear/permitir que caracteriza los firewalls de aplicaciones web.

Presentamos «Engaño», un nuevo tipo de acción en el WAF de última generación que permitirá a nuestros clientes engañar a los ciberatacantes y operadores de bots. De esta forma, nuestros clientes podrán abordar un vector de ataque frecuente, la apropiación de cuenta, sin que tengan que configurar o mantener nada más allá de aplicar la acción.

Con esta nueva acción, el atacante se queda pensando si sus credenciales comprometidas son válidas, no que lo hayan detectado y rastreado, por lo que pierde tiempo y recursos y cuestiona su propio conjunto de herramientas, y al final lo atrapan sin saberlo. El objetivo es que el atacante se sienta tan frustrado que se dé por vencido y se vaya, pero no sin ser capturado primero.

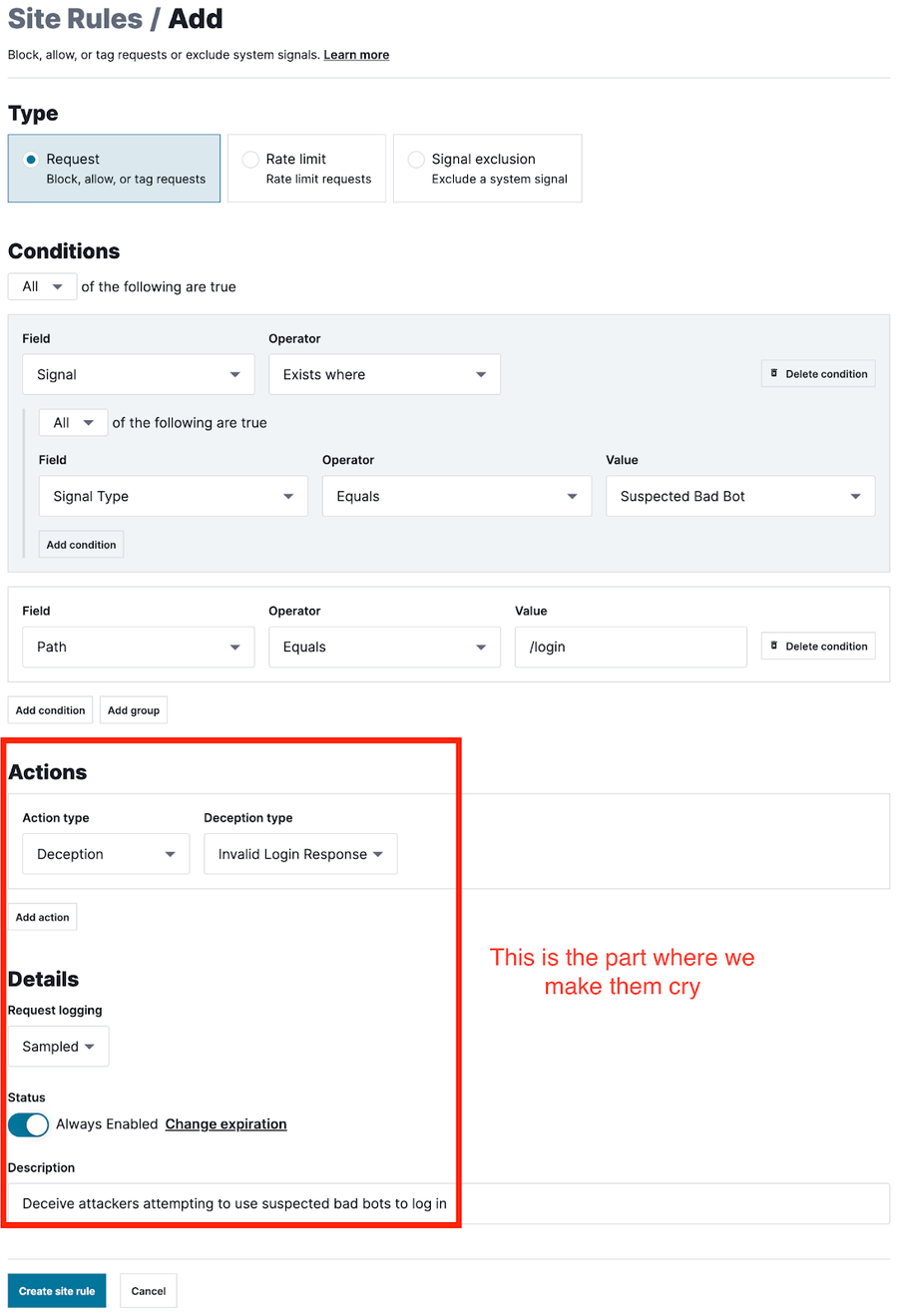

(Figura 1: Configuración)

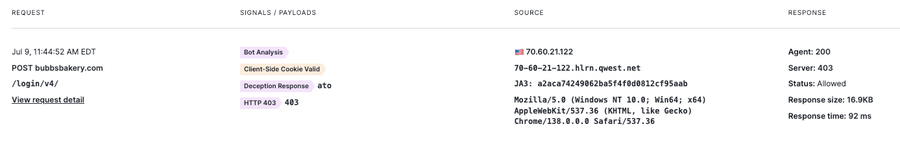

Siempre que se activa una regla que utiliza esta acción, el WAF de última generación genera una señal que indica una respuesta de engaño.

(Figura 2: Petición y señales)

Esta nueva acción ayuda a cambiar la situación contra los atacantes al utilizar su propia curiosidad y persistencia en su contra. Refuerza significativamente la estrategia de protección de nuestros clientes de WAF y proporciona un ciclo de comentarios continuo que impulsa medidas de seguridad más inteligentes y adaptables.

Primero lo primero: ¿qué es el engaño?

El engaño en ciberseguridad no es un concepto nuevo. Se ha implementado con éxito en numerosos contextos y casos de uso a lo largo de la historia, especialmente en la guerra. También se inspira en rasgos comunes del mundo natural, como el camuflaje y el mimetismo: imaginemos un insecto palo o una serpiente inofensiva con un patrón de rayas similar al de una serpiente venenosa.

Un ejemplo clásico, tanto en la historia como en la seguridad, es el caballo de Troya, del cual deriva el nombre de un vector común de ciberataque. El engaño puede ser muy sencillo, como ejecutar un servidor de aplicaciones duplicado con vulnerabilidades para distraer al atacante de lo real, o puede ser complejo, ya que engaña por completo al atacante hasta el punto de no discernir entre lo que es real y lo que es falso.

En lugar de simplemente negar el acceso a un recurso, el engaño implica la redirección sutil y estratégica de posibles atacantes con información errónea cuidadosamente elaborada o comportamientos simulados. El engaño genera confusión, fricción y frustración en los ciberatacantes, lo que a menudo los lleva a detener sus ataques y pasar a objetivos más fáciles. También puede crear en los atacantes una falsa sensación de seguridad que los impulse a revelar información útil a través de sus comportamientos observados en un sistema engañoso.

Si bien algunos podrían pensar que las prácticas «engañosas» son moralmente cuestionables o incluso contrarias a sus valores organizativos, las investigaciones han demostrado una y otra vez que estas técnicas son eficaces y se pueden desplegar de manera responsable como un nivel de «ruido» que impide que los atacantes logren sus propios objetivos poco éticos. En otras palabras: nunca ha habido un mejor momento para combatir el fuego con fuego.

El problema: los atacantes no son tontos

Mucha gente piensa en el engaño en el contexto de la infraestructura de señuelo, que implica crear una versión duplicada de un sistema para que la ataquen en lugar de la real. Podría significar poner en marcha instancias adicionales de servidores de aplicaciones o incluso ejecutar toda una infraestructura de red paralela. Estas técnicas se emplean desde hace décadas y pueden ser muy eficaces, pero requieren muchos recursos, son complejas de gestionar y también conllevan riesgos.

Otra forma de engaño podría consistir en «fingir que tu aplicación es más segura de lo que es». Imaginemos que instalamos una cámara de seguridad falsa frente a nuestra puerta o pájaros que hinchan las plumas para parecer más grandes ante una amenaza. Estos métodos están consolidados y probados en la práctica (¡especialmente por las aves!).

Pero ¿cuál es el problema de un método probado? Exactamente el que podría pensarse. Los atacantes son listos: conocen los señuelos y otras formas tradicionales de engaño y están al acecho de este tipo de tácticas. Saben que la cámara de seguridad que hay sobre nuestra puerta probablemente sea falsa.

La solución: hacer llorar a los atacantes

Para estar al día de la evolución de los métodos de ataque, el engaño también tiene que evolucionar. Para comprender el comportamiento de los atacantes es necesario empezar por comprender cómo aprenden, se comportan y toman decisiones los humanos. Como los atacantes son humanos y los ataques automatizados los diseñan y lanzan los humanos, podemos aplicar los principios aprendidos de la forma en que los humanos se comportan para contraatacar.

Volvamos al ejemplo del firewall de aplicaciones web. El bloqueo tradicional de WAF es el juego del gato y el ratón: un atacante intenta entrar y el WAF detecta la petición y la bloquea. Cuando el WAF bloquea una petición, el atacante sabe que le han capturado y puede empezar inmediatamente a reorganizar sus métodos para evadir cualquier defensa. El engaño cambia las reglas del juego, haciéndolo más confuso y difícil de adaptar.

Ahora veamos el engaño en el WAF de última generación. En lugar de que lo bloqueen durante un ataque de apropiación de cuentas, el atacante simplemente piensa que las credenciales robadas no funcionan, lo que lo confunde y frustra, ya que probablemente pagó dinero por esas credenciales y esperaba que funcionaran. Pero en realidad, le han negado el acceso, le han detectado y denunciado como atacante, le han engañado y no tiene ni idea. Este engaño hace que los atacantes duden de sus propios métodos y desperdicia sus recursos y, con suerte, les anima a irse y probar en otro sitio.

Pero lo más importante es que esta táctica ejerce una carga mental real sobre el atacante, algo que lógicamente le pone de mal humor. Dicho de otra manera, ralentizar a los atacantes aumenta su coste de oportunidad. Los ataques conllevan costes reales de infraestructura y mano de obra en términos de elegir los objetivos, lanzar el ataque, llevar a cabo las operaciones y escoger el momento adecuado para terminar la campaña. Añadir más fricción a este proceso les cuesta a los atacantes dinero, tiempo y esfuerzo reales, y desplegar el engaño estratégicamente para hacer llorar a los atacantes puede influir directamente en su comportamiento.

El ciberdelito es un negocio con pérdidas y ganancias como cualquier otro. Al introducir fricción, incertidumbre y esfuerzo en vano, nuestra acción de engaño ataca directamente sus resultados finales. Convierte la rentabilidad esperada en una pérdida neta, de modo que tu organización deja de ser un objetivo rentable.

Profundizando en el engaño

¿Hasta qué punto puede llegar la sofisticación? Las posibilidades son infinitas. El engaño se puede utilizar para crear lo que se conoce como «entornos de engaño», que consisten en enviar al atacante a una casa de espejos tan compleja y sofisticada que ni siquiera sabe qué camino tomar ni si puede confiar en su propio juicio.

Estos son entornos de réplica aislados que contienen sistemas completos y en pleno funcionamiento, totalmente diseñados y creados para atraer, engañar y observar a los atacantes. Al rastrear el comportamiento de los atacantes dentro de ellos, los entornos de engaño pueden desbloquear la «observabilidad de los ataques». Al igual que los métodos tradicionales de observabilidad implican comprender cómo se comportan realmente los sistemas y las aplicaciones frente a la idea básica de cómo «deberían» comportarse, la observabilidad de los ataques ayuda a los propietarios de los sistemas a validar sus creencias sobre el comportamiento de los atacantes con datos y perspectivas reales, tanto para tomar decisiones en tiempo real como para mejorar el diseño de los sistemas y las defensas con el fin de evitar comportamientos maliciosos.

El engaño puede proporcionar un conocimiento profundo sobre las metodologías de ataque actuales y en evolución. A medida que los atacantes interactúan con un entorno engañoso, sus acciones, técnicas y objetivos se registran y analizan meticulosamente sin exponer vulnerabilidades reales ni introducir riesgos. Esta información ayuda a los propietarios del sistema a entender las tácticas del adversario, a reforzar sus defensas de forma proactiva y a desarrollar estrategias de defensa más sólidas.

En pocas palabras: si un atacante no sabe que lo están engañando, se comportará de manera que pueda exponer conocimientos útiles en términos de ataques actuales y futuros que se organizan, lanzan y ajustan en tiempo real.

«Al aprovechar la experiencia en diseño de infraestructuras y sistemas modernos, los equipos de ingeniería de software pueden utilizar tácticas de engaño que son en gran medida inaccesibles para los especialistas en seguridad. Los equipos de ingeniería ahora están preparados, con el apoyo de los avances informáticos, para convertirse en propietarios mucho más exitosos de sistemas de engaño» (Shortridge y Petrich, 2021)

Prepárate para engañar

Estamos encantados de introducir capacidades de engaño en el WAF de última generación de Fastly, para que nuestros clientes puedan implementarlas de forma fácil y directa en el producto y en las reglas que ya desarrollan y usan en la actualidad. Las futuras versiones ampliarán las funciones de engaño a otros tipos de ataques y a otros productos de seguridad de Fastly.

Nuestra visión es integrar el engaño en todos nuestros productos de seguridad, tanto nuevos como ya desarrollados, para crear un rastreo integral de atacantes en tus entornos de producción. Te ayudaremos a generar inseguridad en los atacantes y les daremos una dosis extra de su propia medicina.

Fastly estará en el stand n.° 2661 de Black Hat USA 2025, uno de los escenarios más grandes para la innovación y el conocimiento en materia de seguridad. Acompáñanos el 6 y 7 de agosto y te mostraremos cómo la plataforma de edge cloud y el WAF de última generación de Fastly ayudan a las organizaciones a ser rápidas, seguras y resilientes.

¿No puedes asistir a Black Hat este año? ¡No te preocupes! Chatea con nuestro equipo de expertos en seguridad y organizamos una demostración personalizada para que veas lo que Fastly puede hacer por ti.