En nuestro artículo anterior de esta serie, presentamos y definimos el concepto de señales, y también te explicamos por qué son una pieza fundamental en nuestro galardonado WAF de última generación. En concreto, te demostramos cómo las señales personalizadas permiten tomar decisiones de bloqueo mejor fundamentadas y adoptar medidas específicas en función de filtros y parámetros complejos.

En el artículo de hoy, vamos a analizar las señales sistémicas. Y, además, veremos que detrás de la solución de protección de aplicaciones más exhaustiva del mercado, la nuestra, hay un completo catálogo de señales.

Análisis de las señales sistémicas

Recordemos que las señales son etiquetas descriptivas que el WAF de última generación de Fastly puede añadir a peticiones según las inspecciona. Las señales se pueden analizar de diferentes maneras: en gráficos (visualizadas), en registros (mediante consultas) y en reglas (incorporadas). Las señales que utiliza nuestro WAF son de dos tipos: personalizadas y sistémicas.

Las señales personalizadas proporcionan funciones profundas adaptadas al tráfico con el que trabajas. Por su parte, las señales sistémicas capacitan a los equipos de seguridad y DevOps para identificar ataques y proteger aplicaciones con rapidez.

Las señales sistémicas de Fastly están preconfiguradas y asignan una etiqueta tras inspeccionar una petición del cliente. Gracias a su exhaustivo catálogo (más de 36 tipos de señales), el WAF de última generación de Fastly detecta los ataques y las anomalías que más quebraderos de cabeza ocasionan a los equipos de seguridad. En este enlace podrás consultar la lista completa.

Listas de muestra de señales sistémicas

El WAF de última generación de Fastly detecta vectores comunes, como scripting entre sitios (XSS), y aporta información clave sobre posible tráfico procedente de IP maliciosas. Sin embargo, en un contexto en el que los stacks tecnológicos evolucionan y las superficies de ataque se agrandan día tras día, esas medidas no son suficientes. Por eso, nuestra solución permite también identificar vulnerabilidades más avanzadas (Log4Shell) y tecnologías de nueva aparición (GraphQL).

Señal destacada: GraphQL

El uso de GraphQL está cada vez más extendido entre los desarrolladores, que van abandonando REST. Es un lenguaje de consultas estándar de código abierto que aporta la flexibilidad necesaria para mantener API sofisticadas orientadas a impulsar altas tasas de crecimiento.

La cobertura que ofrece el WAF de última generación de Fastly detecta, inspecciona y bloquea ataques por inyección según los define OWASP, ataques de denegación de servicio (DoS) y otras vulnerabilidades que tienen como objetivo las API de GraphQL. De hecho, con la funcionalidad GraphQL Inspection podrás disfrutar de la seguridad personalizada que aportan las señales propias de GraphQL; solo tienes que realizar algunos ajustes de configuración en la consola. Por medio de este tipo de señales, puedes definir reglas para enrutar peticiones cuando se crucen determinados umbrales o se produzcan eventos concretos. A continuación, te explicamos la función de algunas de estas señales:

GraphQL Max Depth: una petición ha alcanzado o superado la profundidad máxima de consultas de API de GraphQL que se permite en el servidor.

GraphQL Introspection: intento de conseguir el esquema de una API de GraphQL. El esquema se puede aprovechar para identificar qué recursos hay disponibles, lo cual podría dar lugar a ataques más adelante.

GraphQL Undefined Variables: se ha realizado una petición a una API de GraphQL que contiene más variables de las que cabría esperar en una función.

GraphQL Duplicate Variables: se ha realizado una petición que contiene variables duplicadas.

GraphQL Missing Operation Name: se ha realizado una petición con varias operaciones GraphQL, pero que no define cuál debe ejecutarse.

GraphQL IDE: se ha realizado una petición que procede de un entorno de desarrollo interactivo (IDE) de GraphQL.

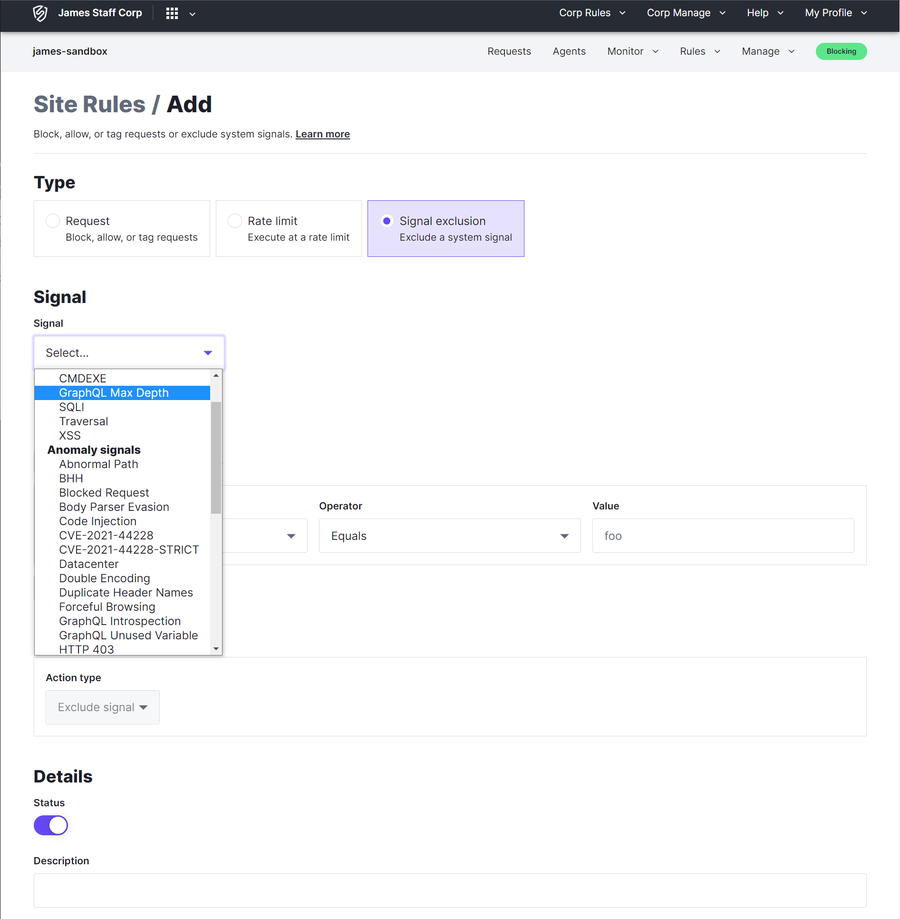

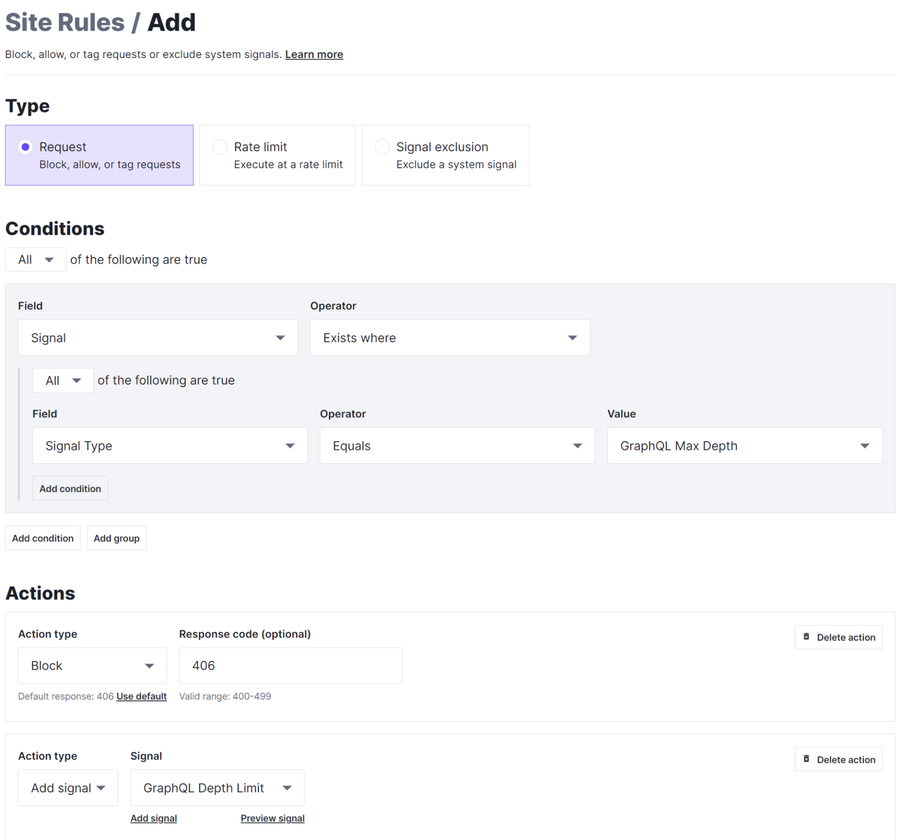

Es posible utilizar señales propias de GraphQL para crear reglas de peticiones, limitación de volumen o exclusión que abarquen una empresa o un sitio.

Veamos un ejemplo en el que se crea una regla de peticiones mediante una señal GraphQL Max Depth destinada a bloquear el tráfico e impedir posibles ataques de DoS o usos indebidos de recursos.

Con la regla anterior, cualquier petición que contenga la señal «GraphQL Max Depth» se detecta y se bloquea con el código de estado HTTP «406 Not Acceptable».

Con SmartParse, di adiós a las expresiones regulares

Método de detección de SmartParse

SmartParse detecta con mayor precisión convirtiendo las peticiones web en tokens

Las señales sistémicas ofrecen grandes posibilidades a nuestros clientes al identificar de inmediato el tipo de carga útil que accede a la aplicación, mostrar las señales en los paneles y generar las notificaciones y los informes correspondientes. Así, el personal sabe con todo lujo de detalles qué tendencias de tráfico registra su aplicación.

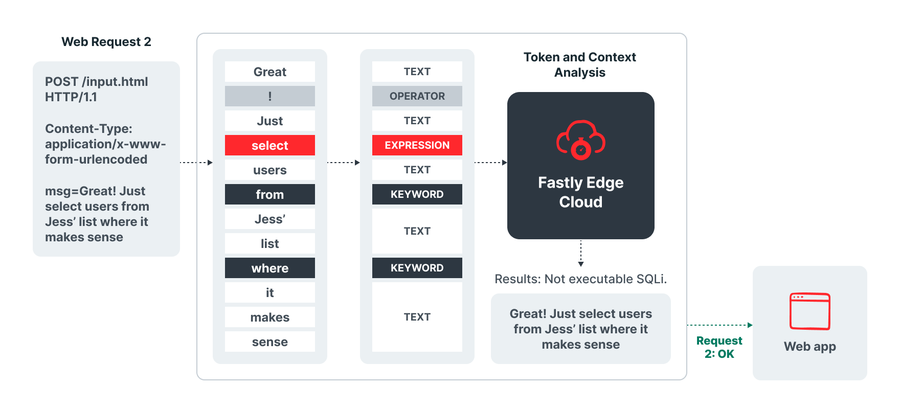

Sin embargo, la eficacia de las señales sistémicas depende de nuestra capacidad para inspeccionar cargas útiles e identificar con precisión si contienen ataques de SQI o XSS. De lo contrario, los ataques burlan las defensas y se bloquea el acceso a clientes legítimos. Es decir, sin esas funciones de inspección y detección, las aplicaciones quedan expuestas.

Las funciones de detección de ataques del WAF de última generación de Fastly superan a las de las soluciones de WAF convencionales por una sencilla razón: hemos abandonado las expresiones regulares (regex) como método de detección. En su lugar, empleamos una alternativa más eficaz y precisa: SmartParse.

Los WAF convencionales venían recurriendo a las regex para ejecutar sus tareas de inspección y toma de decisiones. Para sectores tan sensibles a las regex como el comercio electrónico, las derivadas de este método son preocupantes: cualquier término de búsqueda, por inofensivo que parezca, podría ser catalogado como ataque de SQLi y dejar a un usuario legítimo bloqueado. Lo cual, a su vez, se traduciría en innumerables horas dedicadas a detectar falsos positivos y, en última instancia, todo ello minaría la confianza en las soluciones de WAF.

SmartParse es la forma que hemos ideado para dejar de analizar cadenas. Convierte las peticiones entrantes en tokens y analiza el hash para entender su contexto. SmartParse confirma si la petición está formateada para ejecutar un ataque, sin importar si algunos términos coinciden con ataques o anomalías conocidos.

SmartParse es el núcleo de nuestra oferta de productos, ya que controla la forma en que las señales sistémicas transmiten información a nuestros clientes. Así, sienta las bases para que estos sigan confiando en nuestra capacidad para protegerles con rapidez y precisión.

¿Qué posibilidades te ofrecen las señales?

Esperamos que te hayan gustado los dos artículos de esta serie. Ahora ya conoces mejor el WAF de última generación de Fastly y sus señales, y sabes que combinar ambos conceptos puede ayudar a tu equipo a proteger las aplicaciones y API con mayor rapidez y precisión. Nuestra tecnología de señales es fundamental para que los equipos de Seguridad y DevOps comprendan qué tipo de tráfico accede a los sitios que controlan. Como ves, el conocimiento que el WAF de última generación de Fastly pone en tus manos es tan profundo y detallado que las posibilidades que se abren ante ti son infinitas.

Si quieres conocer a fondo otros aspectos de nuestros productos, escríbenos por Twitter o LinkedIn. Y, si prefieres conocer mejor el WAF de última generación, no te pierdas este enlace: descubrirás qué otras funciones tiene nuestra solución de protección para aplicaciones web y API.