Der Traffic von Fastly Kunden ist vor den kürzlich bekanntgegebenen groß angelegten „Rapid Reset“-Angriffen sicher.

Gleich zu Beginn der DDoS-Aktivität durch „Rapid Reset“ bemerkte Fastly ein hohes Anfragevolumen mit Potenzial für eine hohe CPU-Auslastung. Mithilfe unserer autonomen Systeme konnten wir den Angriffsversuch jedoch im Keim ersticken.

Unsere Schutzmaßnahmen gegen groß angelegte Angriffe werden auf der Edge von den Erkennungs- und Abwehrfunktionen, die in unseren Kernel und den verarbeitenden Stack auf Anwendungsebene integriert sind, automatisch ausgeführt. Diese Systeme schützen alle Fastly Kunden vor Großangriffen, da wir die Stabilität des Fastly Netzwerks ungeachtet des erworbenen Package oder Sicherheitsprodukts für jeden Kunden priorisieren. Mit anderen Worten werden diese Großangriffe für alle Fastly Kunden und den gesamten Fastly Traffic ohne Zusatzkosten abgewehrt, denn die Sicherheitsfunktionen sind direkt in das Fastly Netzwerk integriert. Selbstverständlich bieten wir diverse weitere Sicherheitsprodukte an, mit denen Kunden granulare, auf ihre speziellen Bedürfnisse abgestimmte Sicherheitsregeln festlegen können, darunter unsere Next-Gen WAF</u>, Edge Rate Limiting</u> und Managed Security Services (MSS</u>).

Rapid Reset wurde in mehreren von unseren Branchenexperten verfassten Blogposts</u> bereits eingehend erörtert, allerdings möchten wir in diesem Post erklären, wie genau wir neuartigen Angriffsversuchen auf die Schliche kommen und sie schnell und effizient abwehren können. In unserem gesamten Netzwerk gehen wir DDoS-Angriffe auf einzigartige Weise an, sodass wir sowohl unseren Kunden als auch deren Endnutzern jederzeit eine herausragende Performance und Zuverlässigkeit bieten können. Unser Ziel ist es, dass niemand auch nur den geringsten Unterschied bemerkt, wenn wir von einem rekordverdächtigen Botnet-Angriff betroffen sind, der bei anderen Anbietern schwerwiegende Störungen verursacht.

Zeitstrahl

Ende August 2023 – Ein neuartiger „Rapid Reset“-Angriff in der Größenordnung von ca. 250 Millionen Anfragen pro Sekunde und einer Dauer von rund drei Minuten wurde erstmals von den Systemen erkannt.

Unsere DDoS-Abwehrfunktionen meldeten sofort einen Cyberangriff nie dagewesenen Ausmaßes und unterstützen uns bei der exakten Analyse der Angriffsmethode.

Fastly Engineers konnten unsere auf der Edge ausgeführten DDoS-Schutzmaßnahmen ganz einfach durch neue Features erweitern, um einem derartigen Angriff künftig effektiv vorzubeugen.

10. Oktober 2023 – CVE-2023-44487 (der „Rapid Reset“-Angriff, über den Google und andere geschrieben haben) wurde öffentlich bekanntgegeben. Dies stellte kein Risiko für unsere Kunden dar, da es für Fastly selbst nicht neu war und wirksame Abhilfemaßnahmen bereits geschaffen worden waren. Der Angriff auf Fastly blieb ohne Erfolg.

Werfen wir einen genaueren Blick auf die Grundprinzipien, die Fastly im Umgang mit großvolumigen DDoS-Angriffen verfolgt, sowie ein paar der konkreten Funktionen, die bei der Abwehr von Rapid Reset eine Rolle gespielt haben.

DDoS-Abwehr bei Fastly

Drei Grundprinzipien bestimmen, wie wir unsere Netzwerkabwehr gegen DDoS-Angriffe strukturieren.

An allererster Stelle steht eine schnelle und präzise Erkennung von bösartigem Traffic.

Schutzmaßnahmen müssen zuverlässig ausgeführt werden können. Ein Fehlalarm ist schon zu viel.

Unsere Abwehrtaktik sollte möglichst unauffällig sein und minimale Signale zurück an die Angreifer senden.

Anatomie und Ökonomie von DDoS-Angriffen

Es gibt drei wesentliche Arten von DDoS-Angriffen: PPS (Packet per Second, Pakete pro Sekunde), volumetrisch und RPS (Requests per Seconds, Anfragen pro Sekunde).

Mit Pakete-pro-Sekunde-Angriffen wird versucht, die Paketverarbeitungsmaschinen auf dem Pfad zu überlasten (L3- und L4-Angriffe auf den Netzwerk-Layer). Sie reizen die Performance-Grenzen der Paketverarbeitungs-Engines aus und lassen sich relativ kostengünstig betreiben, weil sie den Angreifer weniger Netzwerkbandbreite kosten. Bei einem volumetrischen Angriff hingegen wird versucht, die Übertragungskapazität eines Netzwerks zu überlasten, indem es mit Daten verstopft und viele große Pakete gesendet werden. Diese Angriffsart ist in letzter Zeit zwar seltener geworden, aber immer noch gebräuchlich.

Anfragen-pro-Sekunde-Angriffe durchstöbern Ihre Website oder Anwendung mit dem Ziel, rechenintensive Objekte zu identifizieren, für die sie dann eine überwältigende Anzahl von Anfragen senden. Absichtlich komplexe RegEx-Regeln abzurufen verursacht CPU-Spitzen und belastet Ihre Infrastruktur um ein Vielfaches mehr als die Anfrage eines statischen Bildes, das von einem CDN bereitgestellt wird.

Alle DDoS-Angreifer streben letztlich nach Maximierung des Schadens mit möglichst wenig Botnet-Ressourcen. Angreifer müssen für den Betrieb ihrer Botnets genauso bezahlen wie andere legitime Betreiber für ihre Rechenleistung. Es kostet sie also echtes Geld, eine Gruppe von Botnet-Knoten zu unterhalten. Deswegen haben Sie stets Interesse daran, mit weniger Knoten eine größere Wirkung zu erzielen. Wenn zum Beispiel pro Knoten ein Angriff pro Sekunde gesendet werden kann, braucht man eine Million Knoten, um eine Million Angriffe pro Sekunde zu senden. Lässt sich jedoch ein Weg finden, über weniger Knoten deutlich mehr Anfragen zu senden, dann sind die Kosten bei gleichem Volumen niedriger. Bei Rapid Reset ist es nun gelungen, mit einer relativ kleinen Anzahl von Verbindungen und Botnet-Knoten hunderte Millionen von Anfragen pro Sekunde zu senden.

Neuartig oder nicht?

Die meisten Angriffe fallen in der Regel entweder unter die Kategorie „bekannt“ oder „neuartig“. Ein bekannter Angriff ist in der Regel etwas, das schon einmal, wenn nicht sogar mehrere Male, beobachtet wurde und das sich mit der Zeit weiterentwickelt, da Angreifer versuchen, die bestehenden Verteidigungsmaßnahmen gezielter auszutricksen, oder sie nach einer neuen Schwachstelle in der Abwehr suchen, an der der Angriff weiterhin ausgeführt werden kann. Das beste Beispiel hierfür sind die OWASP Top 10</u> – jeder weiß im Grunde, was sie sind, aber Angreifer erfinden sie immer wieder neu und stellen Ihre Cyberabwehr auf die Probe, sodass Sie sich parallel zu den Angreifern weiterentwickeln müssen.

Von einem neuartigen Angriff spricht man, wenn ein vollkommen neuer, noch nie dagewesener Ansatz verwendet wird. Derartige Angriffe können große Wirkung erzielen und viel Schaden anrichten, da man zur Behebung oft auf ebenso innovative Ansätze angewiesen ist und deren Erstellung und Implementierung zeitaufwendig sein kann.

Der am 10. Oktober gemeldete „Rapid Reset“-Angriff wurde als neuartig eingestuft, da er sich eine Eigenschaft des HTTP/2-Protokolls zunutze machte, die zuvor noch nicht ausgenutzt worden war.

Schnelle Erkennung mittels präziser Fingerprinting-Techniken

Ausschlaggebend für eine wirksame Abwehrstrategie ist eine schnelle Erkennung. DDoS-Angriffe verlaufen schnell und sind oft nach kurzer Zeit wieder vorbei. Daher müssen Abwehrmechanismen in der Lage sein, einen Angriff in Echtzeit zu erkennen und zuverlässig zwischen gutem und schädlichem Traffic zu unterscheiden.

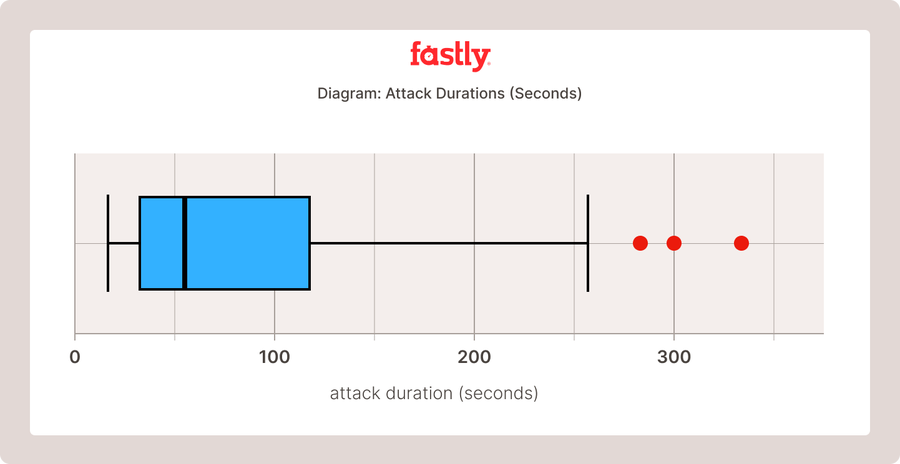

Der Sprung von null Anfragen pro Sekunde auf Millionen oder gar hunderte Millionen von RPS dauert oft nur wenige Sekunden und ebenso schnell endet der Angriff zuweilen auch wieder. Wie Sie in der obigen Grafik ablesen können, lässt sich Folgendes über die zwischen 1. Juli und 12. Oktober 2023 gegen Fastly gelaunchten Angriffe* feststellen:

90 % der Angriffe dauerten insgesamt 150 Sekunden oder weniger**.**

50 % der Angriffe dauerten weniger als 52 Sekunden.

Bis ein Mensch überhaupt erst auf einen Angriff aufmerksam werden und darauf reagieren kann, ist der Angriff oft schon vorbei. Regeln zu diesem Zeitpunkt anzuwenden wäre in etwa so, als würde man sich eine Woche, nachdem man sich von einer Krankheit erholt hat, impfen lassen. Das wird Ihnen zwar wahrscheinlich beim nächsten Angriff helfen, aber der Schaden aus der ersten Runde lässt sich damit nicht rückgängig machen. Die automatisierte Erkennungs- und Abwehrfunktion von Fastly ist in der Lage, Angriffe ohne menschliches Zutun zu erkennen und entsprechend darauf zu reagieren.

Bei ausgefeilten Cyberangriffen wie „Rapid Reset“ u. ä. kann der bösartige Traffic nur dann effektiv zur Strecke gebracht werden, wenn man die besonderen Eigenschaften des Angriffs erkennt. Alles andere führt im organischen Traffic, unter den sich der Angriff mischt, zu zahlreichen Fehlalarmen, was wiederum die uns allen bekannten unerwünschten Folgen nach sich zieht: Probleme mit Kunden-Websites und -Anwendungen und Ausfälle von Teilen des Internets.

Attribute Unmasking für eine exakte, automatisierte Signaturerfassung

Mit Fingerprinting lassen sich spezifische Angriffe ermitteln und vom organischen Traffic in einem Netzwerk abgrenzen. In der einfachsten Form wird ein Angriff gänzlich von einer einzigen IP-Adresse aus gelauncht. Unter normalen Umständen kommt von dieser IP-Adresse überhaupt kein Traffic, aber während eines Angriffs wird das Netzwerk überflutet. Erfolgreiches Fingerprinting bedeutet also, die IP-Adresse dieses Rechenzentrums zu identifizieren und sie anschließend zu blockieren. Und schon haben Sie den Angriff gestoppt! Das Problem ist, dass Angreifer im Laufe der Zeit immer bessere Techniken entwickeln, wie z. B. die Vermischung ihres bösartigen Traffics mit anderem legitimem Traffic, sodass es schwieriger wird, Angriffe zu identifizieren und herauszufiltern. Das bedeutet natürlich gleichzeitig höhere Kosten für Ihr Security Team (Zeit-, Ressourcen- und Computing-Aufwand, geschäftliche Auswirkungen usw.), um Bedrohungen zuverlässig abzuwehren. Vor einigen Jahren gelang es dem Botnet Meris, die Kontrolle über die Infrastruktur zahlreicher Campus-Netzwerke wie die von Krankenhäusern, Universitäten und anderen Einrichtungen zu übernehmen und bösartigen Traffic durch sie zu leiten, um den Angriff so aussehen zu lassen, als ginge er von den jeweiligen Organisationen aus.

Eine derartige Vermischung mit rechtmäßigem Traffic verkompliziert die Dinge, denn selbst wenn man die IP-Adresse kennt, von der alles ausgeht, wäre es katastrophal, den von ihr stammenden Traffic auf so unspezifische Weise zu blockieren, weil man dadurch auch massenhaft rechtmäßigen Traffic blockieren würde. Das alleine wäre schon schlimm genug, aber noch schlimmer wäre es im Fall von Krankenhäusern, Internetanbietern und anderen Organisationen, wo eine Blockierung schwerwiegende Konsequenzen in der Praxis nach sich zöge.

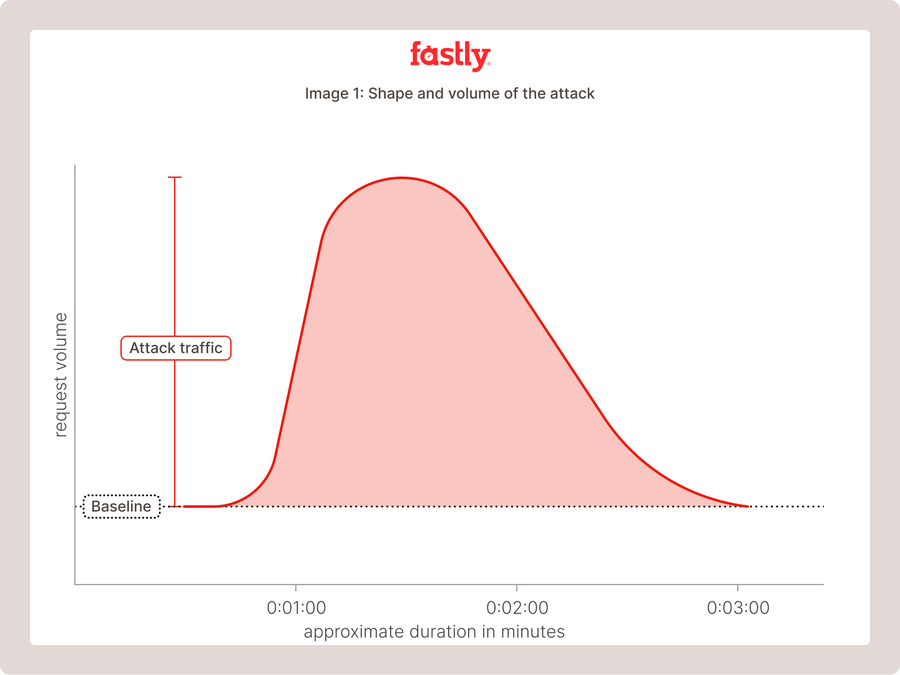

Um dieses Problem zu lösen, bedient sich Fastly einer Technologie namens „Attribute Unmasking“. Exakte Fingerabdrücke werden bei komplizierten Angriffen schnell aus dem Netzwerk-Traffic extrahiert. Für jede über ein Netzwerk eingehende Anfrage gibt es zahllose Eigenschaften, die zur Beschreibung des Traffics verwendet werden können, darunter Layer-3- und Layer-4-Header, TLS-Informationen, Layer-7-Details und vieles mehr. In Anlehnung an Konzepte aus der KI nimmt unser Attribute Unmasking System die Metadaten von in unserem Netzwerk eingehenden Anfragen auf und extrahiert die Elemente, die allmählich der Form und dem Volumen des Traffics entsprechen, der der Form und dem Volumen des Angriffs entspricht.

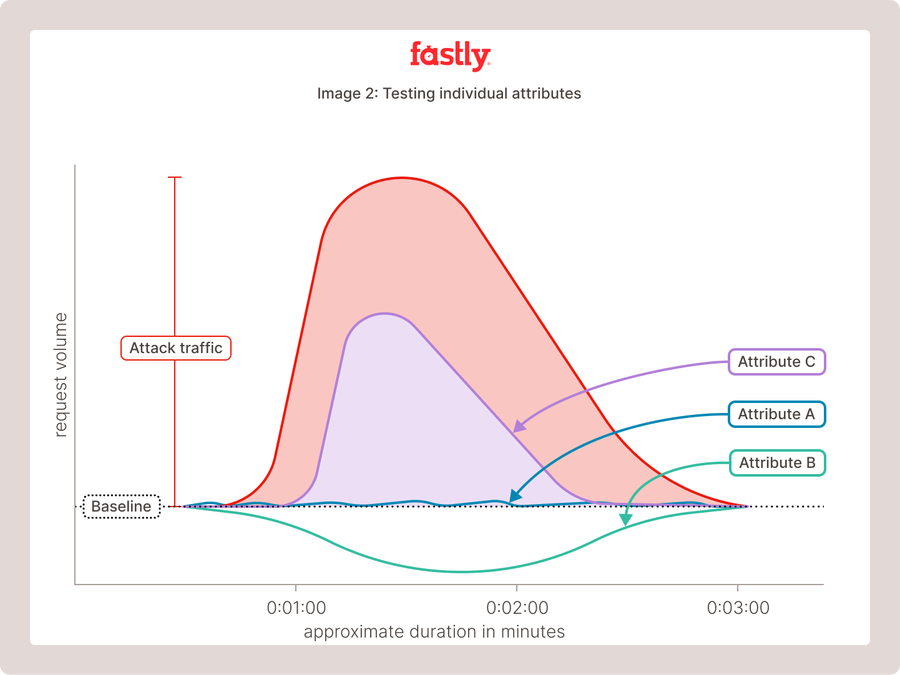

Das System testet einzelne Attribute, bis es eines findet, das eine gewisse Ähnlichkeit mit der Kurve des Angriffs auf das Netzwerk aufweist.

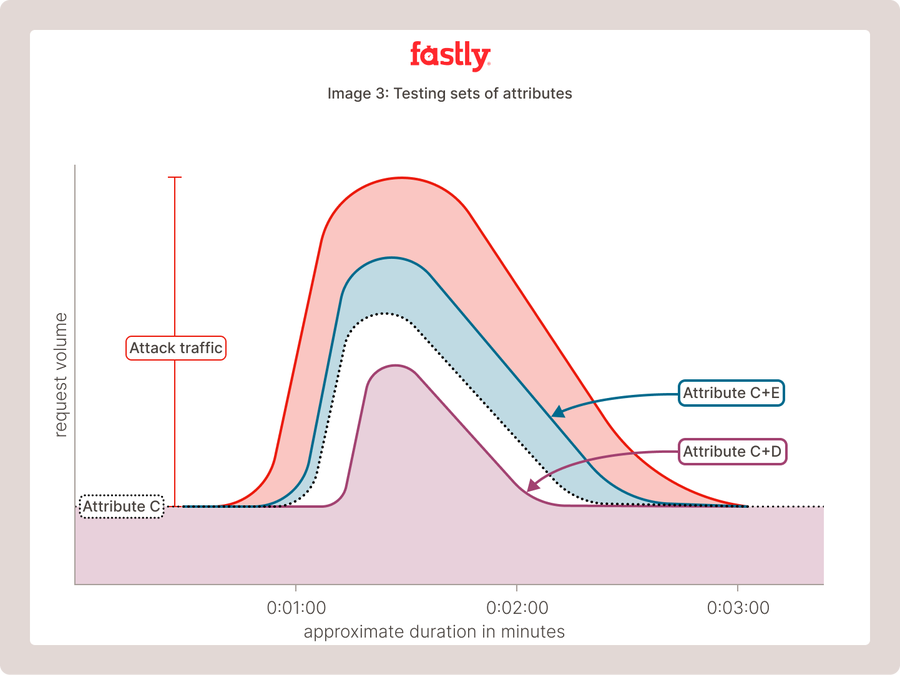

Jetzt liegt dem System ein aussagekräftiger Kandidat vor und es beginnt, dieses erste Attribut mit anderen zu kombinieren, Attributgruppen zu testen und Stück für Stück eine Kurve zu erstellen, die den gesamten durch den Angriff im Netzwerk verursachten Spitzen-Traffic immer exakter nachstellt. Je mehr Attribute richtig zugewiesen werden, desto weniger zur weiteren Verbesserung des Modells erforderlichen Spielraum verlangt das System, bis es irgendwann an einen Punkt stößt, an dem es keine bessere Übereinstimmung mehr etablieren und einen optimalen Fingerabdruck des Angriffs vorlegen kann.

Das Ganze – Identifizierung, Fingerprinting und Abwehr – mag nach einem rechenintensiven Prozess klingen, läuft aber in Echtzeit ab.

In unser Attribut-Unmasking-System, das schon jetzt beeindruckende Leistungen erbringt, investieren wir fleißig weiter. Wir sind sehr stolz auf das, was wir erreicht haben, denn unsere Technik schützt uns bereits vor Angriffen, die anderen Netzwerken noch Kopfzerbrechen bereiten. Das heißt aber natürlich nicht, dass wir nicht weiter kontinuierlich an Verbesserungen und Funktionserweiterungen arbeiten.

Schnelles Fingerprinting als Alleinstellungsmerkmal

Fastly arbeitet nach dem Prinzip, möglichst viele Datenverarbeitungsschritte und Entscheidungen auf der Edge vorzunehmen, anstatt eine zentralisierte Funktion, die zwangsläufig zu Engpässen führen würde, damit zu beauftragen. Dies ist möglich, weil unser Netzwerk vollständig softwaredefiniert ist – durch die Beseitigung der Abhängigkeit von spezieller Hardware und anderen Komponenten wie etwa Routern können alle Funktionen dezentral und parallel auf den Servern ausgeführt werden. Fastly legt großen Wert auf Geschwindigkeit und ein ungestörtes Onlineerlebnis für Kunden und deren Endnutzer. Dies ist aber nur möglich, wenn wir Daten auf der Edge verarbeiten. Unser Ansatz der verteilten Verarbeitung und Entscheidungsgewalt verschafft uns die nötige Kompetenz und Flexibilität, Daten auf der Edge zu verarbeiten, zu analysieren, zu ermitteln und effektive Lösungen bereitzustellen.

Schnelles Fingerprinting wäre nicht sinnvoll, wenn wir uns nicht schnell an neue Angriffe anpassen und unsere Abwehrmaßnahmen nicht sofort umsetzen könnten. Unser System ist modular aufgebaut, weshalb wir unsere Erkennungs- und Abwehrfunktionen bei Entdeckung neuer Angriffsarten schnell verstärken können, ohne dafür einen völlig neuen Schutzmechanismus entwickeln zu müssen. Wenn ein Angriff wie Rapid Reset auf der Bildfläche erscheint, fügen wir unseren Erkennungs- und Abwehrmodulen einfach ein paar neue Features hinzu. So bleiben unsere Antwortzeiten selbst bei neuartigen Cyberattacken extrem kurz.

Fastly Kunden ziehen direkten Nutzen aus dieser Innovation. Der springende Punkt dabei ist, dass niemand jemals mitbekommt, wenn unsere Systeme im Hintergrund ihre Magie entfalten. Ein so hoher Grad an Automatisierung wie bei Fastly ist extrem schwierig zu realisieren. Er erfordert eine komplett verteilte Architektur, wie nur Fastly sie betreibt, und ein talentiertes Team, wie es nicht leicht zu finden ist. Aber für uns zahlte sich all die harte Arbeit aus, sobald wir unseren merklich besseren Service bieten konnten.

Zuverlässige Abwehr und wenig Fehlalarme

Jedes automatisierte System birgt das Risiko, Fehlalarme zu generieren und legitimen Traffic zu blockieren. Die Branche hat schon viele Ausfälle erlebt, bei denen ein automatisiertes System entweder alleine oder in Kombination mit menschlichem Versagen eine missliche Lage herbeigeführt hat. Aber wer Cybersecurity zu locker angeht, lässt tatsächliche Angriffe durch. Um diese Gratwanderung zu meistern, werden in unserem Netzwerk grundsätzlich zwei Kategorien von Sicherheitsregeln angewendet. Einige sind Teil eines sicheren Basisregelwerks und sind als solche immer aktiv. Denn unserer Meinung nach besteht kein Grund, warum sie das nicht sollten. Sie haben zahlreiche Validierungs- und normale Codeüberprüfungsprozesse durchlaufen und gelten daher zu jeder Zeit als sicher. Unsere Attribute Unmasking Regeln sind äußerst effektiv, aber aufgrund ihrer sich ständig ändernden Natur laufen sie stärker Gefahr, Fehlalarme auszulösen. Um dem vorzubeugen, gleichen wir diese Regeln mit einem „Notsignal“ ab. Sie werden also nur angewendet, wenn sich das Netzwerk unter Beschuss befindet, denn gerade dann helfen sie bei der Abwehr von Angriffen. Auf diese Weise beschränken wir den Wirkungsgrad auf das Wesentliche und verhindern Fehlalarme, wenn gar keine Angriffe vorliegen.

Täuschung als Angriffsabwehrstrategie

In Sachen DDoS-Angriffe ist Information die mächtigste Waffe. Was auch immer ein Angreifer über ein Netzwerk oder seine vorangegangenen Angriffsversuche lernt, wird zur Planung des nächsten Angriffs verwendet. Es ist ein sich ständig weiterentwickelndes Katz- und Mausspiel, und Angreifern Informationen vorzuenthalten motiviert sie unterm Strich dazu, zu ermitteln, ob sie ihre Taktik ändern müssen und wie sie sich am besten anpassen sollten. Die meisten Plattformen handeln bei Entdeckung eines Angriffs schnell. Sie kappen entweder die Verbindung zum Angreifer oder verweigern ihm auf andere Weise den Zugang zur Plattform. Dies signalisiert dem Angreifer, dass er entdeckt wurde und dass er – sollte er dieselbe Angriffsmethode erneut versuchen – wahrscheinlich leichter erkannt und blockiert wird.

Fastly minimiert absichtlich die Informationsmenge (in jeglicher Form), die an den Angreifer zurückgeschickt wird. Beispielsweise lassen wir zuweilen die Verbindungen offen oder wenden andere Taktiken an, die den Angreifer glauben lassen, er sei nicht entdeckt worden und der Angriff verlaufe wie geplant. Als Alan Turing und das Team von Bletchley Park im Zweiten Weltkrieg an der Entschlüsselung der Enigma arbeiteten, war es wichtig, sich nicht anmerken zu lassen, dass der Code geknackt worden war, denn der Feind würde sich, wie man wusste, schneller anpassen und jeglichen Vorsprung untergraben.

Ein aktuelles Beispiel für Attribute Unmasking

Hier sehen Sie ein interessantes Beispiel für einen Angriff, der automatisch durch Attribute Unmasking erkannt wurde. Das System registrierte einen Anstieg des Traffic-Volumens in unserem Netzwerk und erstellte innerhalb von Sekunden eine Signatur, die der Kurve des Angriffs genau entsprach. Als wir am nächsten Tag die Einzelheiten des Angriffs durchgingen, analysierten wir die in den Angriff eingebetteten Header. Der User Agent war äußerst merkwürdig und sah folgendermaßen aus:

User-Agent: 🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡* Die Daten zur Dauer des Angriffs wurden durch Untersuchung der im Zeitraum vom 1. Juli bis 12. Oktober 2023 im Fastly Netzwerk eingehenden Anfragen erfasst. Ein Angriff gilt dann als begonnen, wenn der zu erwartende Baseline-Traffic um mehr als 30 % überschritten wird, und endet, wenn das zu erwartende Niveau wieder erreicht wird. Bekannter organischer Spitzen-Traffic sowie Load-Tests wurden vom Datensatz ausgeschlossen.