El tráfico de los clientes de Fastly no es vulnerable a Rapid Reset, un ataque de DDoS a gran escala que ha surgido hace poco.

Cuando Rapid Reset empezó a hacer estragos, Fastly detectó un gran volumen de peticiones que habrían supuesto un uso elevado de la CPU si no se hubiera hecho nada al respecto. Por suerte, nuestros sistemas autónomos nos ayudaron a detectar el método utilizado por los atacantes y poner en marcha las medidas necesarias.

La protección frente a ataques a gran escala se gestiona desde el edge de nuestra red mediante los mecanismos de detección y defensa integrados en el kernel y el stack de procesamiento de la capa de la aplicación. Estos sistemas protegen a todos los clientes de Fastly porque damos prioridad a la disponibilidad de nuestra red, independientemente de los paquetes y los productos de seguridad contratados. Aunque ofrecemos otros productos de seguridad que permiten definir reglas específicas en función de las necesidades, como el WAF de última generación</u>, la limitación de volumen en el edge</u> y los servicios de seguridad gestionados (MSS</u>), la mitigación de estos ataques a gran escala corre por cuenta de la casa para todos los clientes de Fastly. Estas y otras funcionalidades de nuestro diseño basado en la seguridad están integradas por completo en la red de Fastly.

Nuestros compañeros del sector han hablado largo y tendido del ataque Rapid Reset en sus blogs</u>, pero en este artículo vamos a explicar por qué somos capaces de detectar y mitigar los ataques inéditos con rapidez y eficacia para los clientes de Fastly. Abordamos los ataques de DDoS de una forma diferente para que nuestros clientes y sus usuarios finales disfruten siempre de una fiabilidad y un rendimiento asombrosos a lo largo y ancho de internet. Nuestro objetivo es que no noten ninguna diferencia, incluso cuando estamos en el punto de mira de una botnet con cifras de récord que causa estragos entre otros proveedores.

Cronología

Finales de agosto de 2023: se detecta automáticamente por primer vez Rapid Reset, con un volumen aproximado de 250 millones de peticiones por segundo y una duración de unos 3 minutos.

Nuestros sistemas de análisis forenses de DDoS marcan un tipo de amenaza inédito y ayudan a identificar con precisión el método que utiliza el atacante para alcanzar semejante amplificación.

Los ingenieros de Fastly añaden nuevas funcionalidades a nuestro motor de mitigación de DDoS en el edge para mitigar con efectividad las futuras instancias del ataque.

10 de octubre de 2023: se identifica la vulnerabilidad CVE-2023-44487; es decir, el ataque Rapid Reset sobre el que han escrito Google y otras organizaciones. Esto no supone un riesgo para nuestros clientes, ya que Fastly está al corriente de ello y ya ha tomado medidas para mitigarlo. La vulnerabilidad no afecta a Fastly.

Veamos qué principios sigue Fastly para lidiar con ataques de DDoS a gran escala y cuáles fueron las funcionalidades que contribuyeron a pararle los pies a Rapid Reset.

Principios de defensa frente a DDoS de Fastly

Seguimos tres principios fundamentales a la hora de estructurar nuestras defensas frente a ataques de DDoS.

Todo comienza con una detección temprana y precisa del tráfico malicioso.

Las mitigaciones se deben poder ejecutar con seguridad y hay tolerancia cero con los falsos positivos.

Nuestras tácticas deben llevar a engaño a los atacantes y reducir al máximo las señales que reciben.

Anatomía y economía de los ataques de DDoS

Hay tres variantes básicas de ataques de DDoS: de paquetes por segundo (PPS), volumétricos y de peticiones por segundo (RPS).

Los ataques de paquetes por segundo intentan sobrecargar los motores de procesamiento de paquetes que se encuentran por el camino (ataques a las capas de red L3 y L4) para llevar sus operaciones al límite. No salen muy caros porque tienen un bajo coste para los atacantes en términos de ancho de banda. Por su parte, los ataques volumétricos intentan sobrecargar la capacidad de transferencia de una red llenándola de datos y enviando numerosos paquetes de gran tamaño. Estos ataques ya no son tan comunes, pero siguen apareciendo de vez en cuando.

Los ataques de peticiones por segundo husmean en un sitio o una aplicación para identificar elementos exigentes desde el punto de vista computacional a los que enviar una cantidad ingente de peticiones. Si encuentran una manera de enviar la petición de una expresión regular compleja, el uso de la CPU y la carga sobre la infraestructura son mucho mayores que al pedir una imagen estática a una CDN.

Todos los atacantes especializados en DDoS buscan vías de amplificación; es decir, cualquier cosa que les permita emplear la menor cantidad necesaria de recursos de una botnet para causar el mayor daño posible. Del mismo modo que los usuarios legítimos pagan por sus recursos informáticos, los atacantes tienen que invertir dinero real para ejecutar sus botnets y mantener sus nodos en activo. En otras palabras, cuantos menos nodos necesiten para lanzar un ataque de gran envergadura, mejor para ellos. Por ejemplo, si hace falta un nodo para enviar un ataque por segundo, hay que tener un millón de nodos para enviar un millón de ataques por segundo. No obstante, si encuentran la manera de enviar una avalancha de peticiones con un número reducido de nodos, el mismo volumen les sale mucho más barato. En este caso, los responsables de Rapid Reset se las ingeniaron para enviar cientos de millones de peticiones en sus ataques con un número relativamente pequeño de conexiones y nodos en la botnet.

Un ataque inédito… ¿o no?

Hay dos tipos principales de ataques: conocidos e inéditos. Los ataques conocidos son aquellos que ya han sucedido varias (o muchas) veces y que van mutando a medida que los atacantes descubren métodos para eludir las defensas o encontrar nuevos puntos débiles en las mismas. Los 10 principales ataques según OWASP</u> son buenos ejemplos: todo el mundo sabe cuáles son, pero los atacantes están retocándolos constantemente e ideando nuevas técnicas para burlar las defensas, así que no se les puede quitar el ojo de encima.

Por su parte, los ataques inéditos son aquellos que no se han visto nunca hasta que surgen, como su propio nombre indica. Estos ataques pueden ser muy potentes y dañinos, en parte porque suelen requerir soluciones nuevas que no se crean y despliegan de la noche a la mañana.

Cuando se descubrió el ataque Rapid Reset el 10 de octubre, se consideró inédito porque se basaba en una característica del protocolo HTTP/2 de la que nadie se había aprovechado anteriormente con fines maliciosos.

Detección temprana con huellas digitales precisas

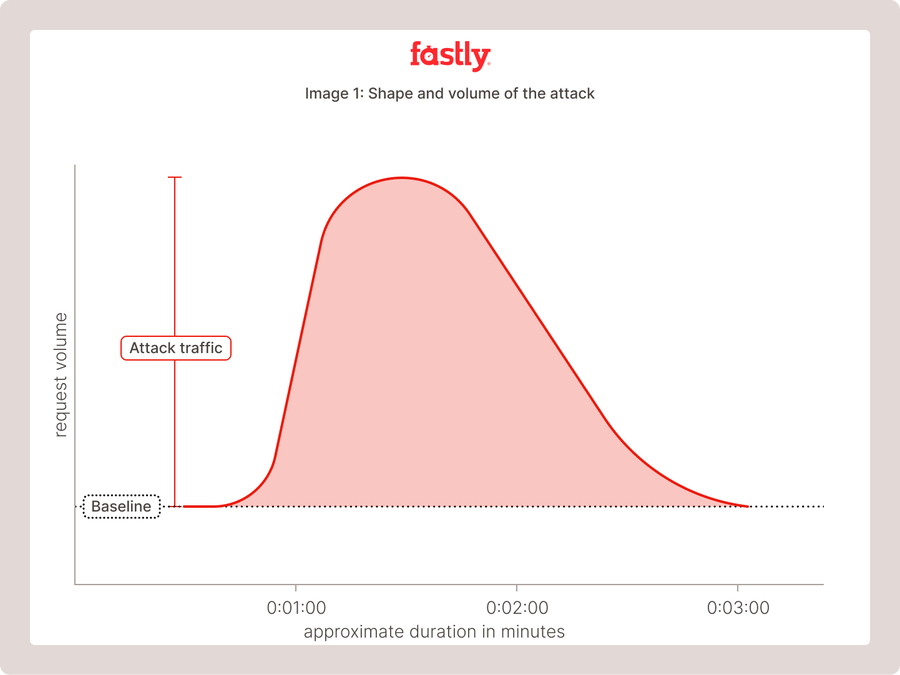

La detección temprana es la piedra angular de cualquier estrategia de respuesta que se precie. Los ataques de DDoS pisan el acelerador y suelen tardar poco en cumplir su misión, así que las defensas deben ser capaces de detectarlos con precisión y distinguir el tráfico legítimo del ilegítimo en tiempo real.

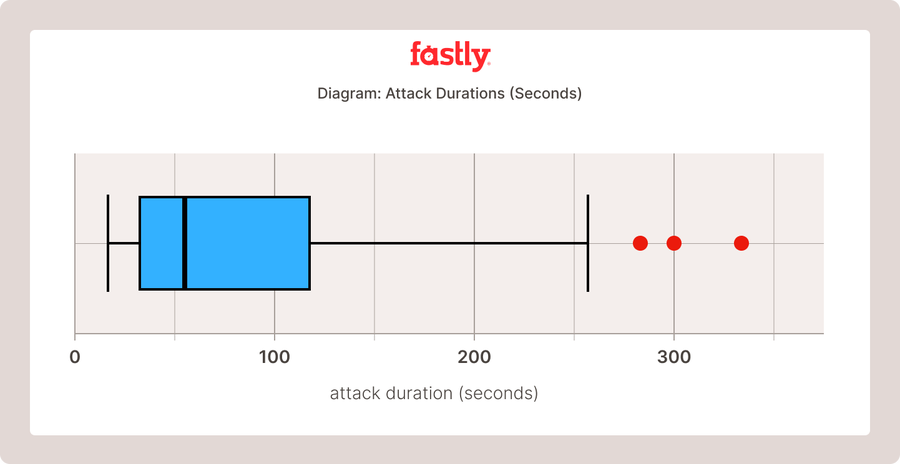

A menudo, estos ataques pasan de cero a millones e incluso cientos de millones de peticiones por segundo en un momento y terminan igual de rápido, a veces en menos de un minuto. La gráfica de arriba* ilustra los ataques observados por Fastly entre el 1 de julio y el 12 de octubre de 2023. De ella se sacan las siguientes conclusiones:

El 90 % de los ataques tuvieron una duración total de 150 segundos o menos**.**

El 50 % de los ataques tuvieron una duración inferior a 52 segundos.

Cuando una persona quiere darse cuenta de un ataque y prepararse para actuar, este ya suele haber terminado. Aplicar las reglas correspondientes en ese momento habría sido como vacunarse una semana después de haberse recuperado: puede que venga bien si hay una recaída, pero el daño ya está hecho. La detección y la respuesta automáticas de Fastly permiten mitigar los ataques sin ningún tipo de intervención humana.

Para identificar el tráfico ilegítimo de ataques como Rapid Reset hay que ser capaz de identificar sus características distintivas. De lo contrario, se acaban interceptando un montón de falsos positivos en el tráfico habitual, con las consecuencias negativas que todos conocemos: problemas en los sitios web y las aplicaciones de los clientes y partes de internet que se vienen abajo.

Extracción de firmas precisa y segura con la revelación de atributos

Las huellas digitales son una buena forma de identificar ataques concretos y distinguirlos del tráfico habitual de una red. Pongámonos en el mejor de los casos e imaginemos que un ataque tiene su origen en una única dirección IP. Por norma general, a tu red no llega nada de esa dirección IP, pero empieza a recibir tráfico a mansalva cuando se produce el ataque. Gracias a las huellas digitales, puedes identificar la dirección IP de ese centro de datos y bloquearla para detener el ataque. El problema es que los atacantes desarrollan técnicas cada vez más avanzadas, como las que permiten mezclar el tráfico ilegítimo con el legítimo, y eso dificulta tanto la separación como la identificación, por no hablar de que al equipo encargado de tus defensas le cuesta más mitigarlo en términos de tiempo, recursos, sistemas y demás, con todo lo que ello conlleva para el negocio. Sin ir más lejos, hace un par de años la botnet Meris se infiltró en las infraestructuras de hospitales, universidades y otras instituciones e hizo pasar el tráfico malicioso por ellas. Como resultado, parecía que el ataque se había producido desde dentro.

Aunque sepas de qué IP proviene el tráfico ilegítimo, esta mezcla complica mucho las cosas, ya que bloquearlo de una manera tan poco específica se llevaría una gran parte del tráfico legítimo por delante y tendría unas consecuencias desastrosas, sobre todo en el caso de un hospital, un proveedor de internet o cualquier organización que ofrezca un servicio básico.

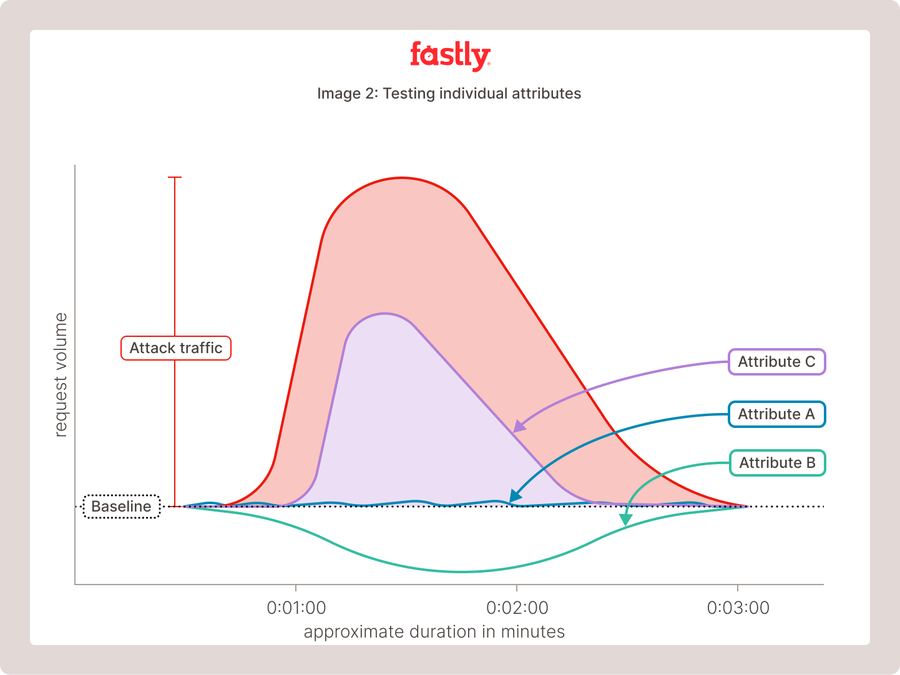

Para abordar este problema, en Fastly utilizamos la revelación de atributos, una técnica que nos permite extraer rápidamente las huellas digitales del tráfico de nuestra red cuando un ataque complejo llama a nuestra puerta. Todas las peticiones que pasan por una red tienen un número elevado de características que se pueden usar para describir el tráfico, como encabezados de las capas 3 y 4, información de TLS y datos de la capa 7. La revelación de atributos, que tiene algunos rasgos en común con la inteligencia artificial, obtiene los metadatos de las peticiones que entran en nuestra red y extrae los elementos que coinciden en cuanto a forma y volumen con el tráfico del ataque.

El sistema comprueba los atributos uno a uno hasta que encuentra alguno que presenta ciertas similitudes con la curva del ataque en la red.

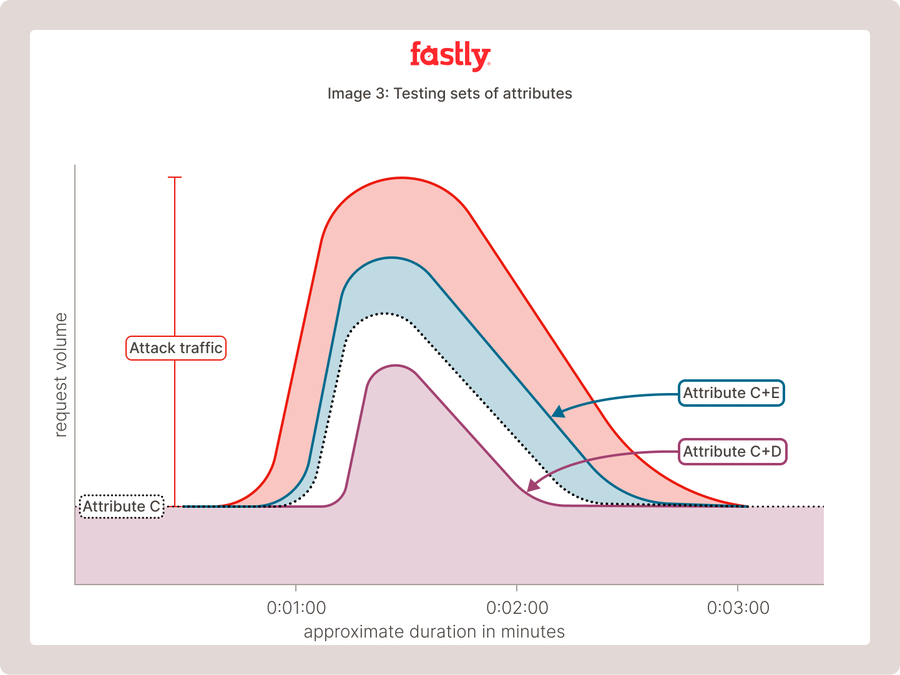

Una vez que ha identificado un candidato, empieza a combinar ese primer atributo con los demás, analiza los conjuntos resultantes y crea una curva que cada vez representa mejor el excedente de tráfico generado por el ataque. Como cada conjunto de datos que se identifica es un poco más exacto, el sistema cada vez tiene menos margen para seguir mejorando el modelo y, en última instancia, es incapaz de producir una curva que se ajuste mejor, momento en el que ya tiene la huella digital optimizada del ataque.

Este proceso puede parecer muy exigente en cuanto a recursos informáticos, pero la identificación, la creación de huellas digitales y la mitigación se llevan a cabo en tiempo real.

La revelación de atributos es un descubrimiento de valor incalculable para nosotros y no vamos a dejar de invertir en ella. Estamos orgullosos de lo que hemos conseguido y de la protección que nos ofrece frente a ataques que afectan a otras redes, así que seguiremos trabajando para mejorarla y ampliar sus funcionalidades.

La creación rápida de huellas digitales como elemento distintivo

Uno de los principios de Fastly consiste en realizar el máximo posible de tareas de procesamiento y toma de decisiones en el edge en lugar de pasar todo por una función centralizadora que acaba convirtiéndose en un cuello de botella. Podemos hacerlo porque nuestra red está totalmente definida por software: al no depender de hardware especializado, enrutadores y otros componentes, todas estas funciones se pueden ejecutar de una manera más descentralizada y paralela en los servidores. Fastly da absoluta prioridad a la velocidad, por lo que este tipo de procesamiento debe tener lugar en el edge para que la experiencia de nuestros usuarios y sus clientes no se resienta. La descentralización del procesamiento y la toma de decisiones nos da la flexibilidad y las capacidades necesarias para procesar, analizar, diagnosticar y responder mediante soluciones eficaces en el edge.

La creación rápida de huellas digitales no tendría un papel tan destacado si no pudiera adaptarse a nuevos ataques y poner en marcha nuestros mecanismos de mitigación de manera inmediata. Como nuestro sistema también es modular, podemos mejorar las funcionalidades de detección y mitigación al vuelo a medida que surgen nuevos tipos de ataques, sin necesidad de desarrollar mecanismos de respuesta desde cero. Cuando se produce un ataque como Rapid Reset, tan solo tenemos que añadir unas cuantas funciones nuevas a los módulos de detección y respuesta. Esta es la razón por la que actuamos tan rápidamente, incluso ante ataques inéditos.

Los clientes de Fastly se benefician directamente de estas innovaciones, y lo mejor es que ni se dan cuenta de que existen porque todo funciona a la perfección. Este tipo de automatización no está al alcance de cualquiera. Requiere una arquitectura cien por cien descentralizada como la de Fastly, además de un equipo bien preparado que no se encuentra así como así, pero la diferencia que supone en la calidad de nuestro servicio hace que merezca la pena.

Mitigación segura con reducción de falsos positivos

Todos los sistemas automatizados corren el riesgo de generar falsos positivos y bloquear tráfico legítimo. En el sector se han dado muchos casos de interrupciones provocadas por un sistema automatizado, un error humano o ambas cosas a la vez, y los ataques tienen vía libre en el momento en que se baja la guardia. Por esa razón, aplicamos reglas de seguridad de dos categorías a la red. Algunas forman parte de un conjunto básico y siempre están en funcionamiento. Se considera que mantener estas reglas activas en todo momento es totalmente seguro porque han superado numerosos procesos de validación y revisión del código. Nuestras reglas de revelación de atributos resultan extremadamente efectivas, pero tienen una mayor predisposición a generar falsos positivos porque están en constante evolución. Asociamos estas reglas a una «señal de socorro» para que solo pasen a la acción cuando la red está sufriendo un ataque y, así, puedan contribuir a la mitigación. Esto limita su impacto y evita que intercepten falsos positivos cuando no se está produciendo un ataque.

El engaño como estrategia de defensa

Cuando se trata de los ataques de DDoS, la información es poder. Los atacantes utilizan lo que aprenden de una red y sus intentos fallidos para planificar sus próximas ofensivas. En este juego del gato y el ratón que cambia constantemente, ocultar información a los atacantes se lo pone mucho más difícil para saber cómo adaptarse y cambiar sus tácticas. Cuando detectan un ataque, la mayoría de las plataformas optan por actuar al momento para cortar la conexión con el atacante o impedir su acceso. Al hacer esto, el atacante se entera de que lo han descubierto y sabe que lo identificarán y bloquearán fácilmente a menos que cambie de estrategia.

Por su parte, Fastly prefiere reducir al máximo la cantidad de información que reciben los atacantes y dejar abiertas las conexiones o emplear otras tácticas para hacerlos creer que no los hemos detectado y que todo está saliendo según lo previsto. Cuando Alan Turing y el equipo de Bletchley Park lograron descifrar el código de la máquina Enigma durante la Segunda Guerra Mundial, sabían que era fundamental que el enemigo no se enterase, ya que de lo contrario podría adaptarse y recuperarse de este revés rápidamente.

Un ejemplo reciente de la revelación de atributos

Veamos un ejemplo curioso de un ataque que se detectó automáticamente mediante la revelación de atributos. El sistema notó un aumento en el volumen de tráfico en nuestra red y, acto seguido, compiló una firma que coincidía con la curva del ataque. Cuando analizamos los datos del ataque al día siguiente, echamos un vistazo a los encabezados que contenía y nos llevamos una buena sorpresa al fijarnos en User-Agent:

User-Agent: 🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡🤡* Los datos sobre la duración de los ataques se recopilaron a partir de las peticiones de tráfico de entrada enviadas a la red de Fastly entre el 01/07/2023 y el 12/10/2023. El comienzo de un ataque se registra cuando se detecta un aumento del 30 % con respecto al tráfico esperado, y el final se registra cuando el tráfico vuelve a los niveles habituales. Se han excluido de este conjunto de datos las pruebas de carga y los picos de tráficos que se producen de manera natural.